Сотовая связь от сбербанка: Тарифы — Сбермобайл

Тарифы СберМобайл «Всё, что нужно» и «Всё, что нужно+»: подробный обзор

Дата: 14 сентября 2019 | Обновлено: 10 октября 2019 | Автор: Moblie-man

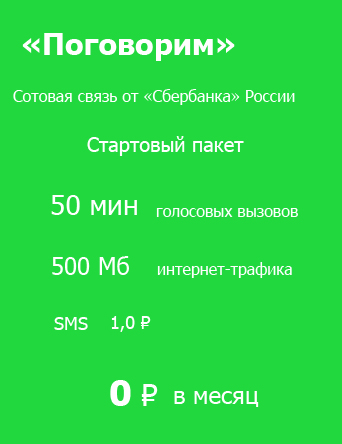

12 сентября 2019 года СберМобайл, в дополнение к своему конструктору, представил два новых тарифных плана «Всё, что нужно» и «Всё, что нужно+». О стоимости, плюсах и минусах этих тарифов, что в них включено я расскажу в материале.

Скриншот с сайта СберМобайл

Актуальная версия. Информация о тарифах обновлена 14 сентября 2019 г.

Тарифы СберМобайл«Всё, что нужно» и «Всё, что нужно+»: подробное описание

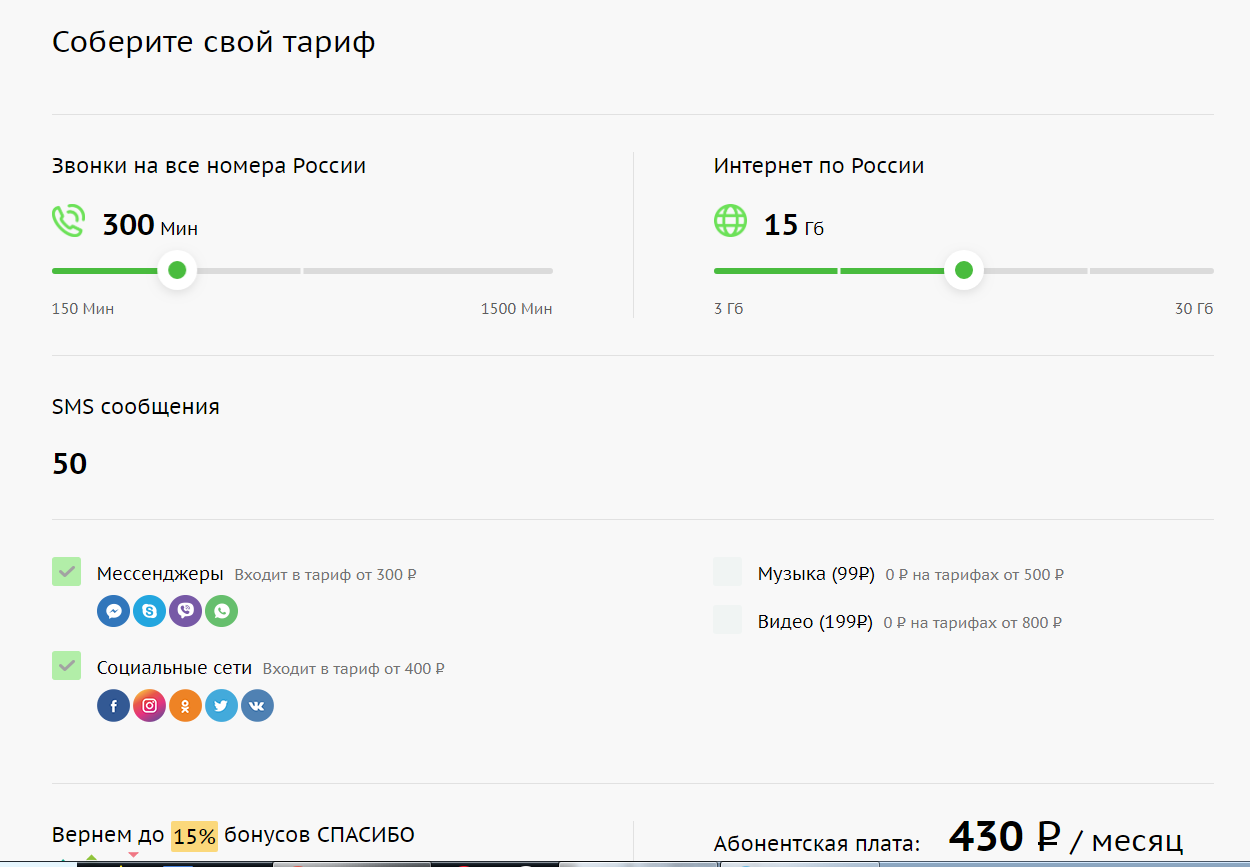

- Абонентская плата на ТП «Всё, что нужно» составляет 249 ₽ в месяц, на ТП «Всё, что нужно+» — 349 ₽ в месяц. Средства со счета списываются ежемесячно.

В тарифы включено

- Все входящие звонки бесплатны и безлимитны.

- Все звонки внутри сети СберМобайл — бесплатны, безлимитны и не расходуют пакеты минут исходящих звонков по тарифам.

- ТП «Всё, что нужно» — 400 минут («Всё, что нужно+» — 800 минут) исходящих вызовов на любые номера по России (без разницы мобильные или городские).

- ТП «Всё, что нужно» — 7 Гб. («Всё, что нужно+» — 15 Гб.) мобильного интернет — трафика по РФ.

- Безлимитные мессенджеры с видеозвонками, которые доступны и в роуминге (список стран ниже): WhatsApp, Viber, Skype и Там-Там.

- 50 SMS-сообщений на номера любых операторов связи в РФ.

- До 40% бонусами «Спасибо» при пополнении баланса. Бонусы можно использовать для оплаты связи.

- При подключении к любому из тарифов оператор дарит второй месяц связи бесплатно по акции «Второй месяц в подарок».

Информация о стоиомости звонков в Крыму, по окончании пакетов и т.д. подробно изложена в описании конструктора тарифов от СберМобайла.

СберМобайл «взлетит»?

Да!Нет!

СберМобайл «Второй месяц в подарок»: условия акции

- В акции участвуют абоненты подключившие тариф «Всё, что нужно+» в Москве и области или «Всё, что нужно» во всех других регионах России.

- При подключении к вышеуказанным тарифам СберМобайл, в течении 24-х часов после пополнения абонентом баланса на сумму 249 ₽ (или 349 ₽) переводит на счет клиента 249 (или 349) бонусных баллов, которые можно использовать для оплаты второго или любого последующего месяца обслуживания.

- Срок действия баллов не ограничен.

- В деньги баллы перевести нельзя, их можно тратить исключительно на оплату услуг связи СберМобайла.

Безлимитные мессенджеры в роуминге от СберМобайл

Список стран, где доступна услуга: Австралия, Австрия, Бельгия, Болгария, Великобритания, Венгрия, Гваделупа, Германия, Гибралтар, Гонконг, Греция, Дания, Ирландия, Исландия, Испания, Италия, Казахстан, Канада, Кипр, Китай, Латвия, Литва, Лихтенштейн, Люксембург, Мальта, Мартиника, Реюньон, Нидерланды, Новая Зеландия, Норвегия, Польша, Португалия, Румыния, Сингапур, Словакия, Словения, США, Таиланд, Турция, Финляндия, Франция, Французская Гвиана, Хорватия, Чехия, Швейцария, Швеция, Эстония, Южная Корея, Япония.

Плюсы и минусы тарифов

Плюсы

- Недорого по цене с приличными объемами минут и трафика.

- Безлимитные мессенджеры, да еще и в роуминге. Безусловно — это крутая фишка, многие туристы оценят и многие специально приобретут сим-карту СберМобайла для поездок,

СберМобайл тарифы и цены мобильной связи 2020

Подробнее о тарифе

- Стоимость услуг зависит от выбранного тарифного плана.

- Абонентская плата взимается в полном объеме при подключении услуги.

- Последующие списания абонентской платы будут происходить в тоже число каждого календарного месяца.

- Если услуга подключена 31 числа месяца, то списание абонентской платы в месяцах, в которых нет 31

числа, будет происходить в последний день месяца. - Если в момент списания абонентской платы на счете недостаточно средств, то до пополнения счета и

списания платы, действие услуги будет заблокировано. - Услуги действуют в поездках по России.

- Услуги действуют только при использовании официальных приложений и веб-сайтов.

- Страницы, содержащие контент других сайтов, расходуют основной пакет интернет трафика.

- Услуги не действуют при использовании VPN, прокси-сервера или инструментов сжатия трафика.

- При исчерпании основного и дополнительных пакетов трафика доступ к сервисам не гарантируется.

- При невозможности списания очередной абонентской платы по тарифу действие услуг блокируется до

пополнения счета и списания абонентской платы. После пополнения

После пополнения

счета и списания абонентской платы по тарифу действие услуг будет продлено на период блокировки.

Услуга «Добавь трафик»

1Гб на 30 днейДля подключения наберите команду *155*1# | 99 P |

3Гб на 30 днейДля подключения наберите команду *155*3# | 199 P |

При исчерпании трафика из пакетов:

Стоимость вызовов, Р за минуту

На номера абонентов СберМобайл домашнего региона — 0,00

На остальные номера домашнего региона — 1,50

На номера абонентов СберМобайл России — 0,00

На остальные телефоны России — 5,00

Стоимость SMS

На номера домашнего региона — 1,00

На остальные телефоны России — 2,50

На номера международных операторов — 5,50

Интернет-трафик/Интернет доступ не предоставляется

Телефон СберМобайл: бесплатные номера

Нередко возникают ситуации, когда нет возможности самостоятельно разобраться в системе или решить вопрос без помощи технического специалиста. Телефоны службы поддежрки СберМобайл помогут решить все возникающие вопросы.

Телефоны службы поддежрки СберМобайл помогут решить все возникающие вопросы.

Поддержка СберМобайл — телефон 901

Текущие абоненты оператора могут позвонить по бесплатному короткому номеру 901.

- Звонок можно совершить только с активированной сим-карты СберМобайл.

- За связь со специалистом плата не взимается.

Городской телефон службы поддержки СберМобайл

Все прочие категории клиентов могут получить консультационную поддержку по альтернативному телефону +7 (499) 651 4444.

- Звонок платный, стоимость зависит от тарифов вашего провайдера.

- При звонке включается автоинформирование и система автоматически переключает на оператора.

- Время ответа специалиста техподдержки в рабочие дни составляет не более 1 минуты.

Звонки на короткий номер в рамках сети бесплатные. При обращении на городской колл-центр, вызов тарифицируется в зависимости от подключенного тарифа.

Если находитесь за рубежом, и требуется дозвониться на городской номер поддержки, рекомендуем воспользоваться Скайпом (Skype) или аналогичной программой интернет-телефонии — тарифы на порядок ниже при приемлемом уровне связи.

Какие вопросы решает поддержка СберМобайл

Пополнить баланс на телефоне→

Технические специалисты центра поддержки клиентов берут трубку в круглосуточном режиме, 7 дней в неделю. Они помогут вам со следующим рядом проблем:

- Выбрать и рассчитать точную стоимость дополнительной услуги;

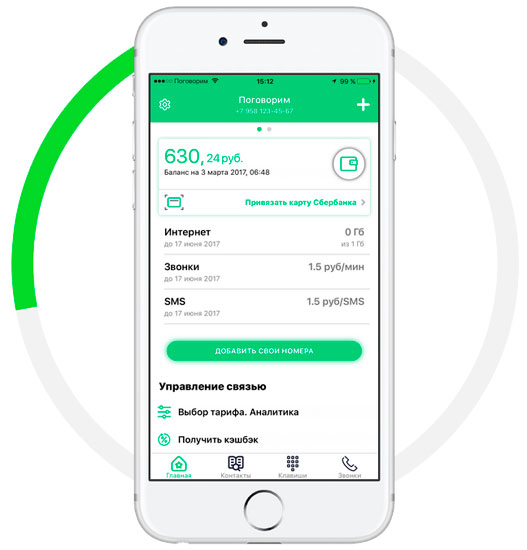

- Получить консультацию по установке и настройке мобильного приложения;

- Оформить заявку на подключение, заказ и доставку сим-карты;

- Узнать количество оставшихся минут разговоров, гигабайт интернета и бесплатных SMS в рамках подключенного пакета;

- Удостовериться в зачислении или списании абонентской платы;

- Проверить уровень сигнала и работы сети Wi-Fi в вашем доме/регионе;

- Другие вопросы технического характера.

Здесь так же можно получить рекомендации по контролю расходов на мобильную связь, заказать детализацию счета и многое другое. Других контактов для связи с оператором, помимо указанных выше, не предусмотрено.

На каких сетях работает СберМобайл, чьи вышки использует

Этот оператор мобильной связи — виртуальный, то есть для предоставления услуг связи он использует оборудование компании — партнера. Поэтому вопрос “на каких сетях работает Сбер Мобайл” — вполне закономерный. В этой статье мы на него ответим. Также вы узнаете и другие подробности о том, зачем ПАО Сбербанк нужен был этот проект.

Поэтому вопрос “на каких сетях работает Сбер Мобайл” — вполне закономерный. В этой статье мы на него ответим. Также вы узнаете и другие подробности о том, зачем ПАО Сбербанк нужен был этот проект.

Какие сети использует СберМобайл

ПАО Сбербанк это, в первую очередь, кредитно-финансовая организация. Поэтому проекты, входящие в создаваемую ею экосистему и требующие какого-то технического обеспечения, запускаются с участием компаний-партнеров. И СберМобайл не исключение: для оказания услуг связи необходимо дорогостоящее оборудование, требующее, к тому же, постоянного обслуживания. То есть СберМобайл — это виртуальный оператор сотовой связи.

Теле2 — это тот оператор, чьи вышки используют в СберМобайл. Поэтому зоны покрытия сети СберМобайл и Теле2 совпадают. По мнению руководства ПАО Сбербанк, Теле2 Россия — это сильный партнер, обладающий необходимыми мощностями для подключения к своим сетям MVNO*. Немаловажно и то, что Теле2 постоянно расширяет свою карту покрытия, а в работе компании используются самые современные технологии.

*mobile virtual network operator (англ) — виртуальный оператор сотовой связи.

Информация о СберМобайл, почему именно чужие сети

На базе какого оператора работает Сбер Мобайл мы разобрались. Теперь о экосистеме Сбербанка и о том, причем тут и зачем виртуальный мобильный оператор. Эта кредитно-финансовая организация развивает крупный проект, в рамках которого создается ее собственная экосистема. Ее главное предназначение — максимально полный охват аудитории за счет закрытия ее потребностей в разных сферах:

- Финансы — покупка недвижимости и авто, пенсионные накопления, электронные кошельки, накопления, ПИФы, СОТОВАЯ СВЯЗЬ, кредитование и пр.

- Шопинг — бонусные и кэшбэк программы, маркетплейс и др.

- Досуг — портал городских развлечений, новостные ресурсы, сервисы оплаты ресторанов и доставки еды, рестораны.

- Здоровье — страхование, сервис для онлайн-консультирования с врачом.

- Бизнес — электронный документооборот, онлайн-кассы, автолизинг, сервисы для защиты данных и др.

Все сервисы, входящие в эту экосистему, принадлежат либо ПАО Сбербанк, либо компаниям, с которыми был заключен договор о сотрудничестве. Например, СберМобайл использует вышки Теле2 и его сети для оказания услуг сотовой связи.

Какую роль здесь выполняет СберМобайл

Сотовая связь несомненно входит в число потребностей любого современного человека — это и повседневное общение, и удаленное решение рабочих вопросов и задач. Поэтому включение в свою экосистему сервиса по оказанию услуг сотовой связи стало для ПАО Сбербанк вполне логичным решением. Осталось только решить, каким образом будет выполняться задача.

Обстоятельства сложились таким образом, что создание собственного мобильного оператора было выгоднее, чем просто договор о партнерстве с каким-то другим, который продолжил бы функционировать под своим брендом. Также было принято решение не строить собственные вышки, а использовать чужие сети. Поэтому СберМобайл работает на сети Теле2 как виртуальный мобильный оператор.

Поэтому СберМобайл работает на сети Теле2 как виртуальный мобильный оператор.

Технология мобильных телефонов »Электроника

Технология мобильных телефонов или сотовой связи широко используется и основана на концепции повторного использования частоты приложением в серии ячеек покрытия.

Основы сотовой / мобильной связи Включает:

Что такое сотовая связь

Понятие сотовой системы

Методы множественного доступа

Дуплексные методы

Что внутри мобильного телефона

Сдавать

Обратный рейс

Мобильные телефоны или сотовые телекоммуникационные технологии широко используются с начала 1980-х годов.

С момента своего первого внедрения, его использование очень быстро увеличилось до такой степени, что большая часть населения мира имеет доступ к технологии.

От развитой страны к развивающейся стране мобильные телефоны или сотовая связь используются во всех странах по всему миру.

Сотовая телекоммуникационная отрасль была основным двигателем роста радио и электронной промышленности.

Развитие сотовой связи

Хотя сотовая связь сейчас вошла в повседневную жизнь, потребовалось много лет, чтобы они начали развиваться.

Хотя основные концепции технологии сотовой связи были предложены в 1940-х годах, только в середине 1980-х годов технологии и системы радиосвязи были развернуты для обеспечения широкой доступности.

Использование систем сотовой связи быстро росло, и, например, было подсчитано, что в Соединенном Королевстве к 2011 году было совершено больше звонков с мобильных телефонов, чем с проводных устройств.

Еще один пример роста систем сотовой связи произошел в 2004 году, когда GSMA объявила на Всемирном мобильном конгрессе в феврале 2004 года, что количество абонентов мобильной связи стандарта GSM превышает 1 миллиард — прошло 12 лет с момента запуска первой сети.Для сравнения, чтобы достичь того же показателя по проводным телефонным соединениям, потребовалось более 100 лет.

Тогда к 2015 году было активным более 7 миллиардов мобильных подписок (по всем технологиям). Это большой подвиг, если учесть, что население мира составляло чуть более 7 миллиардов человек. Это означало, что у многих людей было более одной подписки, хотя проникновение на рынок, очевидно, было очень значительным.

Это большой подвиг, если учесть, что население мира составляло чуть более 7 миллиардов человек. Это означало, что у многих людей было более одной подписки, хотя проникновение на рынок, очевидно, было очень значительным.

Поколения сотовой связи

О поколениях мобильных телефонов много говорят.3G переходит на 4G, а затем на 5G.

Каждое поколение мобильных телефонов преследовало свои цели и могло обеспечивать разные уровни функциональности.

Также могло существовать несколько различных конкурирующих стандартов в пределах разных поколений. Для сотовой связи 3G существовало два основных стандарта, а для 4G — только один, поскольку существовал глобальный консенсус в отношении использования системы, и это облегчало глобальный роуминг.

| Поколение | Примерный год запуска | фокус |

|---|---|---|

| 1 г | 1979 | Мобильный голос |

| 2 г | 1991 | Мобильный голос |

| 3g | 2001 | Мобильная широкополосная связь |

| 4G | 2009 | Мобильная широкополосная связь |

| 5 г | 2020 (ожидается) | Повсеместная связь |

Основные концепции сотовой связи

Как видно из названия, технология сотовой связи основана на концепции использования большого количества базовых станций, каждая из которых покрывает небольшую территорию или соту. Поскольку каждая базовая станция обменивается данными с разумным количеством пользователей, это означает, что вся система может поддерживать огромное количество подключений, а уровни использования частот хорошие.

Поскольку каждая базовая станция обменивается данными с разумным количеством пользователей, это означает, что вся система может поддерживать огромное количество подключений, а уровни использования частот хорошие.

Система сотовой связи имеет ряд различных областей, каждая из которых выполняет разные функции. Основные области, подробно описанные ниже, являются основными, на которые обычно ссылаются при обсуждении систем сотовой связи. Каждую из этих областей часто можно разделить на разные объекты.

- Мобильный телефон или пользовательское оборудование, UE: Пользовательское оборудование или мобильный телефон — это элемент системы мобильной связи, который видит пользователь. Он подключается к сети и позволяет пользователю получать доступ к услугам передачи голоса и данных. Пользовательское оборудование также может быть ключом, используемым для доступа к данным на ноутбуке, или модемом на другом виде устройства — например, сотовая связь начинает использоваться для Интернета вещей, приложений IoT и, как следствие, может быть подключен к интеллектуальному счетчику для автоматической отправки показаний счетчика или может использоваться для любого из множества других приложений.

- Сеть радиодоступа, RAN: Сеть радиодоступа находится на периферии системы сотовой связи. Он обеспечивает связь с пользовательским оборудованием из сотовой сети. Он состоит из ряда элементов и в целом включает базовую станцию и контроллер базовой станции. По мере развития технологий сотовой связи используемые термины и их содержание меняются, но их основная функция остается практически неизменной.

- Базовая сеть: Базовая сеть является центром системы сотовой связи.Он управляет всей системой, а также хранит пользовательские данные, управляет контролем доступа, связывает с внешним миром и предоставляет множество других функций.

Темы беспроводного и проводного подключения:

Основы мобильной связи

2G GSM

3G UMTS

4G LTE

5G

Вай фай

IEEE 802.15.4

Беспроводные телефоны DECT

NFC — связь ближнего поля

Основы сетевых технологий

Что такое облако

Ethernet

Серийные данные

USB

SigFox

LoRa

VoIP

SDN

NFV

SD-WAN

Вернуться к беспроводной и проводной связи

Поставщики средств беспроводной связи и ресурсы

О компании RF Wireless World

Веб-сайт RF Wireless World является домом для поставщиков и ресурсов радиочастотной и беспроводной связи. На сайте представлены статьи, руководства, поставщики, терминология, исходный код (VHDL, Verilog, MATLAB, Labview), тестирование и измерения,

На сайте представлены статьи, руководства, поставщики, терминология, исходный код (VHDL, Verilog, MATLAB, Labview), тестирование и измерения,

калькуляторы, новости, книги, загрузки и многое другое.

Сайт RF Wireless World охватывает ресурсы по различным темам, таким как RF, беспроводная связь, vsat, спутник, радар, волоконная оптика, микроволновая печь, wimax, wlan, zigbee,

LTE, 5G NR, GSM, GPRS, GPS, WCDMA, UMTS, TDSCDMA, bluetooth, Lightwave RF, z-wave, Интернет вещей (IoT), M2M, Ethernet и т. Д.

Эти ресурсы основаны на стандартах IEEE и 3GPP.Он также имеет академический раздел, который охватывает колледжи и университеты по инженерным дисциплинам и MBA.

Статьи о системах на основе Интернета вещей

Система обнаружения падений для пожилых людей на основе Интернета вещей : В статье рассматривается архитектура системы обнаружения падений, используемой для пожилых людей.

В нем упоминаются преимущества или преимущества системы обнаружения падений Интернета вещей.

Узнать больше➤

Также обратитесь к другим статьям о системах на основе Интернета вещей следующим образом:

• Система чистоты туалетов самолета.

• Система измерения столкновения

• Система отслеживания скоропортящихся продуктов и овощей

• Система помощи водителю

• Система умной торговли

• Система мониторинга качества воды.

• Система Smart Grid

• Система умного освещения на базе Zigbee

• Система интеллектуальной парковки на основе Zigbee.

• Система интеллектуальной парковки на основе LoRaWAN

RF Статьи о беспроводной связи

В этом разделе статей представлены статьи о физическом уровне (PHY), уровне MAC, стеке протоколов и сетевой архитектуре на основе WLAN, WiMAX, zigbee, GSM, GPRS, TD-SCDMA, LTE, 5G NR, VSAT, Gigabit Ethernet на основе IEEE / 3GPP и т. Д. .стандарты.

Он также охватывает статьи, относящиеся к испытаниям и измерениям, по тестированию на соответствие, используемым для испытаний устройств на соответствие RF / PHY. УКАЗАТЕЛЬ СТАТЬИ ДЛЯ ССЫЛКИ >>.

Физический уровень 5G NR : Обработка физического уровня для канала 5G NR PDSCH и канала 5G NR PUSCH рассмотрена поэтапно.

Это описание физического уровня 5G соответствует спецификациям физического уровня 3GPP.

Читать дальше➤

Основы повторителей и типы повторителей :

В нем объясняются функции различных типов ретрансляторов, используемых в беспроводных технологиях.Читать дальше➤

Основы и типы замирания : В этой статье рассматриваются мелкомасштабные замирания, крупномасштабные замирания, медленные, быстрые и т. Д., Которые используются в беспроводной связи.

Читать дальше➤

Архитектура сотового телефона 5G : В этой статье рассматривается блок-схема сотового телефона 5G с внутренними модулями 5G.

Архитектура сотового телефона.

Читать дальше➤

Основы помех и типы помех: В этой статье рассматриваются помехи в соседнем канале, помехи в одном канале,

ЭМ помехи, ICI, ISI, световые помехи, звуковые помехи и т. Д.Читать дальше➤

Д.Читать дальше➤

5G NR Раздел

В этом разделе рассматриваются функции 5G NR (New Radio), нумерология, диапазоны, архитектура, развертывание, стек протоколов (PHY, MAC, RLC, PDCP, RRC) и т. Д.

5G NR Краткий указатель ссылок >>

• Мини-слот 5G NR

• Часть полосы пропускания 5G NR

• 5G NR CORESET

• Форматы DCI 5G NR

• 5G NR UCI

• Форматы слотов 5G NR

• IE 5G NR RRC

• 5G NR SSB, SS, PBCH

• 5G NR PRACH

• 5G NR PDCCH

• 5G NR PUCCH

• Эталонные сигналы 5G NR

• 5G NR m-последовательность

• Золотая последовательность 5G NR

• 5G NR Zadoff Chu Sequence

• Физический уровень 5G NR

• Уровень MAC 5G NR

• Уровень 5G NR RLC

• Уровень 5G NR PDCP

Учебные пособия по беспроводным технологиям

В этом разделе рассматриваются учебные пособия по радиочастотам и беспроводной связи.Он охватывает учебные пособия по таким темам, как

сотовая связь, WLAN (11ac, 11ad), wimax, bluetooth, zigbee, zwave, LTE, DSP, GSM, GPRS,

GPS, UMTS, CDMA, UWB, RFID, радар, VSAT, спутник, WLAN, волновод, антенна, фемтосота, тестирование и измерения, IoT и т. Д.

Д.

См. УКАЗАТЕЛЬ Учебников >>

Учебное пособие по 5G — В этом учебном пособии по 5G также рассматриваются следующие подтемы по технологии 5G:

Учебное пособие по основам 5G

Полосы частот

руководство по миллиметровым волнам

Волновая рамка 5G мм

Зондирование волнового канала 5G мм

4G против 5G

Тестовое оборудование 5G

Сетевая архитектура 5G

Сетевые интерфейсы 5G NR

канальное зондирование

Типы каналов

5G FDD против TDD

Разделение сети 5G NR

Что такое 5G NR

Режимы развертывания 5G NR

Что такое 5G TF

Этот учебник GSM охватывает основы GSM, архитектуру сети, элементы сети, системные спецификации, приложения,

Типы пакетов GSM, структура кадров GSM или иерархия кадров, логические каналы, физические каналы,

Физический уровень GSM или обработка речи, вход в сеть мобильного телефона GSM, установка вызова или процедура включения питания,

MO-вызов, MT-вызов, VAMOS, AMR, MSK, модуляция GMSK, физический уровень, стек протоколов, основы мобильного телефона,

Планирование RF, нисходящая линия связи PS и восходящая линия связи PS.

➤Подробнее.

LTE Tutorial , охватывающий архитектуру системы LTE, охватывающий основы LTE EUTRAN и LTE Evolved Packet Core (EPC).

Он обеспечивает связь с обзором системы LTE, радиоинтерфейсом LTE, терминологией LTE, категориями LTE UE, структурой кадра LTE, физическим уровнем LTE,

Стек протоколов LTE, каналы LTE (логические, транспортные, физические), пропускная способность LTE, агрегация несущих LTE, передача голоса по LTE, расширенный LTE,

Поставщики LTE и LTE vs LTE продвинутые.➤Подробнее.

RF Technology Stuff

Эта страница мира беспроводной радиосвязи описывает пошаговое проектирование преобразователя частоты RF на примере преобразователя RF UP от 70 МГц до диапазона C.

для микрополосковой платы с использованием дискретных радиочастотных компонентов, а именно. Смесители, гетеродин, MMIC, синтезатор, опорный генератор OCXO,

колодки аттенюатора. ➤Подробнее.

➤Проектирование и разработка радиочастотного трансивера

➤Конструкция RF фильтра

➤VSAT Система

➤Типы и основы микрополосковой печати

➤Основы работы с волноводом

Секция испытаний и измерений

В этом разделе рассматриваются контрольно-измерительные ресурсы, испытательное и измерительное оборудование для тестирования DUT на основе

Стандарты WLAN, WiMAX, Zigbee, Bluetooth, GSM, UMTS, LTE. ИНДЕКС испытаний и измерений >>

ИНДЕКС испытаний и измерений >>

➤ Система PXI для T&M.

➤ Генерация и анализ сигналов

➤Измерения слоя PHY

➤Тест устройства на соответствие WiMAX

➤ Тест на соответствие Zigbee

➤ Тест на соответствие LTE UE

➤Тест на соответствие TD-SCDMA

Волоконно-оптическая технология

Оптоволоконный компонент , основы, включая детектор, оптический соединитель, изолятор, циркулятор, переключатели, усилитель,

фильтр, эквалайзер, мультиплексор, разъемы, демультиплексор и т. д.Эти компоненты используются в волоконно-оптической связи.

Оптические компоненты INDEX >>

➤Учебник по оптоволоконной связи

➤APS в SDH

➤SONET основы

➤SDH Рамочная конструкция

➤SONET против SDH

Поставщики, производители радиочастотных беспроводных устройств

Сайт RF Wireless World охватывает производителей и поставщиков различных радиочастотных компонентов, систем и подсистем для ярких приложений,

см. ИНДЕКС поставщиков >>.

Поставщики радиочастотных компонентов, включая радиочастотный изолятор, радиочастотный циркулятор, радиочастотный смеситель, радиочастотный усилитель, радиочастотный адаптер, радиочастотный разъем, радиочастотный модулятор, радиочастотный трансивер, ФАПЧ, ГУН, синтезатор, антенну, генератор, делитель мощности, сумматор мощности, фильтр, аттенюатор, диплексор, дуплексер, чип-резистор, чип-конденсатор, чип-индуктор, ответвитель, оборудование для ЭМС, программное обеспечение для проектирования RF, диэлектрический материал, диод и т. д.Производители RF компонентов >>

д.Производители RF компонентов >>

➤Базовая станция LTE

➤RF Циркулятор

➤RF Изолятор

➤Кристаллический осциллятор

MATLAB, Labview, встроенные исходные коды

Раздел исходного кода RF Wireless World охватывает коды, связанные с языками программирования MATLAB, VHDL, VERILOG и LABVIEW.

Эти коды полезны для новичков в этих языках.

ИНДЕКС ИСХОДНОГО КОДА >>

➤3-8 декодер кода VHDL

➤Код MATLAB для дескремблера

➤32-битный код ALU Verilog

➤T, D, JK, SR коды labview flipflop

* Общая информация о здоровье населения *

Выполните эти пять простых действий, чтобы остановить коронавирус (COVID-19).

СДЕЛАЙТЕ ПЯТЬ

1. РУКИ: Часто мойте их

2. КОЛЕНО: Откашляйтесь

3. ЛИЦО: Не трогай его

4. НОГИ: держитесь на расстоянии более 3 футов (1 м) друг от друга

5. ЧУВСТВОВАТЬ: Болен? Оставайся дома

Используйте технологию отслеживания контактов >>, соблюдайте >> рекомендации по социальному дистанцированию и

установить систему видеонаблюдения >>

чтобы спасти сотни жизней.

Использование концепции телемедицины стало очень популярным в

таким странам, как США и Китай, остановить распространение COVID-19, поскольку это заразное заболевание.

RF Беспроводные калькуляторы и преобразователи

Раздел «Калькуляторы и преобразователи» охватывает ВЧ-калькуляторы, беспроводные калькуляторы, а также преобразователи единиц.

Сюда входят беспроводные технологии, такие как GSM, UMTS, LTE, 5G NR и т. Д.

СПРАВОЧНЫЕ КАЛЬКУЛЯТОРЫ Указатель >>.

➤ Калькулятор пропускной способности 5G NR

➤5G NR ARFCN против преобразования частоты

➤Калькулятор скорости передачи данных LoRa

➤LTE EARFCN для преобразования частоты

➤ Калькулятор антенны Яги

➤ Калькулятор времени выборки 5G NR

IoT-Интернет вещей Беспроводные технологии

Раздел IoT охватывает беспроводные технологии Интернета вещей, такие как WLAN, WiMAX, Zigbee, Z-wave, UMTS, LTE, GSM, GPRS, THREAD, EnOcean, LoRa, SIGFOX, WHDI, Ethernet,

6LoWPAN, RF4CE, Bluetooth, Bluetooth Low Power (BLE), NFC, RFID, INSTEON, X10, KNX, ANT +, Wavenis, Dash7, HomePlug и другие. Он также охватывает датчики Интернета вещей, компоненты Интернета вещей и компании Интернета вещей.

Он также охватывает датчики Интернета вещей, компоненты Интернета вещей и компании Интернета вещей.

См. Главную страницу IoT >> и следующие ссылки.

➤ НИТЬ

➤EnOcean

➤Учебник по LoRa

➤Учебник по SIGFOX

➤WHDI

➤6LoWPAN

➤Zigbee RF4CE

➤NFC

➤Lonworks

➤CEBus

➤UPB

СВЯЗАННЫЕ ЗАПИСИ

Учебники по беспроводной связи RF

Различные типы датчиков

Поделиться страницей

Перевести страницу

Сетевые технологии сотовой связи | Тнуда

Сотовая связь — это форма коммуникационной технологии, которая позволяет использовать мобильных телефонов .Мобильный телефон — это двунаправленное радио, обеспечивающее одновременную передачу и прием. Сотовая связь основана на географическом разделении зоны покрытия связи на соты и внутри сот. | Иллюстрация покрытия связи |

Общим элементом всех поколений технологий сотовой связи является использование определенных радиочастот (RF), а также повторное использование частот.Это позволяет предоставлять услугу большому количеству абонентов при уменьшении количества каналов (полосы пропускания). Это также позволяет создавать широкие сети связи за счет полной интеграции передовых возможностей мобильного телефона. Рост спроса и потребления, а также развитие различных типов услуг ускорили быстрое технологическое развитие передовых сетей сотовой связи, а также непрерывное совершенствование самих сотовых устройств.

Наиболее распространенные типы коммуникационных технологий

Глобальная система мобильной связи (GSM)

SIM-карта | GSM основана на стандарте GSM — это первая технология, в которой используется протокол сотовой связи, пришедший на смену более раннему стандарту связи первого поколения. Этот стандарт был разработан Европейским институтом стандартов связи (ETSI), начиная с 1982 года, для второго поколения (2G) цифровой сотовой связи.Этот стандарт, определяемый как цифровой, был основан на оптимальном переключении коммуникационной сети на полнодуплексную речевую телефонию и впоследствии был расширен за счет включения передачи пакетов данных. С 1989 года стандарт GSM был усовершенствован, чтобы стать международным стандартом, и он охватывал до 90% активности телефонов второго поколения в 219 странах и территориях. Фактически, технология GSM заменила ограничительную аналоговую связь и стала технологическим поворотным моментом , за которым последовало развитие инновационных технологий сотовой связи.Таким образом, второе поколение GSM стало основой для последующих поколений сотовой связи. В Израиле сотовая система GSM была создана в 1999 году компанией «Партнер», работающей под торговой маркой «Orange». В 2001 году «Cellcom» присоединился к провайдерам GSM в Израиле, установив сеть GSM параллельно сети множественного доступа с временным разделением каналов (TDMA), которую она использовала ранее. В 2009 году «Пелефон» также начал использовать технологию GSM. |

Для получения дополнительной информации о GSM

[Назад]

Технология множественного доступа с кодовым разделением каналов (CDMA)

Технология

CDMA была первоначально разработана для армии США во время войны во Вьетнаме как способ замаскировать разговоры, предназначенные для военных целей.Этот метод разделяет различные разговоры путем кодирования, а не разделения времени (как в технологиях EDMA / GSM) или разделения частот (FDMA), как в технологии NAMPS. Метод разделения с помощью кодирования позволяет вести большое количество разговоров одновременно в одном и том же диапазоне частот, без интерференции между ними.

Компания Qualcomm, разработавшая эту технологию, применила ее к сотовой связи, в которой используется кодированная речь в разных ритмах — технология, при которой сотовое устройство получает одновременную информацию от нескольких базовых станций.Эта технология обеспечивает непрерывность разговоров при перемещении из одной ячейки в другую.

Подробнее об этой технологии CDMA

[Назад]

Технология универсальных мобильных телекоммуникационных систем (UMTS)

| Технология UTMS, основанная на технологии широкополосного множественного доступа с кодовым разделением каналов (W-CDMA), является одной из технологий мобильной телефонии третьего поколения (3G).Эта технология была разработана Проектом партнерства третьего поколения (3GPP), результатом сотрудничества между группами телекоммуникационных ассоциаций для создания глобально применимой системы мобильной связи третьего поколения, и представляет собой европейско-японский аналог Международной мобильной связи на 2000 год ( IMT-2000) Спецификации Международного союза электросвязи (ITU) для систем сотовой связи. Чтобы отличить UMTS от других сетевых технологий связи, он иногда продается под маркой GSM3 — название, которое подчеркивает его место в третьем поколении и тот факт, что он заменил GSM в системе второго поколения. | третьего поколения (3G) |

Для получения дополнительной информации о W-CDMA и UMTS.

[Назад]

Технология Long Term Evolution (LTE), работающая по методу мультиплексирования с ортогональным частотным разделением каналов (OFDM)

LTE — это не только дополнительное поколение в развитии сотовых технологий, но и то, которое разрабатывается с учетом будущих требований беспроводной передачи данных и научных и технологических разработок в этой области.Это связано с его способностью передавать данные со скоростью от сотен мегабайт в секунду до гигабайта в секунду по невысокой цене. Рост LTE сегодня и в ближайшем будущем может напоминать революцию, вызванную появлением технологий мобильных телефонов в 1980-х годах и даже появлением Wi-Fi. Подобно тому, как переход от аналоговой к цифровой связи с появлением устройств 2G вызвал огромную революцию, переход от 3G к LTE также вызывает революцию. Технология LTE работает с использованием метода мультиплексирования с ортогональным частотным разделением каналов (OFDM), который является основной характеристикой технологии четвертого поколения (4G).

В отличие от методов модуляции технологии второго поколения, таких как мультиплексирование с временным разделением (TDM), и в отличие от использования мультиплексирования с кодовым разделением (CDM) в GSM третьего поколения, метод OFDM обеспечивает оптимальные решения общих проблем, возникающих в беспроводной связи. возникающие из-за многократных отражений и рассеивания радиоволн в канале, а также движения передатчика или приемника. В Израиле эта технология внедряется постепенно, поскольку требует повторного развертывания сотовых сетей.

Подробнее об этих технологиях LTE и LTE-Advanced.

[Назад]

Адаптивная связь

Новаторской особенностью технологии CDMA и других новых коммуникационных технологий является тщательный мониторинг мощности, обеспечивающий адаптивную связь. Эта функция позволяет сотовому устройству динамически изменять мощность в любой момент времени. Это означает, что сеть сотовой связи, использующая эту и другие технологии, может осуществлять динамическую связь, адаптированную к условиям приема и качеству связи.Другими словами, мощность устройства изменяется в ответ на такие факторы, как расстояние, угол направления или наличие или отсутствие препятствий, что обеспечивает эффективную связь при оптимальном ограничении мощности и снижении уровня радиационного воздействия.

Иллюстрация сотовой связи | Иллюстрация смартфона телефонной связи в городе |

[Назад]

Список литературы

- Мутху Чидамбара Натан П.Беспроводная связь [Kindle Edition], PHI Learning Private Limited. 2013.

- Cox C. Введение в LTE: LTE, LTE-Advanced, SAE, VoLTE и мобильная связь 4G. 2 nd Edition. 2014; Вайли.

- «Обновление и основы коммуникационных технологий», 14-е издание (Grant AE, Meadows JH, редакторы, совместно с Technology Futures, Inc.). Focal Press, Нью-Йорк и Лондон. 2014.

- Джонс С., Ковач Р.Дж., Жених FM. Введение в коммуникационные технологии: руководство для не инженеров.2-е издание. 2008; CRC Press.

21.2.16

эссе: почему криптография сложнее, чем кажется

Почему криптография сложнее, чем кажется

От электронной почты до сотовой связи, от безопасного доступа в Интернет до цифровых денег — криптография является неотъемлемой частью современных информационных систем. Криптография помогает обеспечить подотчетность, справедливость, точность и конфиденциальность. Он может предотвратить мошенничество в электронной торговле и гарантировать достоверность финансовых транзакций.Он может подтвердить вашу личность или защитить вашу анонимность. Он может помешать вандалам изменить вашу веб-страницу и помешать промышленным конкурентам прочитать ваши конфиденциальные документы. И в будущем, по мере того как торговля и коммуникации будут переходить в компьютерные сети, криптография будет становиться все более и более важной.

Но криптография, представленная сейчас на рынке, не обеспечивает того уровня безопасности, который она рекламирует. Большинство систем разрабатываются и реализуются не совместно с криптографами, а инженерами, которые считали криптографию просто еще одним компонентом.Это не. Невозможно сделать системы безопасными, если прибегнуть к криптографии в последнюю очередь. Вы должны знать, что делаете на каждом этапе, от зачатия до установки.

Миллиарды долларов тратятся на компьютерную безопасность, и большая часть из них тратится на небезопасные продукты. В конце концов, слабая криптография на полке выглядит так же, как и сильная криптография. Два продукта для шифрования электронной почты могут иметь почти одинаковый пользовательский интерфейс, но один из них безопасен, а другой позволяет перехватить сообщения.Из сравнительной таблицы можно предположить, что две программы имеют схожие функции, хотя в одной есть дыры в безопасности, которых нет в другой. Опытный криптограф может заметить разницу. Так может вор.

Современная компьютерная безопасность — это карточный домик; это может стоять сейчас, но это не может продолжаться. Многие небезопасные продукты еще не взломаны, потому что они все еще находятся в зачаточном состоянии. Но когда эти продукты получат широкое распространение, они станут соблазнительной мишенью для преступников. Пресса будет предавать гласности атаки, подрывая доверие общества к этим системам.В конечном итоге продукты выиграют или проиграют на рынке в зависимости от степени их безопасности.

Угрозы компьютерным системам

Все формы торговли, когда-либо изобретенные, подвергались мошенничеству, от фальсифицированных весов на фермерском рынке до фальшивой валюты и фальшивых счетов. Схемы электронной торговли также столкнутся с мошенничеством в виде подделки, искажения фактов, отказа в обслуживании и обмана. Фактически, компьютеризация увеличивает риски, поскольку позволяет атаковать неавтоматизированные системы, которые невозможны.Вор может зарабатывать на жизнь, снимая пенни с каждого держателя карты Visa. Вы не можете ходить по улицам в маске чужого лица, но в цифровом мире легко выдать себя за других. Только сильная криптография может защитить от этих атак.

Нарушение конфиденциальности — еще одна угроза. Некоторые атаки на конфиденциальность являются целевыми: представитель прессы пытается прочитать электронную почту публичного лица, или компания пытается перехватить сообщения конкурента. Другие представляют собой широкие атаки по сбору данных, ищущие интересную информацию в море данных: список богатых вдов, пользователей AZT или людей, просматривающих определенную веб-страницу.

Криминальные атаки часто бывают оппортунистическими, и часто вся система, которая должна быть, более безопасна, чем следующая система. Но есть и другие угрозы. Некоторых злоумышленников мотивирует огласка; у них обычно есть значительные ресурсы через свое исследовательское учреждение или корпорацию и много времени, но мало финансовых ресурсов. Юристам иногда требуется атака на систему, чтобы доказать невиновность своего клиента. Юристы могут собирать подробную информацию о системе в процессе обнаружения, а затем использовать значительные финансовые ресурсы для найма экспертов и покупки оборудования.И им не нужно полностью нарушать безопасность системы, достаточно просто убедить присяжных в том, что безопасность небезупречна.

Электронный вандализм становится все более серьезной проблемой. Компьютерные вандалы уже разрисовали веб-страницу ЦРУ, подвергли бомбардировке интернет-провайдеров и отменили тысячи сообщений групп новостей. И, конечно же, вандалы и воры регулярно взламывают сетевые компьютерные системы. Когда меры безопасности недостаточны, нарушители имеют небольшой риск быть пойманным.

Злоумышленники не соблюдают правила; они обманывают. Они могут атаковать систему, используя методы, о которых дизайнеры даже не догадывались. Художники грабят дома, пробивая стены цепной пилой. Системы домашней безопасности, какими бы дорогими и сложными они ни были, не имеют шансов противостоять этой атаке. Компьютерные воры тоже проникают сквозь стены. Они крадут технические данные, подкупают инсайдеров, модифицируют программное обеспечение и вступают в сговор. Они пользуются более новыми технологиями, чем система, и даже изобретают новую математику для атаки на систему.

Шансы в пользу атакующего. Плохие парни могут получить больше, исследуя систему, чем хорошие парни. Защитники должны защищаться от всех возможных уязвимостей, но злоумышленник должен найти только один недостаток безопасности, чтобы поставить под угрозу всю систему.

Что криптография может и чего не может

Никто не может гарантировать 100% безопасность. Но мы можем работать над 100% принятием риска. В существующих системах торговли существует мошенничество: наличные деньги могут быть подделаны, чеки изменены, номера кредитных карт украдены.Тем не менее, эти системы все еще успешны, потому что преимущества и удобство перевешивают потери. Системы конфиденциальности — стенные сейфы, дверные замки, шторы — не идеальны, но зачастую их достаточно. Хорошая криптографическая система обеспечивает баланс между тем, что возможно, и тем, что приемлемо.

Надежная криптография может противостоять целевым атакам до точки — точки, в которой становится легче получить информацию другим способом. Программа компьютерного шифрования, какой бы хорошей она ни была, не помешает злоумышленнику пройти через чей-то мусор.Но он может полностью предотвратить атаки со сбором данных; ни один злоумышленник не сможет просмотреть достаточно мусора, чтобы найти каждого пользователя AZT в стране. И он может защитить связь от неинвазивных атак: одно дело перехватить телефонную линию из безопасности центрального телефонного офиса, и совсем другое — ворваться в чей-то дом и установить ошибку.

Хорошая новость о криптографии заключается в том, что у нас уже есть алгоритмы и протоколы, необходимые для защиты наших систем. Плохая новость в том, что это была легкая часть; Для успешной реализации протоколов требуется значительный опыт.Области безопасности, которые взаимодействуют с людьми — управление ключами, безопасность интерфейса человек / компьютер, контроль доступа — часто не поддаются анализу. И такие дисциплины, как инфраструктура открытых ключей, безопасность программного обеспечения, компьютерная безопасность, сетевая безопасность и конструкция оборудования с защитой от несанкционированного доступа, изучены очень плохо.

Компании часто ошибаются в простой части и внедряют небезопасные алгоритмы и протоколы. Но даже в этом случае практическую криптографию редко удается преодолеть математикой; другие части систем сломать намного проще.Самый лучший из когда-либо изобретенных протоколов может легко подвергнуться атаке, если никто не обратит внимание на более сложные и тонкие вопросы реализации. Безопасность Netscape упала из-за ошибки в генераторе случайных чисел. Недостатки могут быть где угодно: модель угроз, дизайн системы, реализация программного или аппаратного обеспечения, управление системой. Безопасность — это цепочка, и одно слабое звено может сломать всю систему. Фатальные ошибки могут быть далеко не связаны с защитной частью программного обеспечения; дизайнерское решение, не имеющее ничего общего с безопасностью, тем не менее может создать брешь в безопасности.

Если вы обнаружите брешь в системе безопасности, вы можете ее исправить. Но найти недостатки в продукте может быть невероятно сложно. Безопасность отличается от любых других требований к дизайну, потому что функциональность не означает качество. Если текстовый процессор печатает успешно, вы знаете, что функция печати работает. Безопасность бывает разной; Тот факт, что сейф распознает правильную комбинацию, не означает, что его содержимое защищено от взломщика сейфов. Никакое общее бета-тестирование не выявит недостатков безопасности, и невозможно провести тестирование, которое могло бы доказать отсутствие недостатков.

Угрожающие модели

Хороший дизайн начинается с модели угроз: для защиты чего предназначена система, от кого и в течение какого времени. Модель угроз должна учитывать всю систему — не только данные, которые необходимо защитить, но и людей, которые будут использовать систему, и то, как они будут ее использовать. Что мотивирует злоумышленников? Нужно ли предотвращать атаки, или их можно просто обнаружить? Если произойдет худшее и одно из основных требований безопасности системы нарушится, какое аварийное восстановление возможно? Ответы на эти вопросы нельзя стандартизировать; они разные для каждой системы.Слишком часто дизайнеры не уделяют времени построению точных моделей угроз или анализу реальных рисков.

Модели угроз позволяют как разработчикам продуктов, так и потребителям определять, какие меры безопасности им необходимы. Имеет ли смысл шифровать жесткий диск, если вы не храните файлы в сейфе? Как может кто-то внутри компании обмануть систему торговли? Достаточно ли хороши журналы аудита, чтобы убедить суд? Вы не сможете создать безопасную систему, если не поймете, от чего она должна быть защищена.

Проектирование системы

Проектные работы — это основа науки о криптографии, и они очень специализированы. Криптография сочетает в себе несколько областей математики: теорию чисел, теорию сложности, теорию информации, теорию вероятностей, абстрактную алгебру и формальный анализ, среди прочего. Немногие могут заниматься наукой должным образом, а небольшие знания — вещь опасная: неопытные криптографы почти всегда создают несовершенные системы. Хорошие криптографы знают, что ничто не может заменить обширную экспертную оценку и годы анализа.Системы качества используют опубликованные и хорошо изученные алгоритмы и протоколы; использование неопубликованных или непроверенных элементов в дизайне в лучшем случае рискованно.

Разработка криптографических систем — это тоже искусство. Дизайнер должен найти баланс между безопасностью и доступностью, анонимностью и подотчетностью, конфиденциальностью и доступностью. Сама по себе наука не может доказать безопасность; Только опыт и интуиция, рожденная опытом, могут помочь криптографу разрабатывать безопасные системы и находить недостатки в существующих проектах.

Реализация

Существует огромная разница между математическим алгоритмом и его конкретной реализацией в аппаратном или программном обеспечении. Конструкции криптографических систем хрупкие. Тот факт, что протокол логически безопасен, не означает, что он останется безопасным, когда разработчик начнет определять структуры сообщений и передавать биты. Близко недостаточно близко; эти системы должны быть реализованы точно, безупречно, иначе они выйдут из строя. Плохо спроектированный пользовательский интерфейс может сделать программу шифрования жесткого диска полностью небезопасной.Ложное использование защищенного от взлома оборудования может сделать систему электронной торговли практически бесполезной. Поскольку эти ошибки не проявляются при тестировании, они превращаются в готовую продукцию. Многие недостатки реализации не могут быть изучены в научной литературе, потому что они не интересны с технической точки зрения. Вот почему они появляются в продукте за продуктом. Под давлением бюджета и сроков разработчики используют неверные генераторы случайных чисел, не проверяют должным образом условия ошибок и оставляют секретную информацию в файлах подкачки.Единственный способ научиться предотвращать эти недостатки — создавать и ломать системы снова и снова.

Криптография для людей

В конце концов, многие системы безопасности взламывают люди, которые их используют. Большинство случаев мошенничества с торговыми системами совершается инсайдерами. Честные пользователи создают проблемы, потому что обычно они не заботятся о безопасности. Им нужна простота, удобство и совместимость с существующими (небезопасными) системами. Они выбирают плохие пароли, записывают их, дают друзьям и родственникам свои закрытые ключи, оставляют компьютеры подключенными и т. Д.Трудно продавать дверные замки людям, которые не хотят, чтобы их беспокоили ключи. Хорошо спроектированная система должна учитывать людей.

Часто самая сложная часть криптографии — заставить людей ее использовать. Трудно убедить потребителей в том, что их финансовая конфиденциальность важна, когда они готовы оставить подробную запись о покупках в обмен на одну тысячную бесплатного путешествия на Гавайи. Трудно создать систему, обеспечивающую надежную аутентификацию поверх систем, в которые можно проникнуть, зная девичью фамилию матери.Безопасность обычно обходят стороной клерки магазинов, руководители высшего звена и все, кому просто нужно выполнить свою работу. Только когда криптография разработана с тщательным учетом потребностей пользователей и затем плавно интегрирована, она сможет защитить их системы, ресурсы и данные.

Состояние безопасности

В настоящее время у пользователей нет хорошего способа сравнения защищенных систем. Компьютерные журналы сравнивают продукты безопасности, перечисляя их особенности, а не оценивая их безопасность. Маркетинговая литература делает утверждения, которые не соответствуют действительности; конкурирующий продукт, который является более безопасным и более дорогим, будет только хуже поступать на рынке.Люди полагаются на правительство, которое позаботится об их безопасности в тех областях, где им не хватает знаний для проведения оценок — упаковка пищевых продуктов, авиация, медицина. Но в отношении криптографии правительство США делает прямо противоположное.

Когда самолет терпит крушение, есть запросы, анализы и отчеты. Информация широко распространяется, и все учатся на неудачах. Вы можете прочитать полный список авиационных происшествий с самого начала коммерческой авиации. Когда система электронной коммерции банка взламывается или обманывается, она обычно скрывается.Если он попадает в газеты, подробности опускаются. Никто не анализирует атаку; на ошибке никто не учится. Банк пытается тайно исправлять ситуацию, надеясь, что общественность не потеряет доверия к системе, которая не заслуживает доверия. В конечном итоге секретность открывает путь к более серьезным нарушениям.

Законы не заменяют инженерное дело. Индустрия сотовых телефонов США лоббировала защитные законы вместо того, чтобы тратить деньги на исправление того, что должно было быть правильно спроектировано с первого раза.Уже недостаточно устанавливать исправления безопасности в ответ на атаки. Компьютерные системы движутся слишком быстро; брешь в безопасности может быть описана в Интернете и использована тысячами. Сегодняшние системы должны предвидеть будущие атаки. Любая комплексная система — будь то аутентифицированная связь, безопасное хранение данных или электронная торговля — вероятно, будет использоваться в течение пяти или более лет. Он должен быть в состоянии противостоять будущему: более умные злоумышленники, большая вычислительная мощность и большие стимулы для подрыва широко распространенной системы.Не будет времени обновлять их в полевых условиях.

История учит нас: никогда не стоит недооценивать количество денег, времени и усилий, которые кто-то потратит, чтобы помешать системе безопасности. Всегда лучше предполагать худшее. Считайте, что ваши противники лучше, чем они есть на самом деле. Предположим, что наука и технологии скоро смогут делать то, чего они еще не умеют. Дайте себе право на ошибку. Обеспечьте себе больше безопасности, чем вам нужно сегодня.

После пополнения

После пополнения