Необходимо перегенерировать сертификат сбербанк: Как перегенерировать сертификат в Сбербанк Бизнес Онлайн

Как перегенерировать сертификат в Сбербанк Бизнес Онлайн

Для обеспечения возможности клиентов взаимодействовать с банком на расстоянии Сбербанк внедрил систему дистанционного банковского обслуживания «СБЕРБАНК БИЗНЕС ОНЛАЙН». Система предоставляет возможность осуществлять электронный документооборот через интернет, а именно заполнять и обмениваться с банком платежными документами, контролировать состояние счета, обмениваться информацией с сотрудниками банка в свободном текстовом формате, инициировать получение от банка тех или иных банковских услуг.

Содержание [Скрыть]

Для обеспечения защиты электронных документов используется электронная подпись (ЭП). Согласно Закону РФ «Об электронной подписи» для использования ЭП пользователь должен получить ключи ЭП, а также сертификат ключей, который выдается специальным удостоверяющим органом и подтверждает подлинность ключа и принадлежность его конкретному пользователю.

Если проводить аналогию с бумажными документами, то ЭП – это собственноручная подпись, а сертификат – печать, которой подпись заверяется.

Зачем требуется перегенерация?

Сертификат ключей электронных подписей имеет определенный срок действия. После его окончания сертификат становится недействительным и уже не может быть использован для заверения ЭП, поэтому подлежит замене на новый или так называемой перегенерации.

В некоторых случаях сертификат может быть отозван досрочно, то есть действие его прекращается до момента окончания срока действия.

Причиной отзыва могут стать подозрения, что ключи электронной подписи похищены, утеряны или иным способом скомпрометированы.

Как перегенерировать сертификат?

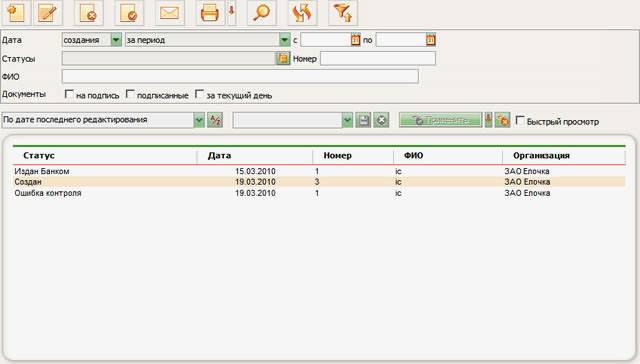

Для перегенерации сертификата необходимо войти в систему Сбербанк Бизнес Онлайн и создать запрос на новый сертификат. Для этого необходимо выбрать элемент Услуги → Обмен криптоинформацией → Запросы на новый сертификат. Откроется специальная форма с перечнем запросов на выпуск новых сертификатов.

Перечень списка запросов на новый сертификат

Новый запрос можно создать с нуля, на основе ранее созданного документа или по шаблону.

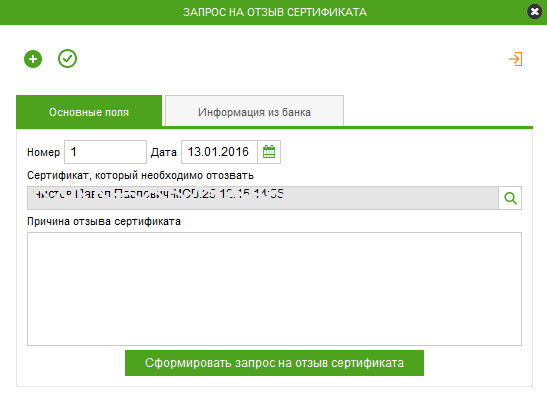

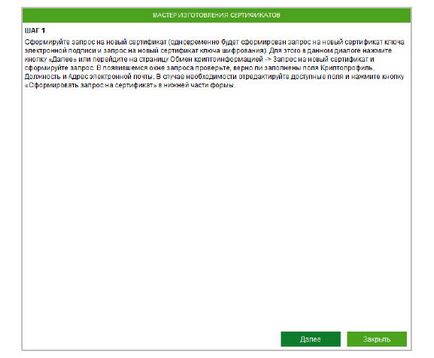

Что потребуется для создания запроса с нуля? Для начала необходимо нажать «+» панели инструментов, расположенной в левом верхнем углу формы списка запросов. Откроется форма, как на фото.

Форма содержит поля с белым и серым фоном. Поля с серым фоном заполняются автоматически или путем выбора информации из предложенного меню, с белым – заполняются вручную.

После заполнения формы необходимо нажать кнопку «Сформировать запрос на сертификат». Система проверит качество заполнения формы и при наличии ошибок выдаст результаты с их перечнем. Критические ошибки будут помечены пиктограммой с изображением крестика, ошибки, которые допускают дальнейшую обработку сертификата – пиктограммой с восклицательным знаком.

Для редактирования формы нужно закрыть окно с результатами, вернуться к окну документа и исправить информацию. Далее повторно сформировать запрос.

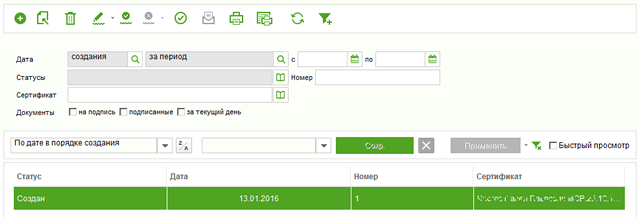

При успешном формировании документ появится в перечне со статусом «Создан». Если формирование прошло неудачно, система выведет причины, которые необходимо устранить.

Если формирование прошло неудачно, система выведет причины, которые необходимо устранить.

После успешной отправки сертификата он попадает на обработку в банк. Далее нужно распечатать сертификат ЭП и сертификат ключа шифрования в 3-х экземплярах, заверить распечатки подписями руководителей, удостоверить оттиском печати и отправить для регистрации в банк.

О выпуске сертификата удостоверяющий центр сообщает СМС-сообщением. После получения сообщения нужно войти в систему и принять сертификат на электронный ключ.

Об успешной активации клиент узнает из системного сообщения.

Пошаговая инструкция получения нового сертификата содержится в руководстве по использованию системы Сбербанк Бизнес Онлайн, доступном по ссылке https://www.sberbank.ru/common/img/uploaded/files/

В каком случае перегенерировать сертификат Сбербанк Бизнес Онлайн не получится?

Причины, по которым может не получиться перегенерировать сертификат, могут быть самые разные, от проблем с интернет соединением, невозможностью осуществить вход на сайт банка, до настроек системы Сбербанк Бизнес Онлайн.

При возникновении проблем, лучше всего обратиться за поддержкой в банк, специалисты быстро устранят проблему или подскажут пути ее решения.

обновить перевыпуск, генерация сертификата, как сгенерировать ключи, как подтвердить доверенность, истекает срок действия полномочий, инструкция по обновлению удостоверения

Персональный сертификат электронной подписи создается для возможности удаленного управления счетами и платежными документами в системе Сбербанк Бизнес Онлайн. Чтобы максимально обезопасить клиентов от взлома, хищений и технических сбоев, разработчики ограничили срок действия документов и обязали владельцев регулярно их обновлять.

Зачем требуется перегенерация?

Благодаря сертификату подписи владелец бизнеса, бухгалтер или другое уполномоченное лицо может совершать платежи и переводы, отслеживать поступления на расчетный счет, взаимодействовать с контрагентами и уплачивать налоги. По истечении периода действия ключа теряется возможность совершать любые операции. Поэтому каждый сотрудник, имеющий доступ, должен знать, как перегенерировать сертификат в Сбербанк Бизнес Онлайн и восстановить свои полномочия.

Поэтому каждый сотрудник, имеющий доступ, должен знать, как перегенерировать сертификат в Сбербанк Бизнес Онлайн и восстановить свои полномочия.

Электронное удостоверение включает в себя персональную информацию владельца и ключ, отвечающий за подлинность подписи. Поэтому существует ряд ситуаций, когда требуется досрочное обновление инструмента. К ним относятся:

- смена фамилии и паспортных данных сотрудника;

- утеря или кража электронного ключа;

- попытка несанкционированного доступа в систему;

- отстранение работника от занимаемой должности.

Продление сертификата занимает до 3-х рабочих дней. Чтобы не потерять доступ к удаленной платежной платформе, рекомендуется планировать процедуру заранее.

Как перегенерировать сертификат самостоятельно?

Самостоятельно обновить удостоверение не получится, если:

- закончился срок действия доверенности или постановления о назначении главы компании;

- произошла смена владельца предприятия;

- предприятие подозревается в нарушении федерального закона.

Последние 2 пункта требуют незамедлительного обращения в соответствующее подразделение банка и предоставления дополнительных документов. Для устранения первой причины достаточно знать, как подтвердить доверенность в Сбербанк Бизнес Онлайн.

В других случаях подать запрос на обновление прежнего удостоверения на право электронной подписи может каждый пользователь сервиса. Пошаговое руководство:

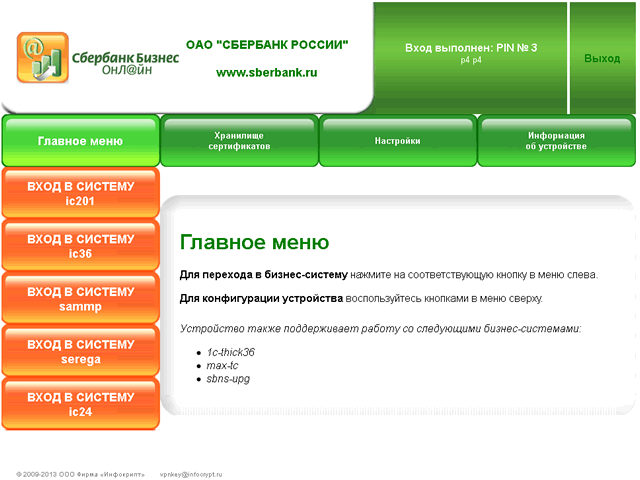

- Войти в систему под логином и паролем, которые были предоставлены во время регистрации.

- Перейти в раздел «Услуги», выбрать пункт «Обмен криптографической информацией» и кликнуть «Создать новый сертификат».

- В открывшемся окне проверить внесенную раннее информацию, при необходимости внести изменения.

- Кликнуть по кнопке «Отправить запрос». Сервис в автоматическом режиме проверит форму и направит ее сотрудникам банка. Если в ходе проверки будут обнаружены критические нарушения, система выведет их на экран и предложит варианты по исправлению.

- Сгенерированные документы распечатать в трех вариантах и отдать на подпись руководителю предприятия и собственнику ключа.

- Отправить данные в подразделение Сбербанка, которое занимается обслуживанием индивидуальных предпринимателей.

Работники банка проверят полученную информацию, сверят ее с электронной версией и выдадут новый сертификат. При первой авторизации на сервисе с новыми данными потребуется ввести пин-код, который был создан во время переоформления документа. Если код введен верно, сервис предложит записать новый ключ на флешку.

Перечень документов необходимых для уведомления банка

Для того чтобы продлить действие сертификата на электронную подпись, необходимо войти на бизнес платформу и распечатать бланк заявки. Процедура выполняется в несколько этапов:

- Авторизоваться на сервисе.

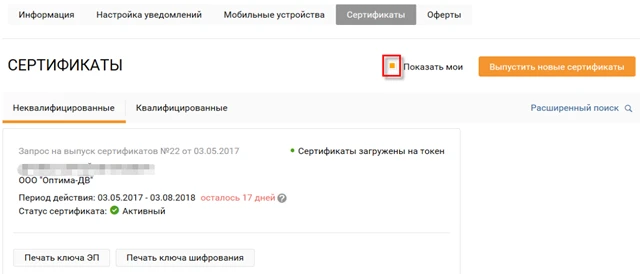

- Перейти во вкладку «Моя организация», кликнуть по кнопке «Сертификаты».

- Выбрать действующее удостоверение.

- Открыть предварительный просмотр документа.

- Выделить весь текст, вызвать опцию печати через контекстное меню.

- Распечатать 3 экземпляра и заверить у руководителя и владельца ключа.

Если перегенерировать сертификат Сбербанка в Бизнес Онлайн не получилось из-за окончания периода действия токена, необходимо предоставить полный пакет документов. В него входит паспорт, разрешение на продление электронной подписи и доверенность на действия от лица руководителя компании.

Электронная подпись Сбербанк Бизнес Онлайн: как сгенерировать, перевыпустить

Для того чтобы владельцам малого и среднего бизнеса было максимально комфортно управлять своими счетами и проводить все необходимые транзакции, была создана система дистанционного банковского обслуживания Сбербанк Бизнес онлайн. С ней управление своим расчетным счетом становится простой и удобной процедурой. Однако для того чтобы подтверждать проводимые финансовые операции, вносить изменения в юридическую документацию или же подписывать документы для отправки их на рассмотрение в банковское учреждение, потребуется наличие специализированного сертификата.

Что представляет собой сертификат для пользования системой ДБО

Использование дистанционного банковского обслуживания от Сбербанка предполагает наличие необходимости соблюдать определенную последовательность действий. Для того чтобы работа с такой системой Сбербанк бизнес онлайн была полноценной потребуется наличие заверенной электронной подписи. Без нее ни одна транзакция по счету не проводится. Такой сертификат в большинстве случаев состоит из следующих составляющих:

Для того чтобы работа с такой системой Сбербанк бизнес онлайн была полноценной потребуется наличие заверенной электронной подписи. Без нее ни одна транзакция по счету не проводится. Такой сертификат в большинстве случаев состоит из следующих составляющих:

Сведения о владельце сертификата. Благодаря этому получатель может в кратчайшие сроки удостовериться в том, кто является автором того или иного банковского документа.

Закрытый или открытый ключ. Открытый ключ сертификата используется для проверки оригинальности подписи, а закрытый для генерации.

Когда клиент банковского учреждения в первый раз посещает свой профиль в системе Сбербанк Бизнес Онлайн, него появляется возможность создать первичный сертификат. И для того чтобы пользоваться дистанционным банковским обслуживанием, было максимально, у него имеется ограниченный срок действия. После того, как срок действия временного сертификата завершается, клиенту необходимо выполнить несколько простых и не время затратных действий для перевыпуска электронной подписи.

После того, как срок действия временного сертификата завершается, клиенту необходимо выполнить несколько простых и не время затратных действий для перевыпуска электронной подписи.

Процедура получения и активации сертификатов

При первом входе в систему ДБО можно сгенерировать ключ, в этом поможет мастер изготовления. Когда срок действия такой электронной подписи завершается, пользователь получает сообщение о том, что ее необходимо перегенерировать. Но данную процедуру есть возможность выполнить позже, в удобное для клиента банковского учреждения время.

Если сроки истекли, а пользователь трак и не воспользовался мерами для того, чтобы продлить сертификат, он не может пользоваться полноценно системой дистанционного банковского обслуживания для бизнеса. Для продолжения работы в прежне6м режиме ему понадобится получить электронную подпись и правильно ее активировать. Для перегенерации подписи можно воспользоваться следующей инструкцией:

Войти в свой аккаунт дистанционного банковского обслуживания для создания документа.

Это делается с помощью логина и пароля.

Это делается с помощью логина и пароля.Сделать запрос на то, чтобы был сформирован новый сертификат. Его можно направить благодаря вкладке под названием Запросы на новый сертификат.

Заполнить специальную форму. В ней часть сведений представлена в автоматическом режиме, а остальные поля заполняются пользователем самостоятельно. Когда осуществляется смена уже имеющейся подписи, то необходимо тщательным образом проверить достоверность представленной в форме информации. Внимание стоит уделить и адресу электронной почты, применяемой для получения важной информации от банковского учреждения.

После заполнения документ внимательно проверяется и направляется на подтверждение запроса в банк. Если же имеются критические ошибки, система ее не отправит, а подаст сигнал для внесения коррективов.

Заменить сертификат на новый, распечатав его и электронную подпись.

Каждый документ распечатывается в трех экземплярах. Далее эти бумаги заверяются печатью и подписью руководителя компании. Если же документами будут пользоваться сотрудники фирмы, ставятся их подписи и подписи ее владельца.

Каждый документ распечатывается в трех экземплярах. Далее эти бумаги заверяются печатью и подписью руководителя компании. Если же документами будут пользоваться сотрудники фирмы, ставятся их подписи и подписи ее владельца.

Пример в картинках:

Для перевыпуска сертификата документы предоставляются в банковское отделение. Запрос рассматривается в течение трех рабочих дней, после чего нужно получить документы и активировать подпись в личном кабинете.

Скачать приложение Сбербанк бизнес:

Для iPhone и Apple Watch

Приложение для iPad

Приложение для Android

Для Windows и Windows Phone

Как перегенерировать сертификат в Сбербанк Бизнес Онлайн — FINFEX.ru

Для того чтобы иметь доступ ко всем операциям в системе Сбербанк Бизнес Онлайн необходимо получить персональный сертификат и создать электронную подпись.

Если срок действия сертификата подошел к концу или у пользователя изменился логин, тип криптографии или ФИО, то нужно позаботиться о его немедленном продлении. При этом в системе необходимо сформировать запрос на новый сертификат.

Содержание статьи

Зачем требуется перегенерация сертификата?

Сертификат подписи дает разрешение пользователю на все функции онлайн-системы. Так, пользователь может уплатить налоги, совершить операции с расчётным счётом, отслеживать доходы и расходы, работать с контрагентами (создавать справочники).

Обслуживание клиента невозможно без персонального сертификата подписи. Каждый пользователь программы Сбербанк Бизнес Онлайн обязательно должен получить его. После проведения процедуры перегенерации сертификата он перестанет функционировать до момента предоставления нового ключа в банк. Поэтому необходимо выбирать такое время для этой процедуры, которое не повлияет на работу.

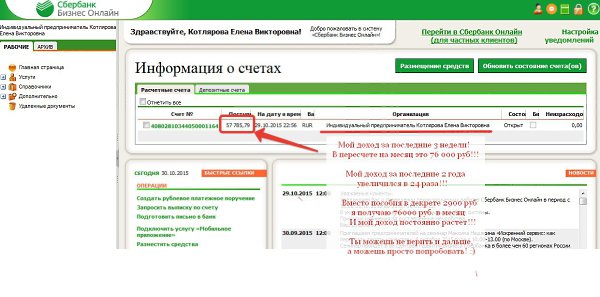

Запрос на новый сертификат

Как перегенерировать сертификат в Сбербанк Бизнес Онлайн?

Начать процесс перегенерации сертификата можно в онлайн-режиме, но посетить одно из отделений банка все же потребуется. Первоначально необходимо авторизоваться в системе Сбербанк Бизнес Онлайн и совершить ряд действий.

Первоначально необходимо авторизоваться в системе Сбербанк Бизнес Онлайн и совершить ряд действий.

Перегенерация сертификата В Сбербанке

Что потребуется?

Процедура перегенерации сертификата включает в себя следующие этапы:

- Последовательный переход по вкладкам Услуги – «Обмен криптоинформацией» – «Запросы на перегенерацию сертификата» (откроется раздел «Запросы на сертификаты»).

- Нажатие кнопки «Добавления нового сертификата».

- Указание криптопрофиля.

- Заполнение полей «Организация», «ФИО», «Должность» и «Электронная почта» (Некоторые поля будут уже заполнены автоматически).

- Отправка заявки на рассмотрение в банк.

- Печать трех копий сертификатов ключа и трех экземпляров ключа шифрования.

- Подпись всех документов руководителем организации.

- Предоставление всех заверенных экземпляров в Сбербанк.

- Активация ключей после подтверждения банком.

Печать документов проходит в 3 этапа. Изначально происходит выделение сертификата, потом предварительный просмотр и на завершающем этапе печать документов.

Изначально происходит выделение сертификата, потом предварительный просмотр и на завершающем этапе печать документов.

При наличии нескольких пользователей, имеющих право подписи необходимо выполнить эти действия для каждого абонента. Каждый пользователь может создать не более одной заявки. Для корректной работы системы каждый запрос должен формироваться под отдельным ПИН-кодом.

В каком случае перегенерировать не получится?

Личный кабинет в Сбербанк бизнес онлайн может быть заблокирован. Часто клиенты ошибочно полагают, что причиной блокировки является сертификат. У них ничего не получается сделать, потому что нужно продлевать ключ, а не сертификат. При возникновении такой ситуации нужно тщательно изучить окна, которые всплывают при сбое в работе личного кабинета.

Звонок на горячую линию Сбербанка

Для того чтобы сделать регенерацию Личного кабинета и продлить ключ нужно обратиться в отделение банка. Сотрудники Сбербанка для проведения данной операции потребуют паспорт, письменное разрешение руководства организации, приказ на продление подписи, ключ и пароли к системе Сбербанк Бизнес Онлайн.

Для уточнения всего пакета документов нужно обратиться в техническую поддержку банка (8-800) 555-55-50. Москвичи могут позвонить по отдельному номеру (8-495) 555-55-50. Все документы, если пользователь не является руководителем организации, должны иметь быть заверены и подписаны директором.

Срок действия ключа указывается в заявлении, которое можно скачать из программы. Важно не упускать момент и вовремя продлять его, чтобы комфортно пользоваться системой.

обновить перевыпуск, генерация сертификата, как сгенерировать ключи, как подтвердить доверенность, истекает срок действия полномочий, инструкция по обновлению удостоверения

Персональный сертификат электронной подписи создается для возможности удаленного управления счетами и платежными документами в системе Сбербанк Бизнес Онлайн. Чтобы максимально обезопасить клиентов от взлома, хищений и технических сбоев, разработчики ограничили срок действия документов и обязали владельцев регулярно их обновлять.

Зачем требуется перегенерация?

Благодаря сертификату подписи владелец бизнеса, бухгалтер или другое уполномоченное лицо может совершать платежи и переводы, отслеживать поступления на расчетный счет, взаимодействовать с контрагентами и уплачивать налоги. По истечении периода действия ключа теряется возможность совершать любые операции. Поэтому каждый сотрудник, имеющий доступ, должен знать, как перегенерировать сертификат в Сбербанк Бизнес Онлайн и восстановить свои полномочия.

Электронное удостоверение включает в себя персональную информацию владельца и ключ, отвечающий за подлинность подписи. Поэтому существует ряд ситуаций, когда требуется досрочное обновление инструмента. К ним относятся:

- смена фамилии и паспортных данных сотрудника;

- утеря или кража электронного ключа;

- попытка несанкционированного доступа в систему;

- отстранение работника от занимаемой должности.

Продление сертификата занимает до 3-х рабочих дней. Чтобы не потерять доступ к удаленной платежной платформе, рекомендуется планировать процедуру заранее.

Как перегенерировать сертификат самостоятельно?

Самостоятельно обновить удостоверение не получится, если:

- закончился срок действия доверенности или постановления о назначении главы компании;

- произошла смена владельца предприятия;

- предприятие подозревается в нарушении федерального закона.

Последние 2 пункта требуют незамедлительного обращения в соответствующее подразделение банка и предоставления дополнительных документов. Для устранения первой причины достаточно знать, как подтвердить доверенность в Сбербанк Бизнес Онлайн.

В других случаях подать запрос на обновление прежнего удостоверения на право электронной подписи может каждый пользователь сервиса. Пошаговое руководство:

- Войти в систему под логином и паролем, которые были предоставлены во время регистрации.

- Перейти в раздел «Услуги», выбрать пункт «Обмен криптографической информацией» и кликнуть «Создать новый сертификат».

- В открывшемся окне проверить внесенную раннее информацию, при необходимости внести изменения.

- Кликнуть по кнопке «Отправить запрос». Сервис в автоматическом режиме проверит форму и направит ее сотрудникам банка. Если в ходе проверки будут обнаружены критические нарушения, система выведет их на экран и предложит варианты по исправлению.

- Сгенерированные документы распечатать в трех вариантах и отдать на подпись руководителю предприятия и собственнику ключа.

- Отправить данные в подразделение Сбербанка, которое занимается обслуживанием индивидуальных предпринимателей.

Работники банка проверят полученную информацию, сверят ее с электронной версией и выдадут новый сертификат. При первой авторизации на сервисе с новыми данными потребуется ввести пин-код, который был создан во время переоформления документа. Если код введен верно, сервис предложит записать новый ключ на флешку.

Перечень документов необходимых для уведомления банка

Для того чтобы продлить действие сертификата на электронную подпись, необходимо войти на бизнес платформу и распечатать бланк заявки. Процедура выполняется в несколько этапов:

Процедура выполняется в несколько этапов:

- Авторизоваться на сервисе.

- Перейти во вкладку «Моя организация», кликнуть по кнопке «Сертификаты».

- Выбрать действующее удостоверение.

- Открыть предварительный просмотр документа.

- Выделить весь текст, вызвать опцию печати через контекстное меню.

- Распечатать 3 экземпляра и заверить у руководителя и владельца ключа.

Если перегенерировать сертификат Сбербанка в Бизнес Онлайн не получилось из-за окончания периода действия токена, необходимо предоставить полный пакет документов. В него входит паспорт, разрешение на продление электронной подписи и доверенность на действия от лица руководителя компании.

Сбербанк бизнес ОнЛайн запрос на новый сертификат инструкция

Что потребуется?

Сертификат подписи дает разрешение пользователю на все функции онлайн-системы.Так, пользователь может уплатить налоги, совершить операции с расчётным счётом, отслеживать доходы и расходы, работать с контрагентами (создавать справочники).

Обслуживание клиента невозможно без персонального сертификата подписи. Каждый пользователь программы Сбербанк Бизнес Онлайн обязательно должен получить его. После проведения процедуры перегенерации сертификата он перестанет функционировать до момента предоставления нового ключа в банк. Поэтому необходимо выбирать такое время для этой процедуры, которое не повлияет на работу.

Запрос на новый сертификат

Процедура перегенерации сертификата включает в себя следующие этапы:

- Последовательный переход по вкладкам Услуги – «Обмен криптоинформацией» – «Запросы на перегенерацию сертификата» (откроется раздел «Запросы на сертификаты»).

- Нажатие кнопки «Добавления нового сертификата».

- Указание криптопрофиля.

- Заполнение полей «Организация», «ФИО», «Должность» и «Электронная почта» (Некоторые поля будут уже заполнены автоматически).

- Отправка заявки на рассмотрение в банк.

- Печать трех копий сертификатов ключа и трех экземпляров ключа шифрования.

- Подпись всех документов руководителем организации.

- Предоставление всех заверенных экземпляров в Сбербанк.

- Активация ключей после подтверждения банком.

Печать документов проходит в 3 этапа. Изначально происходит выделение сертификата, потом предварительный просмотр и на завершающем этапе печать документов.

При наличии нескольких пользователей, имеющих право подписи необходимо выполнить эти действия для каждого абонента. Каждый пользователь может создать не более одной заявки. Для корректной работы системы каждый запрос должен формироваться под отдельным ПИН-кодом.

Для чего нужно обновление прошивки?

Прошивкой называется установление новой версии программы для нормальной работы токена. Система Сбербанк Бизнес Онлайн постоянно обновляется и эти обновления касаются электронного ключа. Старая версия перестает работать. Для дальнейшей корректной работы необходимо обновить прошивку.

Совершить действия возможно самостоятельно либо же обратиться за помощью к менеджерам организации. Чаще всего пользователи самостоятельно проводят процедуру. Если возникают какие-либо трудности, то необходимо обратиться на горячую линию банка.

Чаще всего пользователи самостоятельно проводят процедуру. Если возникают какие-либо трудности, то необходимо обратиться на горячую линию банка.

При личном посещении офиса при себе иметь паспорт и электронный ключ. Специалист поможет сделать обновление и расскажет, каким образом это можно сделать самому.

Самостоятельное обновление предусматривает скачивание специальной актуальной программы на официальном сайте банка. Здесь можно найти инструкцию по обновлению. Она поможет выполнить все правильно. Эта программа загружается в виде zip-архива. Этот архив необходимо будет разархивировать на свой компьютер.

Для старта процесса потребуется нажать на «Обновить». Обычно эта процедуры по времени занимается несколько минут. В это время не отключать компьютер и не вынимать устройство из разъема. При успешной процедуре высветится «Обновление успешно установлено». После этого человек может войти в свой личный кабинет и начать работу.

Обычно процедуру нельзя совершить, если компьютер не видит устройство. Устранить проблему можно переустановкой драйверов. Для этого в компьютере в списке найти нужный токен и в настройках нажать на «Обновить». После проведенных действий токен начнет корректно работать. На панели задач начнет отображаться нужный значок.

Устранить проблему можно переустановкой драйверов. Для этого в компьютере в списке найти нужный токен и в настройках нажать на «Обновить». После проведенных действий токен начнет корректно работать. На панели задач начнет отображаться нужный значок.

Перепрошивка производится при помощи специального электронного документооборота E-Invoicing. В основном меню программы должна быть соответствующая вкладка. Если ее нет, то обновление невозможно. В этом случае необходимо обратиться в офис и написать соответствующее заявление.

Как сделать запрос на новый ключ, каков срок действия?

Личный кабинет в Сбербанк бизнес онлайн может быть заблокирован. Часто клиенты ошибочно полагают, что причиной блокировки является сертификат. У них ничего не получается сделать, потому что нужно продлевать ключ, а не сертификат. При возникновении такой ситуации нужно тщательно изучить окна, которые всплывают при сбое в работе личного кабинета.

Запрос не зависит от сотрудников в оффлайн представительствах, он запускается в личном кабинете юр. лица.

лица.

Делать запрос на новый ключ в Сбербанк Бизнес надо в онлайн режиме. Не в самом банковском отделении, там такая операция невозможна!

Процедура создания ключа проста и состоит из нескольких этапов:1. На сайте банка во вкладке меню выбираем «Услуги», следом «Обмен криптоинформацией» и «Запрос на новый сертификат».

2. Необходимо заполнить графы «Должность», указать e-mail и нажать кнопку «Сформировать запрос на сертификат». Завершаем этап кнопкой «Отправить».

Звонок на горячую линию Сбербанка

того чтобы сделать регенерацию Личного кабинета и продлить ключ нужно обратиться в отделение банка. Сотрудники Сбербанка для проведения данной операции потребуют паспорт, письменное разрешение руководства организации, приказ на продление подписи, ключ и пароли к системе Сбербанк Бизнес Онлайн.

Для уточнения всего пакета документов нужно обратиться в техническую поддержку банка (8-800) 555-55-50. Москвичи могут позвонить по отдельному номеру (8-495) 555-55-50. Все документы, если пользователь не является руководителем организации, должны иметь быть заверены и подписаны директором.

Все документы, если пользователь не является руководителем организации, должны иметь быть заверены и подписаны директором.

Как создать электронную подпись в Сбербанк Бизнес Онлайн?

Этот инструмент неотъемлемая часть программы для бизнеса от Сбербанка. Его необходимо формировать в онлайн, распечатывать, заверять, активировать и продлевать.

После прохождения указанных этапов сертификат подписи дает разрешение на пользование всеми функциями «Сбербанк Бизнес Онлайн». А именно:

- Совершать операции по расчетному счету;

- Проводить уплату налогов в режиме онлайн;

- Отслеживать расходные платежи и поступления;

- Вести Контрагентов (в том числе создавать справочник).

https://www.youtube.com/watch?v=ISAmTrffeLQ

Без сертификата подписи система удаленного банковского обслуживания не доступна. Для каждого пользователя программой важно получить персональный сертификат.В ситуации блокировки онлайн кабинета стоит внимательно изучить всплывающие окна. Иногда прекращение деятельности связано с сертификатом, а иногда с перевыпуском ключа шифрования.

Иногда прекращение деятельности связано с сертификатом, а иногда с перевыпуском ключа шифрования.

Ciscoshizzle: восстановить сертификаты на CUCM

Быстрая публикация о том, что делать, когда срок действия ваших сертификатов на cucm истекает, и когда вы настроите свой монитор сертификатов, вы получите уведомления по электронной почте.

Чтобы проверить срок действия сертификатов, перейдите в cucm> Администрирование ОС> Безопасность> Управление сертификатами.

Есть два типа сертификатов: самозаверяющие и подписанные центром сертификации. С точки зрения безопасности вы не должны использовать самозаверяющие сертификаты.При установке CUCM хранилище сертификатов заполняется самоподписанными сертификатами со сроком действия 5 лет. По моему опыту, обычно все, кроме сертификатов tomcat, самоподписываются. Это значительно облегчает жизнь при регенерации новых сертификатов. Есть несколько типов сертификатов:

1-Call Manager

2-Tomcat

3-IPSEC (используется для DRF, резервного копирования)

4-CAPF

5-ТВС

Как уже говорилось, есть большая вероятность, что все они должны быть восстановлены, потому что они были созданы одновременно: во время установки.

Самое важное, о чем следует помнить, — никогда не обновлять сертификаты Callmanager.pem и TVS.pem одновременно. Предлагаю следующий порядок, который мне пару раз хорошо служил:

1) Повторно сгенерируйте сертификат CallManager.pem в диспетчере вызовов издателя с последующим перезапуском службы CallManager, TVS и TFTP на PUB

2) Повторно сгенерируйте сертификат CallManager.pem в диспетчере вызовов абонента с последующим перезапуском службы CallManager, TVS и TFTP и повторите для каждого SUB в вашем кластере.

Шаги 1 и 2 влияют на то, что перезапуск службы диспетчера вызовов вызывает аварийное переключение телефонов.

В качестве теста после выполнения шагов 1 и 2 перейдите в хранилище сертификатов и проверьте, все ли диспетчеры вызовов теперь содержат заново созданный сертификат в своем хранилище. Примечание: нет необходимости вручную импортировать сертификаты, потому что репликация синхронизирует сертификаты между диспетчерами вызовов. Конечно, при использовании сертификатов, подписанных CA, на втором шаге вам нужно будет создать CSR, подписать его и импортировать сертификат обратно ТОЛЬКО на тот сервер, на котором был создан CSR.

Конечно, при использовании сертификатов, подписанных CA, на втором шаге вам нужно будет создать CSR, подписать его и импортировать сертификат обратно ТОЛЬКО на тот сервер, на котором был создан CSR.

3) Восстановите сертификат TVS.pem с последующим перезапуском службы TVS и TFTP в диспетчере вызовов издателя.

4) Повторно сгенерируйте сертификат TVS.pem с последующим перезапуском службы TVS и TFTP в диспетчере вызовов абонента

5) Повторно сгенерируйте сертификат CAPF.pem на сервере CM издателя с последующей его регенерацией на CM подписчика и затем перезапустите только службу CAPF на издателе CM.

6) Повторно сгенерируйте сертификат tomcat в диспетчере вызовов издателя, а затем повторно создайте его на сервере подписчиков, а также

7) Перезапустите Cisco Tomcat в диспетчере вызовов издателя с последующим запуском диспетчера вызовов абонента

8) восстановите IPSEC.pem на издателе, перезапустите службу C: utils, перезапустите Cisco DRF Local И служба C: utils перезапустите мастер Cisco DRF, затем повторно создайте на SUBS (перезапустите DRF из консоли SSH).

На самом деле это не так уж и много, просто выполните действия в указанном выше порядке и перезапустите службы. Когда я делаю подобные изменения, я оставляю RTMT открытым и отслеживаю регистрацию телефонов, пока я просматриваю изменения; Удачи

Ресурсы для сертификатов | сертификат-менеджер

В cert-manager ресурс Сертификат

представляет собой удобочитаемое определение запроса сертификата, который должен быть

отмечен эмитентом, который должен постоянно обновляться.Это обычный способ

вы будете взаимодействовать с cert-manager для запроса подписанных сертификатов.

Чтобы выдать какие-либо сертификаты, вам необходимо настроить

Эмитент ресурс первый.

Создание ресурсов сертификата

Сертификат Ресурс определяет поля, которые используются для создания сертификата.

запросы на подписание, которые затем выполняются вашим типом эмитента

упоминается. Сертификаты указывают, какой эмитент они хотят получить

сертификат от, указав сертификат . поле. spec.issuerRef

spec.issuerRef

A Сертификат ресурс, для example.com и www.example.com DNS-имен,

spiffe: //cluster.local/ns/sandbox/sa/example Альтернативное имя субъекта URI,

который действителен в течение 90 дней и обновляется за 15 дней до истечения срока, указанного ниже. Это содержит

исчерпывающий список всех опций, которые может иметь ресурс Сертификат , однако только

требуется подмножество полей, как указано.

apiVersion: cert-manager.io / v1

вид: Сертификат

метаданные:

имя: example-com

пространство имен: песочница

спецификации:

# Секретные имена требуются всегда.

secretName: example-com-tls

Продолжительность: 2160ч # 90д

RenewBefore: 360h # 15d

предмет:

организации:

- джетстэк

# Использование поля общего имени устарело с 2000 года и

# не рекомендуется использовать.

commonName: example.com

isCA: false

privateKey:

алгоритм: RSA

кодировка: PKCS1

Размер: 2048

обычаи:

- авторизация сервера

- авторизация клиента

# Требуется хотя бы одно из DNS-имени, URI или IP-адреса. dnsNames:

- example.com

- www.example.com

uris:

- spiffe: //cluster.local/ns/sandbox/sa/example

ipAddresses:

- 192.168.0.5

# Ссылки на эмитента всегда требуются.

эмитентRef:

имя: CA-эмитент

# Мы можем ссылаться на ClusterIssuers, изменив здесь тип.

# Значение по умолчанию - Issuer (то есть Issuer с локальным пространством имен)

вид: Эмитент

# Это необязательно, так как cert-manager по умолчанию будет использовать это значение, однако

# если вы используете внешнего эмитента, измените его на эту группу эмитентов.группа: cert-manager.io

dnsNames:

- example.com

- www.example.com

uris:

- spiffe: //cluster.local/ns/sandbox/sa/example

ipAddresses:

- 192.168.0.5

# Ссылки на эмитента всегда требуются.

эмитентRef:

имя: CA-эмитент

# Мы можем ссылаться на ClusterIssuers, изменив здесь тип.

# Значение по умолчанию - Issuer (то есть Issuer с локальным пространством имен)

вид: Эмитент

# Это необязательно, так как cert-manager по умолчанию будет использовать это значение, однако

# если вы используете внешнего эмитента, измените его на эту группу эмитентов.группа: cert-manager.io Подписанный сертификат будет храниться в ресурсе Secret с именем

example-com-tls в том же пространстве имен, что и сертификат , если эмитент

успешно выдал запрошенный сертификат.

Сертификат будет выдан с использованием эмитента с именем ca-эмитент в

sandbox namespace (то же пространство имен, что и ресурс Certificate ).

Примечание. Если вы хотите создать эмитент

, на который может ссылаться

Сертификатресурсов в всех пространствах имен , вы должны создать

ClusterIssuerи установите

Сертификат.spec.issuerRef.kindнаClusterIssuer.Примечание: поля

возобновить доидлительностьдолжны быть указаны с помощью Go

time.Durationстроковый формат,

что не позволяет использовать суффиксd(дни). Вы должны указать эти значения

вместо этого используются суффиксыs,mиh. Невозможность сделать это без установки

компонентwebhookможет предотвратить cert-manager

от правильного функционирования

№ 1269.Примечание: будьте осторожны при установке поля

обновить перед, чтобы оно было очень близко к

длительность, так как это может привести к циклу обновления, гдесертификатвсегда

в период продления.Некоторые эмитенты

устанавливают полеnotBeforeна своих

выдал сертификаты x509 до времени выпуска, чтобы исправить проблемы с синхронизацией часов,

что приводит к тому, что срок действия сертификата будет меньше полного

срок действия сертификата. Например, Let’s Encrypt устанавливает его равным одному часу.

до момента выдачи, поэтому фактическая продолжительность работы сертификата составляет 89

дней, 23 часа ( полной продолжительности остается 90 дней).

Полный список полей, поддерживаемых в ресурсе Сертификат, можно найти в

справочная документация API

Ключевые использования

cert-manager поддерживает запрос сертификатов с несколькими настраиваемыми ключами

обычаи и расширенные ключевые обычаи. Хотя cert-manager будет пытаться соблюдать это

запрос, некоторые эмитенты удаляют, добавляют значения по умолчанию или иным образом полностью игнорируют

запрос и определяется эмитентом на основе эмитента.

CA и

SelfSigned Эмитент всегда будет возвращать сертификаты, соответствующие вашим обычаям.

просил.

Если не установлено какое-либо количество использований, cert-manager установит значение по умолчанию

запросил использование «цифровой подписи», «шифрования ключа» и «аутентификации сервера».

cert-manager не будет пытаться запросить новый сертификат, если текущий

сертификат не соответствует текущему заданному использованию ключа.

Исчерпывающий список поддерживаемых вариантов использования ключей можно найти в справочнике по API.

документация.

Временные справки при выдаче

При запросе сертификатов с помощью ingress-shim компонент

ingress-gce , если используется, требует наличия временного сертификата, пока

ожидает выдачи подписанного сертификата при обслуживании.Чтобы облегчить это,

если аннотация "cert-manager.io/issue-hibited-certificate": "true" является

присутствует на сертификате, будет присутствовать самоподписанный временный сертификат

на секрете Secret , пока он не будет перезаписан после того, как подписанный сертификат был

выпущен.

Настройка ротации приватных ключей

ПРЕДУПРЕЖДЕНИЕ : эта функция требует включения

ExperimentalCertificateControllers

ворота функций путем прохождения--feature-gates = ExperimentalCertificateControllers = true

флаг к компоненту контроллера или добавление--set featureGates = ExperimentalCertificateControllers = true

при развертывании с использованием диаграммы Helm.

Когда сертификат переоформляется по любой причине, в том числе потому, что он приближается

истечение срока, когда вносятся изменения в спецификацию или перевыпуск осуществляется вручную

запущен, cert-manager поддерживает настройку «политики ротации закрытых ключей»

либо всегда повторно использовать существующий закрытый ключ (поведение по умолчанию), либо

создавать новый закрытый ключ при каждой выдаче (рекомендуемое поведение).

Это настраивается с использованием spec.privateKey.rotationPolicy , например:

apiVersion: cert-manager. io / v1

вид: Сертификат

метаданные:

имя: my-cert

...

спецификации:

secretName: my-cert-tls

dnsNames:

- example.com

privateKey:

RotationPolicy: Всегда

io / v1

вид: Сертификат

метаданные:

имя: my-cert

...

спецификации:

secretName: my-cert-tls

dnsNames:

- example.com

privateKey:

RotationPolicy: Всегда Поддерживаются две политики ротации:

- Никогда (по умолчанию): закрытый ключ создается, только если он еще не существует в

целевой ресурс Secret (с использованием ключаtls.key). Все последующие выпуски будут повторно использоваться

этот закрытый ключ. Это значение по умолчанию для обеспечения совместимости с предыдущими выпусками. - Всегда : новый закрытый ключ будет генерироваться каждый раз, когда выдается новый сертификат.

Рекомендуется настроить эту политику ротации

Хорошая практика — ротация закрытых ключей при обновлении сертификата.

Некоторые типы эмитентов могут запрещать повторное использование закрытых ключей. В этом случае вы должны явно

настройте политику поворота для каждого из ваших сертификатов соответственно.

Очистка секретов при удалении сертификатов

По умолчанию cert-manager не удаляет ресурс Secret , содержащий подписанный сертификат, при удалении соответствующего ресурса Certificate .Это означает, что удаление сертификата не приведет к отключению каких-либо служб, которые в настоящее время полагаются на этот сертификат, но сертификат больше не будет обновляться.

Секрет необходимо удалить вручную, если он больше не нужен.

Если вы предпочитаете, чтобы Secret удалялся автоматически при удалении сертификата Certificate , вам необходимо настроить установку так, чтобы передать контроллеру флаг --enable-certificate-owner-ref .

Последнее изменение: 27 августа 2020 г.: примеры обновлений (4ef7e7f)

Цепочка доверия

— Let’s Encrypt

Auf Deutsch ansehen

Ver en español

Voir en Français

לעבור לעברית

日本語 で 表示 す る

한국어 로 보기

Просмотреть на русском

Прочитай на Сербском

Visa på svenska

使用 简体 中文 阅读 本 网页。

使用 正 體 中文 閲讀 本 網頁。

Последнее изменение:

Наши корни надежно хранятся в автономном режиме.В следующем разделе мы выдаем подписчикам сертификаты конечных объектов от посредников.

Для дополнительной совместимости, поскольку мы отправляем наш новый Root X2 в различные корневые программы, мы также подписали его перекрестно с Root X1.

- Активный

- ISRG Root X1 (

RSA 4096, O = Исследовательская группа по безопасности Интернета, CN = ISRG Root X1)

- ISRG Root X1 (

- Предстоящие

- ISRG Root X2 (

ECDSA P-384, O = Internet Security Research Group, CN = ISRG Root X2)

- ISRG Root X2 (

Мы создали веб-сайты для тестирования цепочки сертификатов на наши активные корни.

В обычных условиях сертификаты, выдаваемые Let’s Encrypt, поступают от «Let’s Encrypt Authority X3» или «R3», которые являются промежуточными звеньями RSA.

Мы также выпустили новое промежуточное звено ECDSA («E1»), выпуск которого мы начнем в ближайшее время. Эта страница будет обновлена после завершения этого вызова.

Эта страница будет обновлена после завершения этого вызова.

Другие наши промежуточные звенья («Let’s Encrypt Authority X4», «E2» и «R4») зарезервированы для аварийного восстановления и будут использоваться только в том случае, если мы потеряем возможность проблемы с нашими основными промежуточными звеньями.Мы больше не используем промежуточные продукты X1 и X2.

IdenTrust подписал наши промежуточные звенья RSA для дополнительной совместимости.

- Активный

- Let’s Encrypt Authority X3 (

RSA 2048, O = Let's Encrypt, CN = Let's Encrypt Authority X3) - Let’s Encrypt R3 (

RSA 2048, O = Let's Encrypt, CN = R3)

- Let’s Encrypt Authority X3 (

- Предстоящие

- Let’s Encrypt E1 (

ECDSA P-384, O = Let's Encrypt, CN = E1)

- Let’s Encrypt E1 (

- Резервное копирование

- Let’s Encrypt Authority X4 (

RSA 2048, O = Let's Encrypt, CN = Let's Encrypt Authority X4) - Let’s Encrypt R4 (

RSA 2048, O = Let's Encrypt, CN = R4) - Let’s Encrypt E2 (

ECDSA P-384, O = Let's Encrypt, CN = E2)

- Let’s Encrypt Authority X4 (

- на пенсии

- Let’s Encrypt Authority X1 (

RSA 2048, O = Let's Encrypt, CN = Let's Encrypt Authority X1) - Let’s Encrypt Authority X2 (

RSA 2048, O = Let's Encrypt, CN = Let's Encrypt Authority X2)

- Let’s Encrypt Authority X1 (

Каждый из наших промежуточных звеньев представляет собой отдельную государственную / частную

пара ключей. Закрытый ключ этой пары генерирует подпись для всех конечных объектов.

Закрытый ключ этой пары генерирует подпись для всех конечных объектов.

сертификаты (также известные как листовые сертификаты), то есть сертификаты, которые мы выдаем

для использования на вашем сервере.

Наши промежуточные звенья RSA подписаны корнем ISRG X1. Корень ISRG пользуется большим доверием в этом

точка, но наши промежуточные звенья по-прежнему подписаны «DST Root CA X3» IdenTrust

(теперь называется «TrustID X3 Root») для дополнительной совместимости с клиентом. IdenTrust

root существует дольше и, следовательно, лучше совместим со старыми устройствами

и операционные системы (например,грамм. Windows XP, Android 7). Вы можете скачать «TrustID X3 Root» из

IdenTrust (или, альтернативно,

вы можете скачать копию у нас).

Наличие перекрестных подписей означает, что каждый из наших промежуточных звеньев RSA имеет два

сертификаты, представляющие один и тот же ключ подписи. Один подписан DST Root

CA X3, а другой подписан корнем ISRG X1. Самый простой способ отличить

два — посмотрев на свое поле «Эмитент».

При настройке веб-сервера оператор сервера настраивает не только

сертификат конечного объекта, а также список промежуточных звеньев, которые помогают браузерам проверять

что сертификат конечного объекта имеет цепочку доверия, ведущую к доверенному корню

сертификат.Почти все операторы серверов предпочтут обслуживать цепочку, включая

промежуточный сертификат с субъектом «Let’s Encrypt Authority X3» и

Эмитент «DST Root CA X3». Рекомендуемое программное обеспечение Let’s Encrypt,

Certbot, без проблем выполнит эту настройку.

Этот сертификат используется для подписи ответов OCSP для Let’s Encrypt Authority.

промежуточных звеньев, поэтому нам не нужно переносить корневой ключ в Интернет, чтобы

подпишите эти ответы. Копия этого сертификата автоматически включается в

эти ответы OCSP, поэтому подписчикам не нужно ничего с ними делать.это

включены сюда только в информационных целях.

- Корневой ISRG OCSP X1 (подписанный корнем ISRG X1): der, pem, txt

Наши новые промежуточные звенья не имеют URL-адресов OCSP (информация об их отзыве

вместо этого обслуживается через CRL), поэтому мы не выпустили сертификат подписи OCSP от корня ISRG X2.

Мы стремимся к прозрачности наших операций и сертификатов, которые мы

вопрос. Мы отправляем все сертификаты в Certificate Transparency

журналы по мере их выдачи. Вы можете просмотреть все

выдал сертификаты Let’s Encrypt по этим ссылкам:

Разрабатывайте локально с использованием HTTPS, самозаверяющих сертификатов и ASP.NET Core

Примечание. Этот пост и репозиторий GitHub были обновлены примерами для ASP.NET Core 2.0

В этом руководстве я покажу вам, как настроить локальную среду разработки, которая использует HTTPS с ASP. NET Core 2.0 в Windows, Mac OSX и Ubuntu Linux. Я покажу вам, как создавать самозаверяющие сертификаты и добавлять их в надежное хранилище корневых сертификатов, чтобы избавиться от надоедливых сообщений браузера. И наконец, я расскажу, как настроить Kestrel, встроенный веб-сервер для ASP.NET Core, чтобы использовать HTTPS.

Создание самозаверяющих сертификатов, доверие к ним и избавление от предупреждений браузера связано с множеством нюансов, а процесс создания самозаверяющих сертификатов плохо документирован в Интернете. Установка сертификатов в Windows и Linux включает в себя совершенно разные процессы, но она стала важной в мире ASP.NET Core, где кроссплатформенная разработка является неотъемлемой частью процесса разработки. Затем есть вездесущее и постоянно раздражающее сообщение «ваше соединение небезопасно» в Chrome, сообщения Chrome, касающиеся совпадения общих имен в сертификатах, и особенности настройки HTTPS в ASP.NET Core и пустельга.

Установка сертификатов в Windows и Linux включает в себя совершенно разные процессы, но она стала важной в мире ASP.NET Core, где кроссплатформенная разработка является неотъемлемой частью процесса разработки. Затем есть вездесущее и постоянно раздражающее сообщение «ваше соединение небезопасно» в Chrome, сообщения Chrome, касающиеся совпадения общих имен в сертификатах, и особенности настройки HTTPS в ASP.NET Core и пустельга.

Chrome: ваше соединение не является частным

Я потерял счет, сколько раз мне приходилось гуглить этот процесс, поэтому я подумал, что было бы неплохо создать руководство, в котором все подробно описано для обоих Windows и Linux.

Почему HTTPS?

Если вы разработчик, который не знает, как реализовать HTTPS, вам не хватает критических навыков. Интернет, каким мы его знаем, быстро приближается к эпохе, когда весь трафик будет обслуживаться через HTTPS.На сегодняшний день HTTPS уже широко распространен. Сайты, которые вы посещаете каждый день, такие как Google, Facebook, Microsoft, ваши банковские сайты — даже этот сайт — все они используют HTTPS.

Если вы разрабатывали приложения за последние 2–3 года, весьма вероятно, что рабочая версия вашего веб-приложения работает по протоколу HTTPS. Забегая вперед, очевидно, что подавляющее большинство сайтов будет использовать HTTPS.

Более 50% всех просмотров страниц в Интернете уже обслуживаются через HTTPS, и с учетом конечной цели Google Chrome отметить все HTTP-сайты как небезопасные, это лишь вопрос времени, когда подавляющее большинство трафика будет обслуживаться через HTTPS.

И последнее, но не менее важное: все коммуникации по HTTPS зашифрованы. Это означает, что никто не сможет отслеживать ваш трафик.

Процент сайтов, загруженных через HTTPS

Краткое объяснение сертификатов и зачем вам самозаверяющий сертификат для локального развития

Сертификаты и HTTPS — это огромная тема, и даже краткое объяснение потребует больших усилий. Но давайте рассмотрим некоторые концепции на очень высоком уровне, связанные с выдачей сертификатов для целей этого руководства.

Каждый раз, когда вы посещаете сайт HTTPS, ваш браузер загружает сертификат сайта, содержащий открытый ключ сервера, на котором размещен сайт, подписанный закрытым ключом центра сертификации (CA).

Ваша операционная система (ОС) поставляется со списком предварительно установленных доверенных корневых центров сертификации. Браузеры используют этот список корневых центров сертификации для проверки сертификата. Это делается путем проверки того, что открытый ключ в сертификате, который ваш браузер загрузил с сайта, подписан центром сертификации, выдавшим этот сертификат.

Сертификат также содержит доменное имя сервера и используется вашим браузером для подтверждения того, что сайт, к которому подключен браузер, совпадает с сайтом, указанным в сертификате, выданном ЦС. После этого происходит шифрование, которое выходит за рамки данного руководства.

Поскольку мы не используем сертификаты, выданные центрами сертификации, для локальной разработки, мы можем выпустить самозаверяющий сертификат, а затем добавить этот самозаверяющий сертификат в наше хранилище доверенных корневых центров сертификации. Таким образом, ваш браузер будет доверять сертификату.

Таким образом, ваш браузер будет доверять сертификату.

О безопасности самозаверяющих сертификатов

Самозаверяющие сертификаты предлагают шифрованную связь по HTTPS, как и сертификаты, выданные центром сертификации (ЦС), по крайней мере, после установления соединения. Само по себе это не делает самозаверяющие сертификаты безопасными.

Например, самоподписанные сертификаты уязвимы для атак «злоумышленник посередине», если они не установлены должным образом и не доверены.Поскольку единственный способ доверять самозаверяющему сертификату — это вручную импортировать сертификат в хранилище доверенного корневого ЦС для каждого устройства, посещающего сайт, самозаверяющие сертификаты по умолчанию фактически небезопасны, и это одна из основных причин, по которой вам следует никогда не используйте самозаверяющие сертификаты в производстве.

На локальном хосте у нас нет тех же требований безопасности, что и на общедоступных сайтах. Следовательно, использование самозаверяющего сертификата для локальной разработки служит основной цели — иметь возможность разрабатывать локально с использованием HTTPS.

Создать самозаверяющий сертификат и доверять ему в Windows

Создать самозаверяющий сертификат с помощью ASP.NET Core в Windows в Powershell довольно просто. Я написал сценарий Powershell, который обо всем позаботится.

Просто откройте Powershell с правами администратора, установите пароль для сертификата в сценарии и запустите сценарий.

# настройка свойств сертификата, включая свойство commonName (DNSName) для Chrome 58+

$ certificate = New-SelfSignedCertificate `

-Тема localhost `

-DnsName localhost `

-KeyAlgorithm RSA `

-KeyLength 2048`

-NotBefore (Get-Date) `

-NotAfter (Get-Date).AddYears (2) `

-CertStoreLocation "сертификат: Curr Сертификаты — Поддержка — Apple Developer

Для запроса, загрузки и использования сертификатов подписи, выпущенных Apple, необходимо участие в программе Apple Developer Program

. Разработчики, входящие в состав команды, зарегистрированной как организация, также должны быть владельцем учетной записи или администратором, чтобы запрашивать сертификаты распространения, используемые для отправки приложений в App Store.

Использование сертификатов

В большинстве случаев Xcode является предпочтительным методом для запроса и установки цифровых сертификатов для iOS и macOS.Однако, чтобы запросить сертификаты для таких сервисов, как Apple Pay, Apple Push Notification, Apple Wallet и Mobile Device Management (MDM), вам нужно будет запросить и загрузить их из Certificates, Identifiers & Profiles в вашей учетной записи на веб-сайте разработчика. .

Для получения дополнительной информации о том, как использовать сертификаты подписи, просмотрите Справочное руководство Xcode.

Защита вашей учетной записи и сертификатов

Ваш Apple ID, учетные данные для аутентификации, а также соответствующая информация и материалы учетной записи (например, сертификаты Apple, используемые для распространения или отправки в App Store) являются конфиденциальными активами, подтверждающими вашу личность.

- Храните свой Apple ID и учетные данные в безопасности и не передавайте их никому.

Чтобы узнать больше, см. Безопасность и ваш Apple ID.

Чтобы узнать больше, см. Безопасность и ваш Apple ID. - Не делитесь сертификатами Apple за пределами вашей организации. Чтобы узнать, как безопасно поделиться ими с доверенными членами команды в вашей организации, см. Раздел «Ведение активов подписи» в справке Xcode.

Сертификаты с истекшим сроком действия или отозванные

- Сертификат службы push-уведомлений Apple

Вы больше не можете отправлять push-уведомления в свое приложение. - Сертификат обработки платежей Apple Pay

Транзакции Apple Pay в ваших приложениях и веб-сайтах завершатся ошибкой. - Сертификат личности продавца Apple Pay

Транзакции Apple Pay на ваших веб-сайтах завершатся ошибкой. - Сертификат идентификатора типа прохода (бумажник)

Если срок действия вашего сертификата истек, проходы, которые уже установлены на устройствах пользователей, продолжат нормально работать. Однако вы больше не сможете подписывать новые проходы или отправлять обновления существующих пропусков.Если ваш сертификат отозван, ваши пропуски больше не будут работать должным образом.

Однако вы больше не сможете подписывать новые проходы или отправлять обновления существующих пропусков.Если ваш сертификат отозван, ваши пропуски больше не будут работать должным образом. - Сертификат распространения iOS (App Store)

Если ваше членство в программе Apple Developer Program действительно, ваши существующие приложения в App Store не пострадают. Однако вы больше не сможете загружать новые приложения или обновления, подписанные просроченным или отозванным сертификатом, в App Store. - Сертификат распространения iOS (внутренние приложения для внутреннего использования)

Пользователи больше не смогут запускать приложения, подписанные этим сертификатом.Вы должны распространить новую версию своего приложения, подписанную новым сертификатом. - Сертификат распространения приложений Mac и сертификат распространения установщика Mac (Mac App Store)

Если ваше членство в программе Apple Developer Program действительно, ваши существующие приложения в Mac App Store не будут затронуты. Однако вы больше не сможете загружать новые приложения или обновления, подписанные просроченным или отозванным сертификатом, в Mac App Store.

Однако вы больше не сможете загружать новые приложения или обновления, подписанные просроченным или отозванным сертификатом, в Mac App Store. - Сертификат приложения ID разработчика (приложения Mac)

Если срок действия вашего сертификата истечет, пользователи все равно смогут загружать, устанавливать и запускать версии ваших приложений Mac, подписанные этим сертификатом.Однако вам понадобится новый сертификат для подписи обновлений и новых приложений. Если ваш сертификат отозван, пользователи больше не смогут устанавливать приложения, подписанные этим сертификатом. Если ваше приложение Mac использует профиль обеспечения идентификатора разработчика для использования преимуществ расширенных возможностей, таких как CloudKit и push-уведомления, вы должны убедиться, что ваш профиль обеспечения идентификатора разработчика действителен, чтобы установленные версии вашего приложения могли работать. Прочитайте больше. - ID разработчика Сертификат установщика (приложения Mac)

Если срок действия вашего сертификата истечет, пользователи больше не смогут запускать пакеты установщика для ваших приложений Mac, которые были подписаны этим сертификатом. Ранее установленные приложения будут продолжать работать, однако новые установки будут невозможны, пока вы повторно не подпишете свой установочный пакет с помощью действительного сертификата установщика идентификатора разработчика. Если ваш сертификат отозван, пользователи больше не смогут устанавливать приложения, подписанные этим сертификатом.

Ранее установленные приложения будут продолжать работать, однако новые установки будут невозможны, пока вы повторно не подпишете свой установочный пакет с помощью действительного сертификата установщика идентификатора разработчика. Если ваш сертификат отозван, пользователи больше не смогут устанавливать приложения, подписанные этим сертификатом. - Apple Worldwide Developer Relations Certification Intermediate Certificate

Всемирный центр сертификации Apple Developer Relations выдает сертификаты, используемые разработчиками для подписи сторонних приложений и расширений Safari, а также для использования Apple Wallet и служб Apple Push Notification.Мы выпустили обновленный сертификат, который должен быть включен при подписании всех новых пропусков Apple Wallet, Apple Push-уведомлений, расширений Safari и приложений для App Store с 14 февраля 2016 г. Подробнее.

Примечание : Apple может отозвать цифровые сертификаты в любое время по своему усмотрению. Для получения дополнительной информации прочтите лицензионные соглашения Apple Developer Program в своей учетной записи на веб-сайте разработчика.

Для получения дополнительной информации прочтите лицензионные соглашения Apple Developer Program в своей учетной записи на веб-сайте разработчика.

Взломанные сертификаты

Если вы подозреваете, что ваш сертификат идентификатора типа прохода или сертификат идентификатора разработчика и закрытый ключ были скомпрометированы, и хотите запросить отзыв сертификата, отправьте электронное письмо по адресу product-security @ apple.com. Вы можете продолжить разработку и распространение пропусков, запросив дополнительный сертификат из своей учетной записи на сайте разработчика.

Часто задаваемые вопросы

Я получил сообщение об ошибке: «Xcode не смог найти действительную пару закрытый ключ / сертификат для этого профиля в вашей связке ключей».

Это сообщение об ошибке указывает на то, что в связке ключей вашей системы отсутствует открытый или закрытый ключ для сертификата, который вы используете для подписи приложения.

Это часто случается, когда вы пытаетесь подписать и собрать приложение из системы, отличной от той, которую вы изначально использовали для запроса сертификата подписи кода.

Это делается с помощью логина и пароля.

Это делается с помощью логина и пароля. Каждый документ распечатывается в трех экземплярах. Далее эти бумаги заверяются печатью и подписью руководителя компании. Если же документами будут пользоваться сотрудники фирмы, ставятся их подписи и подписи ее владельца.

Каждый документ распечатывается в трех экземплярах. Далее эти бумаги заверяются печатью и подписью руководителя компании. Если же документами будут пользоваться сотрудники фирмы, ставятся их подписи и подписи ее владельца.

dnsNames:

- example.com

- www.example.com

uris:

- spiffe: //cluster.local/ns/sandbox/sa/example

ipAddresses:

- 192.168.0.5

# Ссылки на эмитента всегда требуются.

эмитентRef:

имя: CA-эмитент

# Мы можем ссылаться на ClusterIssuers, изменив здесь тип.

# Значение по умолчанию - Issuer (то есть Issuer с локальным пространством имен)

вид: Эмитент

# Это необязательно, так как cert-manager по умолчанию будет использовать это значение, однако

# если вы используете внешнего эмитента, измените его на эту группу эмитентов.группа: cert-manager.io

dnsNames:

- example.com

- www.example.com

uris:

- spiffe: //cluster.local/ns/sandbox/sa/example

ipAddresses:

- 192.168.0.5

# Ссылки на эмитента всегда требуются.

эмитентRef:

имя: CA-эмитент

# Мы можем ссылаться на ClusterIssuers, изменив здесь тип.

# Значение по умолчанию - Issuer (то есть Issuer с локальным пространством имен)

вид: Эмитент

# Это необязательно, так как cert-manager по умолчанию будет использовать это значение, однако

# если вы используете внешнего эмитента, измените его на эту группу эмитентов.группа: cert-manager.io  Некоторые эмитенты

Некоторые эмитенты  io / v1

вид: Сертификат

метаданные:

имя: my-cert

...

спецификации:

secretName: my-cert-tls

dnsNames:

- example.com

privateKey:

RotationPolicy: Всегда

io / v1

вид: Сертификат

метаданные:

имя: my-cert

...

спецификации:

secretName: my-cert-tls

dnsNames:

- example.com

privateKey:

RotationPolicy: Всегда  Чтобы узнать больше, см. Безопасность и ваш Apple ID.

Чтобы узнать больше, см. Безопасность и ваш Apple ID. Однако вы больше не сможете подписывать новые проходы или отправлять обновления существующих пропусков.Если ваш сертификат отозван, ваши пропуски больше не будут работать должным образом.

Однако вы больше не сможете подписывать новые проходы или отправлять обновления существующих пропусков.Если ваш сертификат отозван, ваши пропуски больше не будут работать должным образом. Однако вы больше не сможете загружать новые приложения или обновления, подписанные просроченным или отозванным сертификатом, в Mac App Store.

Однако вы больше не сможете загружать новые приложения или обновления, подписанные просроченным или отозванным сертификатом, в Mac App Store. Ранее установленные приложения будут продолжать работать, однако новые установки будут невозможны, пока вы повторно не подпишете свой установочный пакет с помощью действительного сертификата установщика идентификатора разработчика. Если ваш сертификат отозван, пользователи больше не смогут устанавливать приложения, подписанные этим сертификатом.

Ранее установленные приложения будут продолжать работать, однако новые установки будут невозможны, пока вы повторно не подпишете свой установочный пакет с помощью действительного сертификата установщика идентификатора разработчика. Если ваш сертификат отозван, пользователи больше не смогут устанавливать приложения, подписанные этим сертификатом.