Логин идентификатор что такое: Как узнать логин или идентификатор Сбербанк – что такое индификатор карты?

puman™ Cервер разблокировки мобильных телефонов

Добро пожаловать в Cервер разблокировки мобильных телефонов

Сервис разблокировки телефонов

Сегодня особой популярностью пользуются сервисы разблокировки мобильных телефонов различных производителей, которые могут иметь привязку к операторам сотовой связи. Мы предлагаем вам услуги разблокировки мобильных телефонов кодом онлайн. Сервис «Разблокировка телефона» привлекателен тем, что вы получаете код разблокировки мобильного, который предусмотрен производителем. При введении данного кода вы не сможете нанести вреда программному обеспечению устройства. Для этого не требуется специальных знаний и навыков программирования. Просто вводите код согласно присланной вам инструкции. Все вы получаете полноценный мобильный телефон, который может работать от любой SIM-карточки.

Все мобильные операторы имеют абонентов, которые обслуживаются на основе контракта. Для того чтобы привлечь клиентов на контрактное обслуживание операторы используют маркетинговые технологии. Они позволяют контрактнику купить мобильный телефон по очень низкой цене, при условии, что тот подпишет контракт на 1-2 года. Такой мобильный телефон имеет блокировку внутри сети оператора, то есть использовать другие SIM-карты не возможно. Тут и возникает вопрос, где разблокировать телефон? Ещё такая потребность возникает. Когда человек возвращается из-за границы с купленным там мобильным телефоном, который дома перестаёт работать. Что делать, положить его на полку, как сувенир, или разблокировать телефон недорого?

Они позволяют контрактнику купить мобильный телефон по очень низкой цене, при условии, что тот подпишет контракт на 1-2 года. Такой мобильный телефон имеет блокировку внутри сети оператора, то есть использовать другие SIM-карты не возможно. Тут и возникает вопрос, где разблокировать телефон? Ещё такая потребность возникает. Когда человек возвращается из-за границы с купленным там мобильным телефоном, который дома перестаёт работать. Что делать, положить его на полку, как сувенир, или разблокировать телефон недорого?

Наш сервис предлагает недорогие, качественные и безопасные услуги по разблокировке мобильных телефонов любых моделей и от любого оператора. Все предоставляемые услуги у нас платные, но это стоит потраченных средств. Вы получаете рабочий телефон полной функциональности, без привязки к мобильным операторам. Вы можете использовать любую SIM-карту, менять их от разных операторов. Телефон перестанет иметь ограничения и будет служить вам, как полноценное мобильное устройство. Скажите, нет ограничениям, и разблокируйте свой мобильный у нас! Другие сервисы разблокировки не смогут предоставить такое количество услуг, которые предлагаем мы!

Скажите, нет ограничениям, и разблокируйте свой мобильный у нас! Другие сервисы разблокировки не смогут предоставить такое количество услуг, которые предлагаем мы!

Полезная информация:

Коды разблокировки Sony Ericsson, Коды разблокировки сети Samsung, Официально разлочить IPhone, Разблокировка HTC, Разблокировка iCloud iPhone, Разблокировка Motorola, Разблокировка Samsung Galaxy Note 3 от Мегафона, Разблокировка телефона Motorola, Разблокировка телефонов Sony Xperia

Инструкция для профессиональных участников ВЭД

Необходимые требования

Для оказания услуги «Канал cвязи с АСВД ТО» у пользователя Личного кабинета должна быть в наличии усиленная квалифицированная электронная подпись (ЭП), выданная Удостоверяющим центром (УЦ), заключившим соглашение с Системой ведомственных удостоверяющих центров таможенных органов (СВУЦ ТО) (ссылка). ЭП должна быть выдана Заказчику услуги (конкретный профиль Заказчика).

Проверить свою ЭП на возможность использования для целей электронного декларирования, а также заказать при необходимости новую, можно в разделе «Услуги» → «Онлайн декларирование» → «Электронная подпись для ФТС» (ссылка).

Сертификат такой подписи должен быть установлен в личное хранилище пользователя на рабочем компьютере декларанта.

ПО и сертификаты, которые необходимы для работы декларанта:

-

КриптоПро CSP 4.0 (Скачать с сайта разработчика) -

КриптоПлагин (Скачать с сайта разработчика, после установки использование КриптоПлагина необходимо разрешить в настройках браузера -

Сертификат закрытого ключа в личном хранилище текущего пользователя (инструкции по установке можно получить в УЦ) - Корневые и промежуточные сертификаты УЦ (инструкции по установке можно получить в УЦ)

- Списки отзыва сертификатов (инструкции по установке можно получить в УЦ)

Краткая последовательность действий

- Зарегистрироваться/Авторизоваться на сайте

- Завести профиль заказчика в разделе «Профили заказчиков» → «Добавить профиль юридического лица»

-

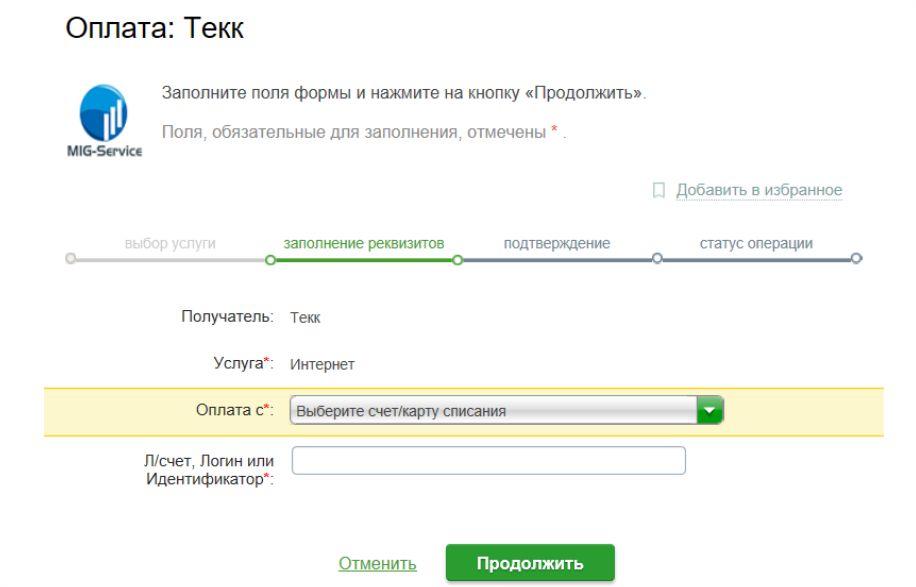

Заключить договор с ЗАО «ЭксКонт» для регистрации заказчика в качестве участника ВЭД и получения идентификатора декларанта -

Оформить подписку на канал связи с АСВД ТО -

Настроить программное обеспечение (ПО) на работу через информационного оператора ЭксКонт

1.

Регистрация

Регистрация

Если у Вас еще нет аккаунта на сайте ЗАО «ЭксКонт», то Вам необходимо получить учетную запись для доступа к личному кабинету и всем услугам и возможностям, предлагаемым нашей компанией в электронном виде. Если аккаунт уже существует, то переходите к пункту 2.

Для регистрации необходимо нажать на кнопку «Личный кабинет», расположенную в верхнем правом углу сайта и выбрать пункт «Зарегистрироваться».

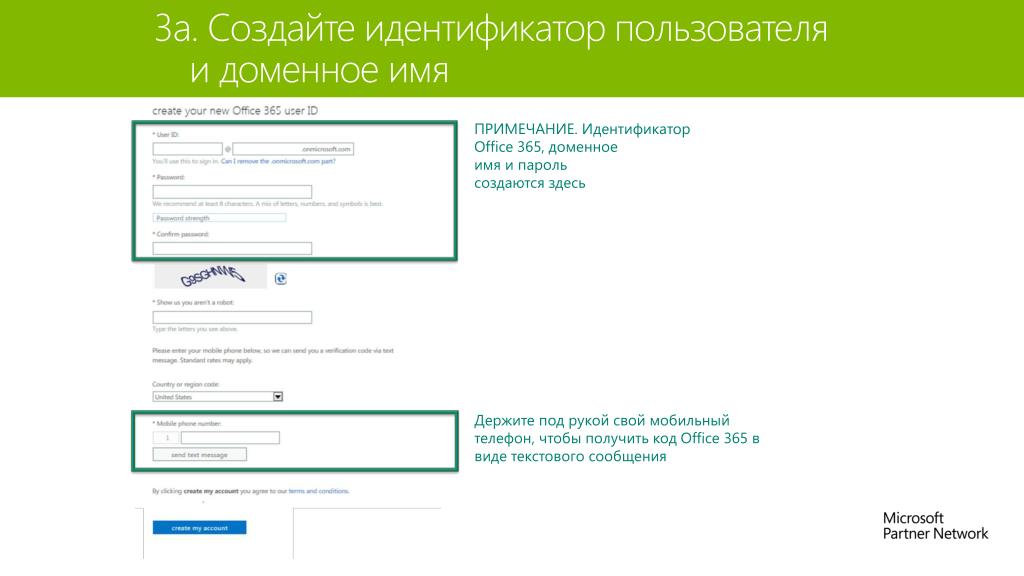

После этого заполнить все поля формы (логин, email, пароль, ФИО и мобильный телефон) и отправить форму. Для подтверждения регистрации на указанный Вами email придет письмо, в котором достаточно перейти по указанной ссылке. Вверху окна браузера будет сообщение об успешном подтверждении Вашей регистрации. Далее необходимо авторизоваться на сайте.

2. Авторизация

Нажмите на кнопку «Личный кабинет», расположенную в верхнем правом углу сайта.

Введите логин и пароль, нажмите кнопку «Войти». В случае успешного входа, Вы попадете в раздел «Профиль пользователя» личного кабинета, откуда можете осуществлять дальнейшую навигацию по Личному кабинету и сайту.

В случае успешного входа, Вы попадете в раздел «Профиль пользователя» личного кабинета, откуда можете осуществлять дальнейшую навигацию по Личному кабинету и сайту.

В случае, если логин и/или пароль оказались неверными, Вы получите сообщение об ошибке, которое будет расположено вверху окна браузера. В таком случае Вам необходимо повторить процедуру авторизации изменив логин и/или пароль или восстановить пароль к личному кабинету (см. п. 3).

3. Восстановление пароля к аккаунту на сайте

Для восстановления пароля необходимо нажать на кнопку «Личный кабинет», расположенную в верхнем правом углу и выбрать «Восстановить пароль».

В открывшейся форме заполнить поле «Логин» или «Email» и нажать кнопку «Выслать». После этого на Ваш email, указанный при регистрации, придет письмо со ссылкой для смены пароля. Необходимо пройти по ссылке в письме и далее указать новый пароль. После этого можно авторизоваться на сайте (см. п. 2).

п. 2).

4. Профиль заказчика

Для того, чтобы перейти в раздел «Профили заказчиков», необходимо открыть меню авторизованного пользователя и выбрать пункт «Профили заказчиков». В «Профиль заказчика» заносится организация/физ.лицо, которое будет заказчиком услуг, на его реквизиты будут выписываться первичные документы и выставляться счета. Для услуг декларирования, включая канал связи с АСВД ТО, профиль заказчика должен быть оформлен на юридическое лицо или ИП.

4.1. Регистрация профиля заказчика

Чтобы просмотреть существующие профили необходимо перейти в раздел «Профили заказчиков», прокрутить страницу вниз. Под заголовком «Профили заказчиков» будут в табличном виде перечислены профили Ваших заказчиков. Если профиль заказчика отсутствует, то его необходимо оформить.

Если профиль заказчика существует, переходите к пункту 4.2. «Регистрация участника ВЭД»

При оформлении профиля заказчика необходимо заполнить все текстовые поля, а также приложить электронные скан-образы документов: ОГРН, ИНН, доверенность и паспорт. При успешном завершении операции профиль будет создан, о чем Вы получите уведомление в верхней части окна браузера. В случае появления сообщения об ошибке необходимо исправить неточности во введенных полях и повторить операцию.

При успешном завершении операции профиль будет создан, о чем Вы получите уведомление в верхней части окна браузера. В случае появления сообщения об ошибке необходимо исправить неточности во введенных полях и повторить операцию.

4.2. Регистрация участника ВЭД

Для регистрации юридического лица в качестве участника ВЭД, необходимо на странице «Профили заказчиков» найти требуемого заказчика и нажать на ссылку «редактировать», расположенную справа от наименования юридического лица. Далее прокрутить вниз открывшуюся страницу и нажать «Зарегистрироваться в качестве участника ВЭД». В открывшемся разделе необходимо проверить ЭП на соответствие криптографическим алгоритмам СВУЦ ТО и установить ее по умолчанию, после этого нажать кнопку «Сохранить».

В случае успеха, вверху окна браузера будет сообщение об успешном внесении изменений.

Если не будет найден ни один сертификат ЭП, попробуйте, не перезагружая страницу, закрыть окно выбора ЭП и запустить проверку ЭП снова. При повторении ситуации, ознакомьтесь с инструкцией по установке сертификата закрытого ключа ЭП, которую можно получить в УЦ, или свяжитесь с нашей службой технической поддержки или позвоните по единому номеру телефона 8 800 555-44-20.

При повторении ситуации, ознакомьтесь с инструкцией по установке сертификата закрытого ключа ЭП, которую можно получить в УЦ, или свяжитесь с нашей службой технической поддержки или позвоните по единому номеру телефона 8 800 555-44-20.

После регистрации юридического лица в качестве участника ВЭД для Вас будут подготовлены договор на оказание услуг и договор на подключение к каналу связи с АСВД ТО и размещены в Личном кабинете, которые необходимо будет подписать и загрузить в разделе «Мои документы». Информация о договоре на подключение к каналу связи с АСВД ТО будет передана в Центральное информационно-техническое таможенное управление (ЦИТТУ) для получения идентификатора декларанта. После получения идентификатора декларанта, Вам поступит уведомление на электронную почту с необходимыми настройками ПО.

5. Подписка/продление подписки на канал связи с АСВД ТО

Для оформления/продления подписки на канал связи с АСВД ТО необходимо перейти в раздел «Мои заказы» и далее нажать кнопку «Подписка на канал связи с АСВД ТО».

После этого в открывшемся окне выберите заказчика услуги, а также тип подписки – «Безлимитный» или «Пакетный». При выборе тарифа «Пакетный» необходимо будет ввести количество ДТ, которые Вы сможете передать в ТО. При выборе пакета «Безлимитный» предоставляется доступ к каналу связи с АСВД ТО сроком на 1 месяц.

После этого будет сформирован счет на оплату и выгружен в Ваш личный кабинет в раздел «Мои документы» в категории «Финансовые». О появлении документов Вы будете извещены посредством уведомление на электронную почту. Тариф начинает действовать с момента зачисления денежных средств на личный счет заказчика в личном кабинете на сайте.

6. Завершение лимита подписки на канал связи с АСВД ТО

По окончании лимита подписки любые исходящие сообщения будут заблокированы, Вы сможете получать только входящие сообщения от АСВД ТО. При попытке отправить любое сообщение сверх лимита Вы получите сообщение об ошибке с типом CMN. 00001 в информационную систему (ИС) декларанта, а также сообщение на электронную почту. Данное сообщение будет содержать подробное описание ошибки.

00001 в информационную систему (ИС) декларанта, а также сообщение на электронную почту. Данное сообщение будет содержать подробное описание ошибки.

При приближении к порогу отключения Вы получите сообщение на электронную почту с предложением продлить подписку.

Для продления подписки на канал повторите действия, описанные в п. 5 «Подписка/продление подписки на канал связи с АСВД ТО».

7. Делегирование канала связи с АСВД ТО

Каждый декларант имеет свои настройки канала. Передача любых сообщений по процедуре декларирования с идентификатором декларанта отличным от указанного в настройках, полученных при регистрации участника ВЭД, невозможна. Для тех случаев, когда таможенному представителю удобней работать по одному договору оказания услуг и осуществлять процедуру электронного декларирования для своих заказчиков с указанием настроек канала предназначенных для таможенного представителя, необходимо делегировать канал разрешенным декларантам.

Перед делегированием канала декларант, которому делегируется канал, должен заключить с ЗАО «ЭксКонт» договор на подключение к каналу связи с АСВД ТО и получить идентификатор декларанта.

Примечание: для того, чтобы делегировать канал, представитель заказчика должен иметь полномочия на подписание договора или заказа, подтвержденные доверенностью или иным документом.

Для делегирования канала необходимо перейти в раздел «Профили заказчиков» и нажать кнопку «Делегировать канал».

В открывшемся окне необходимо выбрать декларанта, чьи настройки канала будут делегированы другим декларантам, и выбрать разрешенных декларантов из списка ниже.

После выбора декларантов и нажатия кнопки «Сохранить» Ваше согласие будет автоматически подписано ЭП, установленной по умолчанию и отправлено нам. Вы также можете скачать подписанный контейнер, содержащий документ-согласие, либо pdf версию документа.

8. Настройка ПО для профессиональных участников ВЭД

8.1 Настройка ПО ВЭД Декларант от СТМ

Выберите последовательно «Окно» — «Монитор ЭД» — «Сервис» — «Настройки» — «Пользователи и профили»

Далее выберите профиль для внесения изменений или создайте новый и введите полученные данные:

- Активен – да

- Тип подключения – электронная почта

- Адрес SMTP-сервера – eps.excont.ru

- Порт на SMTP-сервере – 25

- Авторизация на SMTP-сервере – да

- Логин на SMTP-сервере – <SMTP логин, указанный в письме>

- Пароль на SMTP-сервере – <SMTP пароль, указанный в письме>

- Адрес POP3-сервера – eps.excont.ru

- Порт на POP3-сервере – 110

- Адрес получателя – [email protected]

- Адрес получателя у оператора – [email protected]

- Адрес отправителя – <SMTP логин, указанный в письме>

- Адрес отправителя у оператора — <Оставить поле пустым>

- Логин отправителя – <Отправитель>

- Пароль отправителя – <SMTP пароль, указанный в письме>

- Идентификатор участника информационного обмена – <Идентификатор декларанта, указанный в письме>

- ИНН организации-владельца ЭП – <Введите ИНН>

- Подпись установлена на сервере – нет

- Сертификат ЭП – <Выберите сертификат>

8.

2 Настройка ПО от Альта-Софт

2 Настройка ПО от Альта-Софт

- ID декларанта – <Идентификатор декларанта, указанный в письме>

- Отправитель – <Отправитель, указанный в письме>

- Режим работы – Mail

- Логин – <Логин, указанный в письме>

- Пароль – <Пароль, указанный в письме>

- Кому – [email protected]

- От кого – < SMTP логин, указанный в письме>

- SMTP – eps.excont.ru : 25

- POP3 – eps.excont.ru : 110

8.2 Настройка АСПТД «Декларант» от ТКС

Верхнее меню — «настройки программы» — «ЭПС» — «Получение (отправка)».

Для работы по почтовым протоколам — галочка «Офлайн режим» должна быть выключена.

Сервер: указываем адрес сервера информационного оператора

Выбираем «Защиту соединения»: Нет или TLS/SSL или STARTTLS

Вводим порты smtp и pop3 (Если защита соединения выбрано «нет», то стандартными портами являются 25 / 110 (как на картинке), если TLS/SSL -то 465 / 995)

На вкладке безопасность — убедиться, что стоят галочки «Подписывать документы» и «Проверять ЭП входящих сообщений»

На вкладке «Профили» — создаем профиль с помощью кнопки «Создать».

Далее, заходим в редактирование профиля (двойной клик).

На вкладке сертификат ЭП заполняем составителя документов и выбираем сертификат ЭП с помощью кнопки «Выбрать сертификат ЭП».

Примечание: значения, указанные курсивом в угловых скобках, должны быть заменены на актуальные.

В случае возникновения проблем с редактированием настроек, пожалуйста, обратитесь в нашу службу технической поддержки или позвоните по единому номеру телефона 8 800 555-44-20.

Мобильная идентификация

Мобильный ID – самый простой способ авторизации на сайтах и в приложениях. Для регистрации или входа нужно всего два шага:

-

Ввести номер телефона, если он не определен автоматически -

Подтвердить авторизацию в PUSH-сообщении, которое придет на телефон.

Больше не нужно помнить логин и пароль, подтверждать вход по e-mail и беспокоиться о защищенности учетных данных. Достаточно подтвердить поднятый SIM-картой PUSH, а на ряде ресурсов – ввести секретный PIN-код, известный только пользователю.

Достаточно подтвердить поднятый SIM-картой PUSH, а на ряде ресурсов – ввести секретный PIN-код, известный только пользователю.

Услуга «Антифрод»

Для защиты от мошеннических действий оператор осуществляет мониторинг антифрод-параметров (замена SIM, замена устройства, подозрение на вирусное ПО и др.) и предоставляет клиентам информацию для оценки рисков по операциям.

Услуга «Статус контакта»

Оператор сообщает клиенту о разрыве контракта, смене номера, блокировке сим-карты, переходе абонента к другому оператору. Это позволяет поддерживать актуальность контактной базы и высокую эффективность коммуникации.

Услуга «Идентификация»

Для организаций, чья деятельность требует дополнительной проверки клиентов по действующему законодательству, оператор проводит упрощённую идентификацию своих абонентов.

Услуга «Валидация»

Проверка введенных пользовательских данных на соответствие с информацией, хранящейся в профиле Мобильного ID оператора.

Услуга «Автозаполнение»

Передача информации о пользователе: телефона, e-mail, фамилии, имени, отчества и паспортных данных для быстрой регистрации или оформления заказов на товары или услуги.

Идентификация, аутентификация и авторизация

На самом деле никакого обмена не происходило. Произошли поочередно три процесса: идентификация, аутентификация и авторизация. Данная статья поможет понять, как происходят эти процессы, когда они происходят, в какой последовательности и как с их помощью защитить свои персональные данные и денежные средства.

Содержание статьи:

Определения

Идентификация, аутентификация и авторизация – три процесса защищающие Ваши данные или денежные средства от доступа посторонних лиц.

Понимание процессов придет быстрее, если дать им определения.

- Идентификация — процесс распознавания пользователя по его идентификатору.

- Аутентификация — процедура проверки подлинности, доказательство что пользователь именно тот, за кого себя выдает.

- Авторизация — предоставление определённых прав.

Для начала этих теоретических знаний будет достаточно. Вернемся к примеру с доступом в онлайн-банкинг. Каждое действие пользователя и системы рассмотрим подробно.

Механизмы идентификации, аутентификации и авторизации

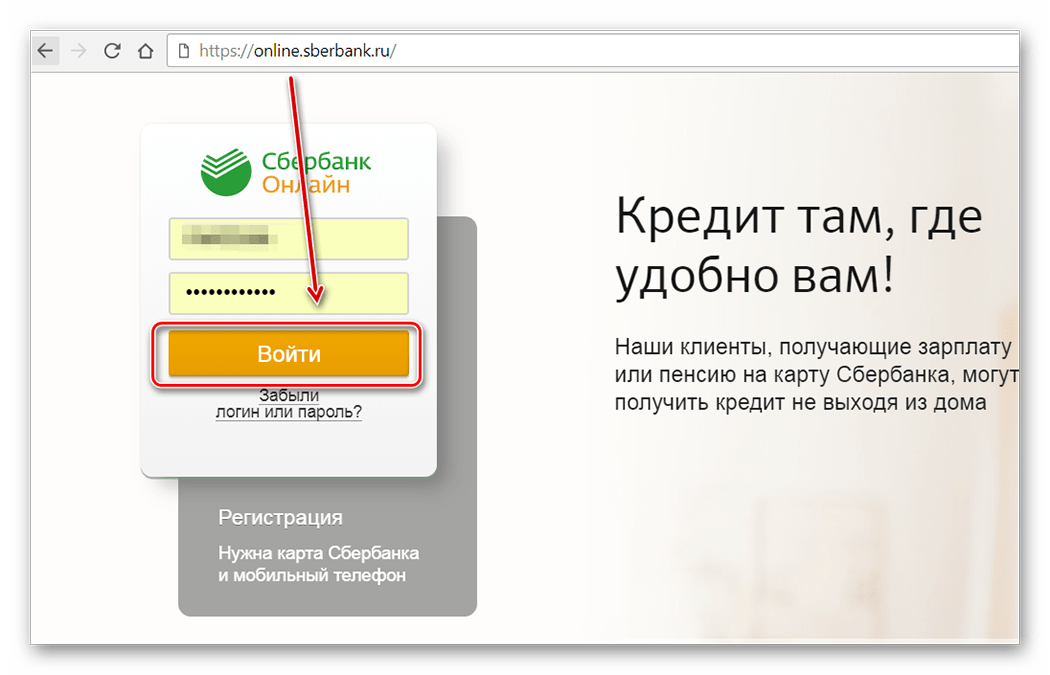

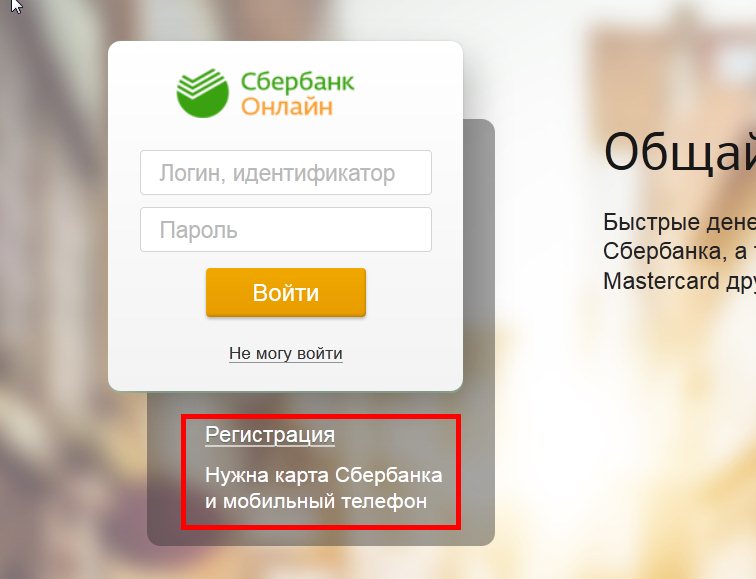

Находясь на сайте банка, пользователь решает зайти в личный кабинет, чтобы сделать денежный перевод. На странице личного кабинета система вначале просит ввести идентификатор. Это может быть логин, имя и фамилия, адрес электронной почты или номер мобильного телефона.

Какой конкретно вид данных необходимо ввести – зависит от ресурса. Данные, которые указывались при регистрации, необходимо ввести для получения доступа. Если при регистрации указывалось несколько типов данных – и логин, и адрес электронной почты, и номер мобильного, то система сама подскажет что ей конкретно нужно.

Ввод этих данных необходим для идентификации человека за монитором как пользователя конкретно этого банка.

Если пользователь в качестве идентификатора ввел «Александр Петров», и система нашла в своей базе запись о пользователе с таким именем, то идентификация завершилась.

После идентификации следует процесс аутентификации, в котором пользователю нужно доказать, что он является человеком, который регистрировался под именем Александр Петров.

Для доказательства необходимо наличие одного из типов аутентификационных данных:

- Нечто, присущее только пользователю. Биометрические данные: сканеры лица, отпечатки пальцев или сетчатки глаза.

- Нечто, известное только пользователю.

Сюда относятся pin-коды, пароли, графические ключи, секретные слова.

Сюда относятся pin-коды, пароли, графические ключи, секретные слова. - Нечто, имеющееся у пользователя. В данном качестве может выступать токен, то есть компактное устройство, предназначенное для обеспечения информационной безопасности пользователя, также используется для идентификации владельца. Самые простые токены не требуют физического подключения к компьютеру – у них имеется дисплей, где отображается число, которое пользователь вводит в систему для осуществления входа; более сложные подключаются к компьютерам посредством USB и Bluetooth-интерфейсов.

Самый распространенный тип аутентификационных данных – это пароль. Именно поэтому так важно создавать и правильно хранить свои пароли. Подробнее об этом можно прочитать в статьях «Создание надежных паролей» и «Как правильно выбирать и хранить пароли».

После ввода пользователем пароля система проверяет: соответствует ли условный пароль «Q45fp02@13» пользователю с именем Александр Петров. Таким образом происходит аутентификация.

Если все верно, и пара логин-пароль верны, то система предоставит пользователю доступ к его ресурсам и совершение банковских операций, то есть произойдет авторизация.

Описанные процессы всегда происходят только в таком порядке: идентификация, аутентификация, авторизация. Вся цепочка потеряет смысл, если, например, сайт сначала предоставит доступ к денежным средствам пользователя, а потом будет уточнять, он ли это на самом деле.

Процессы идентификации, аутентификации и авторизации характерны не только для онлайн-банкинга, но и для электронной почты, социальных сетей и других ресурсов.

В реальной жизни мы также сталкиваемся идентификацией, аутентификацией и авторизацией. Примером может служить проверка документов сотрудником полиции. Вы представились как Александр Петров, и сотрудник полиции идентифицировал Вас как Александра Петрова. Для аутентификации необходим паспорт, в котором видно, что Александр Петров выглядит так же, как и вы. Авторизацией в данном случае будет то, что сотрудник отпустит вас и пожелает счастливого пути, т. е. предоставит право свободного перемещения.

е. предоставит право свободного перемещения.

Процессы идентификации, аутентификации и авторизации есть во многих сферах. Даже в простейших детских сказках. Сказка «Волк и семеро козлят» является идеальным примером для демонстрации.

Здесь козлята выступают в роли системы безопасности, идентифицируя каждого, кто подходит к двери. В качестве данных для аутентификации выступает биометрия – тонкий голосок мамы-козы. И если в первый раз волк не смог пройти аутентификацию (его выдал грубый голос), то со второй попытки (после того как ему перековали горло, и он запел тонким голоском) он аутентифицировался как мама-коза и козлята «авторизовали» его в свою избу.

Несмотря на то, что сказка закончилась благополучно, доступ к козлятам был получен неправомерно. Волку удалось обмануть процессы идентификации и аутентификации и тем самым пройти авторизацию.

Если в старой детской сказке это оказалось возможным, то что говорить о современных злоумышленниках. Чтобы защитить свои денежные средства и персональные данные и козлят от волка от злоумышленника необходимо использовать более сложные способы аутентификации.

Многофакторная аутентификация

Многофакторная аутентификация представляет собой метод, при котором пользователю для доступа к учетной записи или подтверждения операции с денежными средствами необходимо двумя различными факторами доказать, что именно он владелец учетной записи или что именно он осуществляет вход.

Среди видов многофакторной аутентификации наиболее распространена двухфакторная аутентификация (2FA — 2-factor authentication) – метод, при котором пользователю для получения доступа необходимо предоставить два разных типа аутентификационных данных, например, что-то известное только пользователю (пароль) и что-то присущее только пользователю (отпечаток пальца).

Доступ к ресурсам через ввод логина и пароля, является однофакторной аутентификацией, поскольку для входа используется только один тип аутентификационных данных — известный пользователю пароль.

Однофакторная двухэтапная аутентификация

Благодаря тому, что смартфоны стали неотъемлемой частью нашей жизни, именно они стали одним из способов подтверждения личности пользователя. Они являются токенами для доступа к различным ресурсам. В этом случае одноразовый пароль генерируется или с помощью специального приложения, или приходит по SMS – это максимально простой для пользователя метод.

Они являются токенами для доступа к различным ресурсам. В этом случае одноразовый пароль генерируется или с помощью специального приложения, или приходит по SMS – это максимально простой для пользователя метод.

Аутентификация происходит следующим образом:

- Пользователь вводит логин и пароль, указанные при регистрации. Если данная пара корректна (логин есть в базе и соответствует паролю) система высылает одноразовый пароль, имеющий ограниченное время действия.

- Пользователь вводит одноразовый пароль и, если он совпадает с тем, что отправила система, то пользователь получает доступ к своей учетной записи, денежным средствам или подтверждает денежный перевод.

Даже если злоумышленник получит логин и пароль для учетной записи (с помощью вредоносной программы, кражи записной книжки с паролями или методами социальной инженерии и фишинга), то после ввода этих данных система отправит на привязанный мобильный телефон пользователя одноразовый код с ограниченным временем действия. Без одноразового кода мошенник не сможет похитить денежные средства.

Без одноразового кода мошенник не сможет похитить денежные средства.

Рекомендации

- Используйте уникальные, надежные пароли для разных учетных записей.

- Настройте двухэтапную однофакторную или многофакторную аутентификацию на всех ресурсах, где это возможно.

Вход в конференцию – Zoom Центр справки и поддержки

Обзор

В этой статье рассматриваются способы входа в мгновенную конференцию с использованием приглашения из электронного письма, приглашения из мгновенного сообщения, вход в браузере, настольном и мобильном приложении Zoom, по стационарному или мобильному телефону и с устройства H.323 или SIP.

Перед входом в конференцию Zoom с компьютера или мобильного устройства вы можете загрузить приложение Zoom из Центра загрузок. В противном случае, после перехода по ссылке для входа в конференцию отобразится запрос на загрузку и установку приложения Zoom.

Вы также можете войти в тестовую конференцию, чтобы ознакомиться с интерфейсом приложения Zoom.

Необходимые условия

- Откройте клиент Zoom для ПК.

- Войдите в конференцию одним из следующих способов.

- Нажмите «Войти в конференцию», если вы хотите войти в конференцию без входа в систему.

- Войдите в учетную запись Zoom, а затем нажмите «Войти».

- Введите идентификатор конференции и свое отображаемое имя.

- Если вы вошли в систему, измените свое имя, если вы не хотите, чтобы ваше имя по умолчанию было видно другим пользователям.

- Если вы не вошли в систему, введите отображаемое имя.

- Выберите, хотите ли вы использовать звук и/или видео, и нажмите «Войти».

- Откройте клиент Zoom для ПК.

- Войдите в конференцию одним из следующих способов.

- Нажмите «Войти в конференцию», если вы хотите войти в конференцию без входа в систему.

- Войдите в учетную запись Zoom, а затем нажмите «Войти».

- Нажмите «Войти в конференцию», если вы хотите войти в конференцию без входа в систему.

- Введите идентификатор конференции и ваше имя.

- Если вы вошли в систему, измените свое имя, если вы не хотите, чтобы ваше имя по умолчанию было видно другим пользователям.

- Если вы не вошли в систему, введите отображаемое имя.

- Выберите, хотите ли вы использовать звук и/или видео, и нажмите «Войти».

- Откройте мобильное приложение Zoom. Если вы еще не загрузили мобильное приложение Zoom, загрузите его из магазина Google Play.

- Войдите в конференцию одним из следующих способов.

- Нажмите «Войти в конференцию», если вы хотите войти в конференцию без входа в систему.

- Войдите в учетную запись Zoom, а затем нажмите «Войти».

- Введите идентификатор конференции и свое отображаемое имя.

- Если вы вошли в систему, измените свое имя, если вы не хотите, чтобы ваше имя по умолчанию было видно другим пользователям.

- Если вы не вошли в систему, введите отображаемое имя.

- Если вы вошли в систему, измените свое имя, если вы не хотите, чтобы ваше имя по умолчанию было видно другим пользователям.

- Выберите, хотите ли вы использовать звук и/или видео, и нажмите «Войти в конференцию».

- Откройте мобильное приложение Zoom. Если вы еще не загрузили мобильное приложение Zoom, загрузите его из App Store.

- Войдите в конференцию одним из следующих способов.

- Нажмите «Войти в конференцию», если вы хотите войти в конференцию без входа в систему.

- Войдите в учетную запись Zoom, а затем нажмите «Войти».

- Введите идентификатор конференции и свое отображаемое имя.

- Если вы вошли в систему, измените свое имя, если вы не хотите, чтобы ваше имя по умолчанию было видно другим пользователям.

- Если вы не вошли в систему, введите отображаемое имя.

- Выберите, хотите ли вы использовать звук и/или видео, и нажмите «Войти».

Нажмите ссылку для входа в тексте электронного письма или календарного приглашения.

В зависимости от браузера, используемого по умолчанию, может отобразиться запрос на открытие приложения Zoom.

Если вы находитесь в сети, и ваш клиент для ПК или мобильное приложение Zoom включено, другие пользователи могут отправить вам запрос на участие в конференции с использованием мгновенного сообщения. Вы получите уведомление о мгновенном сообщении с указанием вызывающего пользователя и рингтоном. Нажмите «Принять», чтобы войти в конференцию с вызывающим вас пользователем.

- На телефоне наберите номер телеконференцсвязи, указанный в приглашении.

- После отображения запроса введите идентификатор конференции с помощью клавиатуры.

Примечание. Если вы уже вошли в конференцию с компьютера, вы можете ввести двухзначный идентификатор участника, назначенный для вашего компьютера. Если вы не вошли в конференцию с компьютера, просто нажмите «#» еще раз после отображения запроса, чтобы ввести идентификатор участника.

- Введите IP-адрес, указанный в приглашении на конференцию (требуется дополнение «Порт коннектора залов»).

- Введите идентификатор конференции на клавиатуре тонального набора (DTMF), после чего введите «#». Вы также можете использовать строки набора, например, 192.168.10.55##000111000, для прямого входа в конференцию. См. подробное описание в руководстве «Начало работы с коннектором залов в облаке».

Уровни ЭЦП

В данном справочнике за пользователями комплекса закрепляются уровни ЭЦП и задаются идентификаторы сертификатов ЭЦП. Далее в настройке «Настройка уровней пользователей» либо в автомате ЭЦП задается порядок (последовательность) наложения ЭЦП по уровням.

Уровни ЭЦП определяют степень значимости ЭЦП каждого пользователя комплекса. По умолчанию, чем выше уровень ЭЦП пользователя, тем значимее его подпись. Уровень ЭЦП присваивается документу как аналитический признак.

Если пользователь включен в несколько уровней, то при последовательном подписании на документ будут наложены ЭЦП по возрастанию уровней, начиная с наименьшего. Например, если логин включен в уровни 2 и 3, то при первом подписании документ получит ЭЦП 2 уровня, при повторном наложении ЭЦП этим же пользователем — уровень 3.

Например, если логин включен в уровни 2 и 3, то при первом подписании документ получит ЭЦП 2 уровня, при повторном наложении ЭЦП этим же пользователем — уровень 3.

Идентификатор

По идентификатору осуществляется поиск сертификата для наложения ЭЦП. В качестве идентификатора прописывается:

| • | первое значение из параметра «Субъект» (это может быть поле CN сертификата или email субъекта из поля E и т.п.) , |

| • | ФИО владельца сертификата из полей SN+G, |

| • | либо серийный номер с префиксом #. |

Каждому пользователю может быть поставлено в соответствие несколько идентификаторов (сертификатов), разделенных точкой с запятой «;» .

При наложении ЭЦП сертификаты ищутся согласно идентификатора из справочника «Уровни ЭЦП» по следующей схеме:

1. | берется из уровня эцп значение идентификатора для пользователя, |

| 2. | если он начинается на знак решетка (#) , то значение после решетки ищется в серийных номерах сертифката. |

| 3. | если первый символ идентификаторе не решетка, то к полю Субъект сертификата прибавляется значение полей SN+’ ‘+G и уже в этом составном значении ищется наличие (вхождение) идентификатора с учетом регистра букв. |

Примеры значения идентификатора сертификата:

Для данного сертификата в качестве идентификатора ключа можно задать (без кавычек) общее имя (поле CN) сертификата «Иванов Иван Иванович» либо серийный номер «#5a b5 48 76 00 00 00 00 0с b6» .

При значении «иванов Иван Иванович» данный сертификат не будет предложен для наложения ЭЦП, т.

| Для данного сертификата в качестве идентификатора ключа можно задать (без кавычек) адрес электронной почты (поле E) сертификата «[email protected]» либо серийный номер «#48 09 c8 16 00 00 00 00 0b b3».

При значении «[email protected]» данный сертификат не будет предложен для наложения ЭЦП , т.к. поиск с учетом регистра букв.

|

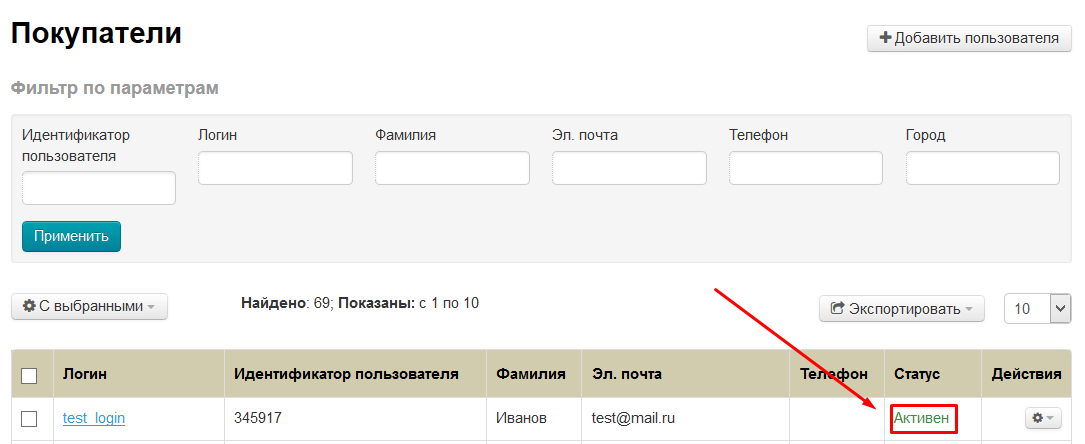

Если у удаленного пользователя право подписи имеют несколько человек, то для этой организации должно быть заведено как минимум столько же логинов для работы в ПК «Бюджет-СМАРТ» — у каждого будет свой идентификатор ключа.

Алгоритм наложения ЭЦП по кнопке «Подписать»:

| 1. | по параметру «Идентификатор ключа» на пользователя, подписывающего документ (логин, под которым работает в комплексе пользователь), определяется идентификатор сертификата (на кого выдан). |

| 2. | по найденному идентификатору на рабочей машине пользователя ищется сертификат. |

| 3. | согласно найденному сертификату накладывается ЭЦП (по алгоритму, заданному в настройке «Использовать алгоритм подписывания»). |

Если п.п.1 и/или 2 будут неуспешны, будет выдано сообщение «Сертификат не найден».

Идентификатор может быть не задан (пусто), в этом случае при подписывании пользователю предлагается перечень установленных на компьютере пользователя сертификатов, удовлетворяющих настройке «Назначение сертификатов (OID)» (если задана). При этом на сервере ключей не должно быть установлено сертификатов (в папках «Другие» и «Личные» не должно быть сертификатов), кроме Доверенного корневого ЦС .

Настройки

1. Порядок наложения ЭЦП.

Порядок наложения ЭЦП.

Дерево настроек — НАСТРОЙКИ — Электронная подпись — Настройка уровней пользователей.

В случае применения автомата ЭЦП: Дерево настроек — НАСТРОЙКИ — Автоматы комплекса — Автомат работы с ЭЦП.

2. Подключение автомата ЭЦП.

Дерево настроек — НАСТРОЙКИ — Электронная подпись — Использовать Автомат ЭЦП.

Доступ к информационным сервисам вуза

Доступ к информационным сервисам вуза (Электронный атлас; Центр дистанционной поддержки обучения; Центр веб-конференций) возможен только с использованием единого идентификатора

Что такое единый идентификатор?

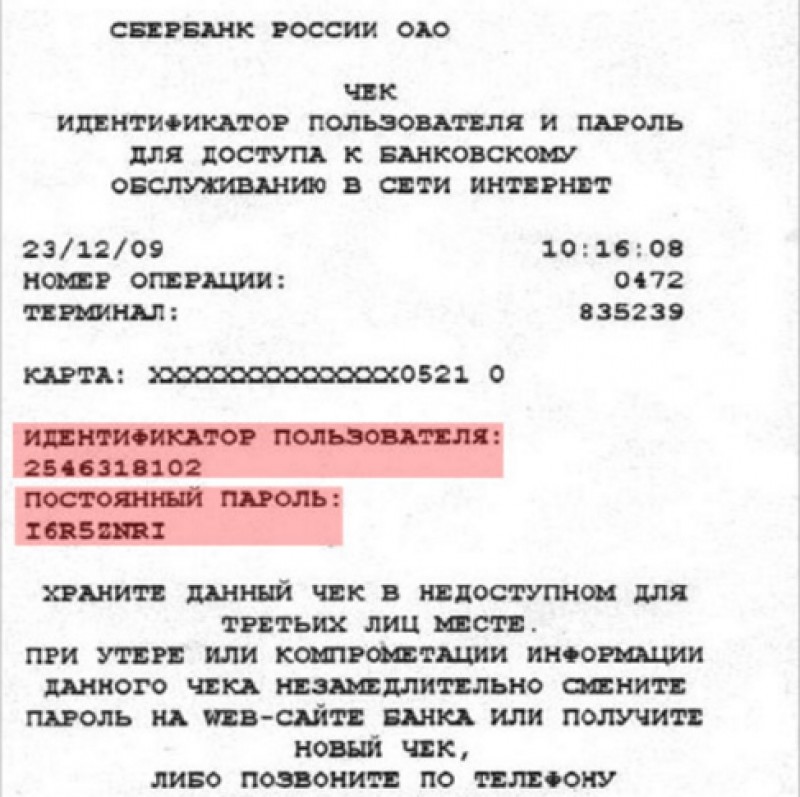

Единый идентификатор или единая учетная запись позволяет вам пользоваться различными информационными сервисами университета, имея один логин и пароль. Он состоит из цифр и не совпадает с номером пропуска. Формат единого идентификатора: yearXXXX, где year — последние две цифры года поступления, X — цифра от 0 до 9.

Формат единого идентификатора: yearXXXX, где year — последние две цифры года поступления, X — цифра от 0 до 9.

Где можно использовать единый идентификатор?

С данным логином можно входить в центр веб-конференций. Этот сервис вы можете использовать, если преподаватель планирует проводить для вас вебинар. Также он понадобится для входа в центр дистанционной поддержки обучения, если для какой-то из дисциплин преподаватель имеет электронный курс. Им же можно входить в Электронный Атлас, чтобы посмотреть свое расписание.

Создание единого идентификатора (регистрация)

Перейдите по ссылке Самостоятельная регистрация.

Заполните форму своими данными: фамилию, дату рождения и номер пропуска.

- Введите адрес электронной почты.

- Придумайте себе пароль или воспользуйтесь автоматической генерацией сложного пароля (не забудьте его записать).

- Нажмите “Создать учетную запись”.

- Запишите ваш логин.

- Зайдите в центр дистанционной поддержки обучения под созданным вами идентификатором, чтобы проверить, что всё работает.

Как узнать номер пропуска?

Этот номер напечатан на лицевой стороне вашего пропуска. Если пропуска еще нет, то его нужно оформить.

Мне пишет “Пользователь не найден” или ошибку

Это означает, что данные не совпадают с теми, которые есть в базе университета, или же может быть другая ошибка.

Как узнать логин, если я не помню его?

Начните с тех шагов, что и при регистрации. После того, как вы введете свои данные, вы увидите свой идентификатор после текста “логин:”.

Как восстановить пароль?

Узнать старый пароль не получится, но можно задать новый. Перейдите по ссылке Восстановить пароль, заполните необходимую информацию и введите/сгенерируйте новый пароль.

Определение идентификатора пользователя

Идентификатор пользователя — это уникальный идентификатор, обычно используемый для входа на веб-сайт, в приложение или онлайн-службу. Это может быть имя пользователя, номер учетной записи или адрес электронной почты.

Это может быть имя пользователя, номер учетной записи или адрес электронной почты.

Многие веб-сайты требуют адреса электронной почты для идентификатора пользователя. Это дает два преимущества:

- Это простой способ убедиться, что вы выбрали уникальное имя пользователя.

- Он автоматически связывает ваш адрес электронной почты с вашей учетной записью.

Некоторые службы требуют от вас выбора идентификатора пользователя, который не является вашим адресом электронной почты.Например, Instagram и Snapchat требуют, чтобы вы выбрали индивидуальное имя пользователя для своего профиля. Службы, требующие имя пользователя и адрес электронной почты, могут позволить вам войти в систему с использованием любого идентификатора, поскольку они оба уникальны.

ID пользователя и имя пользователя

Во многих случаях термины «идентификатор пользователя» и «имя пользователя» являются синонимами. Например, веб-сайт может предоставлять интерфейс входа в систему с двумя полями, помеченными как Имя пользователя и Пароль . Другой веб-сайт может пометить два поля как User ID и Password , которые относятся к одному и тому же.Однако технически имена пользователей являются подмножеством идентификаторов пользователей, поскольку идентификатор пользователя может быть адресом электронной почты, номером или другим уникальным идентификатором, который не обязательно является именем.

Другой веб-сайт может пометить два поля как User ID и Password , которые относятся к одному и тому же.Однако технически имена пользователей являются подмножеством идентификаторов пользователей, поскольку идентификатор пользователя может быть адресом электронной почты, номером или другим уникальным идентификатором, который не обязательно является именем.

Обновлено: 4 апреля 2020 г.

TechTerms — Компьютерный словарь технических терминов

Эта страница содержит техническое определение идентификатора пользователя. Он объясняет в компьютерной терминологии, что означает идентификатор пользователя, и является одним из многих технических терминов в словаре TechTerms.

Все определения на веб-сайте TechTerms составлены так, чтобы быть технически точными, но также простыми для понимания.Если вы сочтете это определение идентификатора пользователя полезным, вы можете сослаться на него, используя приведенные выше ссылки для цитирования. Если вы считаете, что термин следует обновить или добавить в словарь TechTerms, отправьте электронное письмо в TechTerms!

Подпишитесь на рассылку TechTerms, чтобы получать избранные термины и тесты прямо в свой почтовый ящик. Вы можете получать электронную почту ежедневно или еженедельно.

Вы можете получать электронную почту ежедневно или еженедельно.

Подписаться

Ускорьте цифровую трансформацию

Потребители ищут более эффективные способы банковского обслуживания — они хотят безопасности,

беспроблемное и быстрое взаимодействие с банками и банковскими продуктами

относящиеся к ним.Решение LoginID с различной интеграцией

варианты, помогает защитить ваши услуги и дает вам дополнительные

соответствие требованиям, упрощая цифровую трансформацию.

Банковское дело будущего

Решение для надежной аутентификации LoginID для банков и финансовых учреждений.

услуги позволяют:

- Пользователи, безопасно входящие в свои учетные записи с помощью FIDO через Интернет

и мобильный - Повышение уровня аутентификации, замена одноразовым паролям.

и колл-центр KYC

и колл-центр KYC - Подтверждение транзакции, включая электронные квитанции

- Проверка личности, включая подключение цифрового / удаленного клиента,

и утвержденная FIDO юридическая подпись eiDAS

Решение LoginID дает банкам ряд преимуществ:

- Более высокая степень удовлетворенности клиентов:

- Меньше трений вокруг транзакций = более высокие коэффициенты конверсии —

более высокая степень удовлетворенности клиентов - Повышенное доверие / деловая репутация банка, предлагающего регулирующие

совместимое решение и использование бренда FIDO

- Меньше трений вокруг транзакций = более высокие коэффициенты конверсии —

- Более низкие эксплуатационные расходы:

- Соответствие нормативным требованиям (строгая аутентификация) e.

грамм. Открыть

грамм. Открыть

Банковское дело, PSD2, FS-ISAC и другие - Широчайший набор простых API и SDK для интеграции

- Самая быстрая интеграция для банков — часы, а не месяцы

- Снижение операционных затрат за счет сокращения мошенничества, связанного с захватом счетов, звоните

центральные накладные расходы KYC - Оптимизация проверки личности

- Возможность цифровой подписи / доказательства — юридическая подпись eIDAS —

подтверждение принятия услуг / сборов / предложений и т. д.

- Соответствие нормативным требованиям (строгая аутентификация) e.

Подтверждение транзакции: преимущества

Преимущества для клиентов:

- Значительное снижение трения транзакций

- Повышает безопасность / целостность вокруг опыта, использование

Бренд FIDO как часть «доверия» - Действует как цифровая подпись

Банковские услуги:

- Устранение дружественного мошенничества — сбор информации о транзакциях с помощью биометрических данных

согласие клиента - Меньше накладных расходов на борьбу с мошенничеством

- Построен на основе WebAuthn, никаких изменений не требуется

Соответствие US FS-ISAC

Центр обмена информацией и анализа финансовых услуг

(FS-ISAC) рекомендует следующие стандарты для обеспечения соответствия:

- FIDO

- Oauth

- OpenID Connect

Мы даем вам все три:

- Стандартные API для подключения банков и сторонних финансовых организаций

Приложения - Потребитель перешел на защищенный сервер в своем банке, где он передает

«Согласие» и предоставление прав доступа третьей стороне - Потребитель «Аутентифицирует», который создает токенизированный сеанс между

Клиенты Банк и третья сторона

PSD2 и надежная аутентификация клиентов

Наши стандарты аутентификации FIDO помогут вам соответствовать Платежным услугам.

Требования директивы PSD2 к строгой аутентификации для входа пользователей

и транзакции с криптографической подписью.Согласно директиве PSD2,

транзакции требуют многофакторной аутентификации (MFA), плюс все

устройства аутентификации должны защищать независимость

элементы аутентификации с использованием безопасного исполнения

среды, установленные на устройстве

Дополнительная безопасность для токенов вашего пользователя

Решение для биометрической аутентификации LoginID идеально подходит для

помочь криптовалютным биржам повысить удобство использования, максимизировать безопасность,

и обеспечить соответствие нормативным требованиям.

Преобразование пользователей

Чтобы стимулировать конверсию, биржи должны адресовать основные

приоритеты, которыми является быстрая обработка депозитов и снятия средств,

удобный интерфейс и простой в использовании процесс проверки.

Большинство решений для аутентификации, используемых биржами, не учитывают

эти приоритеты, требующие от пользователей ручного ввода динамических

пароли. LoginID нет — пользовательский интерфейс так же прост, как

сканирование лица или отпечатка пальца независимо от используемого устройства.В

Кроме того, наше решение на основе протокола FIDO поддерживается на основных

операционные системы и браузеры, включая Google Chrome, Mozilla

Firefox, Microsoft Edge и Apple Safari. Он также работает на обоих

Платформы Windows 10 и Android, а с сентября 2020 г. — Apple

ОПЕРАЦИОННЫЕ СИСТЕМЫ. Такая гибкость означает, что у пользователей одинаковое высокое качество

опыт независимо от того, какую технологию они используют.

Безопасность

LoginID включает консорциум World Wide Web Consortium (W3C) / FIDO

Официальный веб-стандарт Альянса для веб-аутентификации (WebAuthn). WebAuthn оставляет в прошлом пароли и фишинг.

WebAuthn оставляет в прошлом пароли и фишинг.

аутентификация через «что-то, что есть у пользователя». Крайне важно, чтобы

веб-сайты и службы реализуют WebAuthn для создания безопасного

окружающей среды без ущерба для удобства использования — наше решение обеспечивает

это для наших клиентов.

Соответствие

Аутентификация LoginID по своей сути является двухфакторной аутентификацией.

метод и, следовательно, соответствует требованиям Сильного клиента

Требование аутентификации (SCA) для пересмотренного платежа ЕС

Директива об услугах (PSD2).

Во всем мире финансовые учреждения и правила, регулирующие

они приспосабливаются к растущей тенденции к открытому банковскому делу. От

используя решение LoginID, биржа может использовать открытый ключ

методы криптографии в сочетании с биометрией «в одно касание» и / или

ключи безопасности для удобного и безопасного соблюдения открытых

банковские стандарты.

Кроме того, наше решение на основе FIDO упрощает соблюдение

Общий регламент ЕС по защите данных (GDPR).В частности,

Стандарты FIDO были разработаны с учетом концепции конфиденциальности.

— ключевое требование GDPR. Кроме того, наша многофакторная

аутентификация позволяет компаниям выполнять свои обязательства GDPR по

внедрить строгие меры защиты данных.

Адаптироваться к изменению поведения клиентов

В связи со значительным ростом электронной коммерции и продавцов,

товары и услуги в Интернете, требование к продавцам предоставлять

безопасный и беспроблемный доступ к своим пользователям высок.Миллениалы и

GenZ предпочитает бесшовное бесконтактное взаимодействие; розничные торговцы и

торговцам необходимо адаптироваться к потребностям своих клиентов, обеспечивая при этом

безопасность, соблюдение конфиденциальности данных. Баланс между простотой использования

Баланс между простотой использования

и душевное спокойствие — дело деликатное, и решение LoginID может помочь

вы добьетесь этого.

Аутентификация безопасного платежа

Решение для надежной аутентификации LoginID для продавцов, оплата

провайдеры и платежные шлюзы позволяют:

- Меньше трений для потребителей, повышая коэффициент конверсии

- Широчайший набор простых API и SDK для интеграции, обеспечивающих

самая быстрая интеграция для продавцов — часы, а не месяцы - Соответствие нормативным требованиям (строгая аутентификация) e.грамм. Открытое банковское дело,

PSD2 и т. Д. - Повышенное доверие / доброжелательность к продавцам из-за предложения регулирующих

совместимое решение и использование бренда FIDO - Снижение операционных затрат за счет нулевого поглощения счетов, сокращение мошенничества

- С использованием подтверждения транзакции

- Переход ответственности от продавца к эмитенту (ожидает рассмотрения emvco

одобрение) - Снижение продавца на 15 бит / с (на основе сетевого обмена

прейскурантные таблицы)

- Переход ответственности от продавца к эмитенту (ожидает рассмотрения emvco

Преимущества для продавцов включают:

Увеличение выручки

- Меньше трений для потребителей, что приводит к увеличению продаж

- Повышенное доверие / добрая воля:

- предлагая более безопасное решение, устраняющее учетную запись

возможности поглощения - с использованием бренда FIDO

- предлагая более безопасное решение, устраняющее учетную запись

Снижение эксплуатационных расходов

- Самая быстрая интеграция с широчайшим набором простых API и SDK

для интеграции — проекты — это часы, а не месяцы - Снижение операционных затрат по возврату платежей за счет сокращения мошенничества, связанного с захватом счетов,

дружеское мошенничество - С использованием подтверждения транзакции

- Переход ответственности от продавца к эмитенту (ожидает рассмотрения emvco

одобрение) - Снижение продавца на 15 бит / с (на основе сетевого обмена

прейскурантные таблицы)

- Переход ответственности от продавца к эмитенту (ожидает рассмотрения emvco

- Соответствие нормативным требованиям (строгая аутентификация) e.

грамм. Открытое банковское дело,

грамм. Открытое банковское дело,

PSD2 и т. Д.

Соответствие без ущерба для преобразования

Протокол 3DS2 позволяет эквайерам, поставщикам платежей, платежным

шлюзы и продавцы, чтобы использовать самую безопасную систему аутентификации

на рынке, с максимальным удобством и конверсией. Это

обеспечивает беспрепятственный платежный поток, который проходит аутентификацию без

дополнительный ввод от держателя карты.

3DS2 также соответствует требованиям строгой проверки подлинности клиентов (SCA).

требования, такие как PSD2, которые позволяют продавцам перемещать все

ответственность за возвратные платежи от их бизнеса к клиенту

банк, тем самым защищая репутацию своего бизнеса.

Переход ответственности с вашего бизнеса на эмитента карты

Использование 3DS для аутентификации транзакций вызывает сдвиг в ответственности

от бизнеса продавца к эмитенту карты, то есть электронная торговля

продавцы не несут ответственности за возвратные платежи, связанные с оспариваемыми

платежи.Решение 3DS2 от LoginID позволяет продавцам электронной коммерции

право решать, использовать ли льготы SCA или

ответственность перекладывается с продавца на покупателя.

Продвигайтесь в развивающейся отрасли

Продвигайтесь в развивающейся отрасли

LoginID обеспечивает готовую к использованию сертифицированную FIDO надежную

решение для аутентификации — исключение использования паролей —

предлагая простые API и SDK, позволяющие интегрировать в несколько строк

кода.Преимущество FIDO в том, что он не требует загрузки от клиентов.

или плагины — FIDO — это стандарт, присущий устройствам (~ 3.4B

устройств по всему миру).

Есть несколько преимуществ, которые может предоставить LoginID:

- Возможность для новых потоков доходов

- Широчайший набор простых API и SDK для интеграции, обеспечивающих

самый быстрый путь интеграции — часы, а не месяцы - Соответствие нормативным требованиям (строгая аутентификация) e.грамм. Открытое банковское дело,

PSD2, FS-ISAC и т. Д. - Повышение доверия / деловой репутации с клиентами благодаря предложению нормативных требований.

совместимое решение и использование бренда FIDO - Снижение операционных затрат за счет нулевого поглощения счетов, сокращение мошенничества

- С помощью подтверждения транзакции — создайте цифровой

подпись для выполнения конфиденциальной транзакции

Надежная аутентификация клиентов

Наше решение для аутентификации явно соответствует строгим

аутентификации, таким образом, в соответствии с такими директивами, как PSD2.В отличие от других запатентованных биометрических решений на рынке

являются однофакторными, что означает необходимость дополнительной защиты.

добавлено, что добавляет трение к пользовательскому опыту.

Безопасность

Наше решение гарантирует, что элементы, необходимые для аутентификации

находиться в устройстве аутентификации, недоступном для неавторизованных

стороны — даже если устройство пользователя украдено или взломано, их

информация аутентификации не может быть прочитана, скопирована или передана,

и аутентификация не может иметь место, если они не пытаются

аутентифицировать себя имеет другие необходимые функции —

неотъемлемость или знание.

Подтверждение транзакции

Регулирующие директивы, такие как PSD2, требуют, чтобы платежные услуги

должен иметь безопасный механизм, позволяющий пользователям просматривать и подтверждать

сделки. Наше решение поддерживает это с помощью механизма

в котором содержатся подробные сведения о транзакции и запрос на подтверждение.

отправляется пользователю, который, в свою очередь, авторизует платеж через

элементы, упомянутые выше — e.грамм. сканированием отпечатка пальца.

Некоторые преимущества подтверждения транзакции:

- Значительное снижение трения транзакций

- Усиление безопасности / целостности вокруг опыта, использование

бренд FIDO как часть «доверия» - Действует как цифровая подпись

- Устранение дружественного мошенничества — сбор информации о транзакциях с помощью биометрических данных

согласие клиента - Меньше накладных расходов на борьбу с мошенничеством

- Построен на основе WebAuthn, никаких изменений не требуется

Настроить первую аутентификацию идентификатора

Идентификатор Первый поток входа в систему запрашивает у пользователей их идентификатор и метод аутентификации в два отдельных этапа.Например, при аутентификации на веб-сайтах Google вы сначала вводите свой адрес электронной почты, нажимаете «Далее», а затем вводите свой пароль.

Этот двухэтапный подход позволяет настроить взаимодействие с пользователем в зависимости от введенного идентификатора:

Когда пользователь вводит корпоративный адрес электронной почты (например,

[email protected]), вы можете перенаправить его на acme Корпоративная страница входа в домен .com.Если пользователь вводит адрес электронной почты для личной учетной записи, вы можете запросить у него пароль.

Если устройство пользователя зарегистрировано в WebAuthn w / Device Biometrics, он может использовать биометрические аутентификаторы своего устройства вместо пароля.

Перейдите в Панель управления> Аутентификация> Профиль аутентификации.

Выберите поток, который вы хотите использовать:

Идентификатор + пароль: пользователи будут вводить свой идентификатор и пароль на том же экране.

Идентификатор первый: пользователи будут вводить свой идентификатор на первом экране.Если идентификатор совпадает с доменом поставщика удостоверений корпоративного соединения, пользователи будут перенаправлены на страницу входа в корпоративное соединение. Если нет, они введут свой пароль.

Идентификатор First + Биометрия: то же, что и выше, но если пользователи входят в систему с устройства, которое поддерживает WebAuthn с биометрией устройства, им будет предложено зарегистрировать это устройство, и они смогут использовать его при последующих входах. Вы можете узнать больше об этой функции здесь.

Когда пользователь вводит свой адрес электронной почты, Auth0 проверяет, совпадает ли домен с доменом из зарегистрированного соединения Enterprise.Если есть совпадение, Auth0 перенаправляет пользователя на страницу входа в систему корпоративного поставщика удостоверений. Если домен не совпадает, пользователю предлагается ввести свой пароль. Это также известно как Home Realm Discovery (HRD).

Перейдите в Панель управления> Аутентификация> Предприятие.

Выберите соединение.

На вкладке Login Experience установите максимум 1000 доменов. Если вам нужно больше, обратитесь в службу поддержки.

(Необязательно) Выберите отображение кнопки на странице входа в систему в дополнение или вместо использования доменов поставщика удостоверений.

Идентификационные номера пользователей (Руководство системного администратора: Основы администрирования)

Идентификационные номера пользователей

С каждым именем пользователя связан идентификационный номер пользователя.

(UID). Номер UID идентифицирует имя пользователя для любой системы, в которой

пользователь пытается войти в систему. И номер UID используется системами для идентификации

владельцы файлов и каталогов. Если вы создаете учетные записи пользователей для одного

индивидуально в нескольких разных системах, всегда используйте одно и то же имя пользователя

и идентификационный номер.Таким образом, пользователь может легко перемещать файлы между системами.

без проблем с владением.

Номера UID должны быть целым числом, которое меньше или равно

на 2147483647. Номера UID требуются как для обычных учетных записей пользователей, так и для

специальные системные аккаунты. В следующей таблице перечислены номера UID, которые

зарезервировано для учетных записей пользователей и системных учетных записей.

Таблица 4–2 Зарезервированные номера UID

Номера UID | Учетные записи пользователей или учетных записей | Описание |

|---|---|---|

0–99 | корень, демон, bin, sys, | Зарезервировано для использования ОС Solaris |

100-2147483647 | Постоянные пользователи | Счета общего назначения |

60001 и 65534 | никто и никто4 | Анонимные пользователи |

60002 | нет доступа | Недоверенные пользователи |

Не назначайте UID от 0 до 99.Эти UID зарезервированы для выделения операционной системой Solaris. От

определение, root всегда имеет UID 0, демон имеет

UID 1, а у псевдопользовательского bin — UID 2. Кроме того, вы

должен давать логины uucp и псевдопользовательские логины, такие как who, tty и ttytype, low

UID, чтобы они попадали в начало файла passwd .

Дополнительные инструкции по настройке UID см. В Руководстве по использованию имен пользователей, идентификаторов пользователей и идентификаторов групп.

Как и в случае с именами пользователей (логинов), вам следует принять схему для присвоения уникальных

Номера UID.Некоторые компании присваивают уникальные номера сотрудников. Затем администраторы

добавьте номер к номеру сотрудника, чтобы создать уникальный номер UID для каждого

работник.

Чтобы минимизировать риски безопасности,

вам следует избегать повторного использования UID из удаленных учетных записей. Если вам необходимо повторно использовать

UID, «протрите до конца», чтобы это не повлияло на нового пользователя

по атрибутам, установленным для бывшего пользователя.

Сюда относятся pin-коды, пароли, графические ключи, секретные слова.

Сюда относятся pin-коды, пароли, графические ключи, секретные слова.

к. поиск с учетом регистра букв.

к. поиск с учетом регистра букв.

и колл-центр KYC

и колл-центр KYC грамм. Открыть

грамм. Открыть грамм. Открытое банковское дело,

грамм. Открытое банковское дело,