Что такое логин или идентификатор в сбербанке: Как узнать идентификатор Сбербанк онлайн?

Как узнать логин в Сбербанк Онлайн и пароль через сайт и банкомат

Интернет-банкинг, предлагаемый Сбербанком, – крайне удобный и функциональный сервис, позволяющий получать дистанционный доступ к продуктам и предложениям банка. Имея в наличии банковскую карту, клиенты могут управлять счетом через сайт или мобильное приложение.

Сбербанк использует достаточно серьезную систему безопасности, обойти которую крайне сложно. В личный кабинет пользователи входят по ключам – логину и паролю, которые они же и назначают. Если клиент забывает логин, то с доступом в личный кабинет возникнут трудности. О том, как узнать логин и пароль в Сбербанк онлайн, будет рассказано на портале Бробанк.ру.

Для чего в Сбербанк Онлайн нужны логин и пароль

Их основное назначение – обеспечение безопасности счета и сохранности средств на карте или банковском счете. Логин предоставляет собой буквенное сочетание, которое может быть уникальным или не уникальным. Особых требований в этой части банк не выставляет клиентам. В качестве логина используются:

В качестве логина используются:

- Имя и фамилия владельца карты.

- Электронная почта.

- Любое буквенное сочетание – обязательно на латинице и без пробелов.

Удобно использовать в качестве логина какие-либо хорошо знакомые данные. Лучший вариант – адрес электронной почты, который подобрать наугад практически невозможно. Помимо этого, в качестве логина можно использовать любое слово или сочетание слов, которые пользователь легко запомнит.

При этом логин не должен быть простым. Чем проще ключ для входа, тем больше вероятность, что его взломают злоумышленники. Узнав логин, им придется разгадать и пароль. С этим возникнут большие проблемы.

Задавать логин обязательно надо на латинице и без пробелов

Ключи для входа не передаются третьим лицам. При нарушении этого правила, банк снимает с себя ответственность за сохранность счета. Логин и пароль не должны знать и сотрудники банка: эти данные работниками Сбербанка никогда не запрашиваются.

Как узнать логин и пароль от Сбербанк онлайн

Если клиент забывает эту важную информацию, и она у него нигде не зафиксирована, то узнать ее не получится. Звонить в банк нет смысла, – сотрудники не смогут ничем помочь клиенту. Эта конфиденциальная информация для них недоступна. В такой ситуации клиент может решить вопрос только путем восстановления регистрационных ключей. Восстановление производится несколькими способами. Каждый из них по-своему удобен в определенной ситуации.

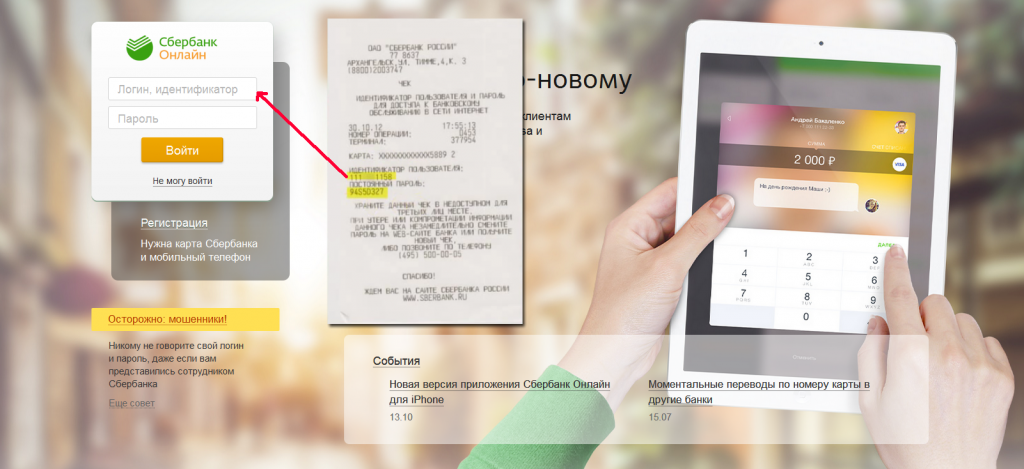

Через сайт Сбербанк онлайн

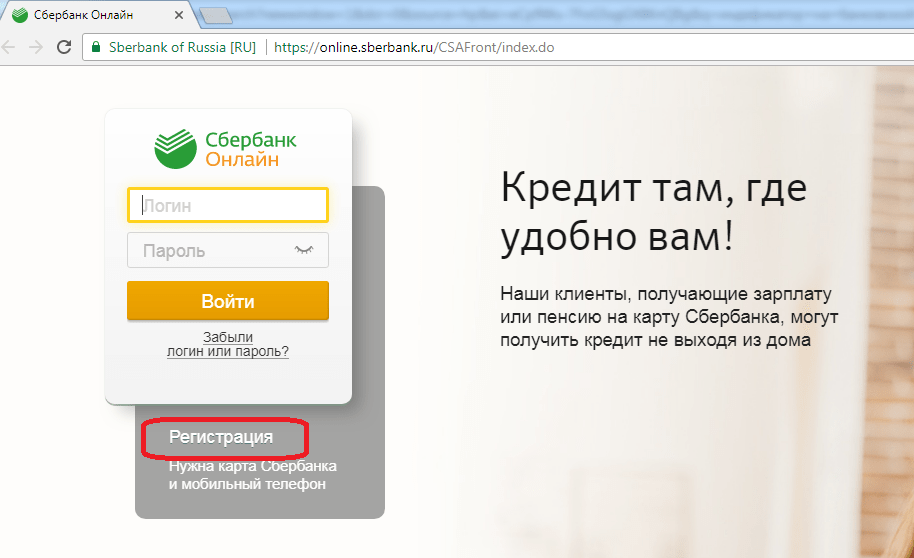

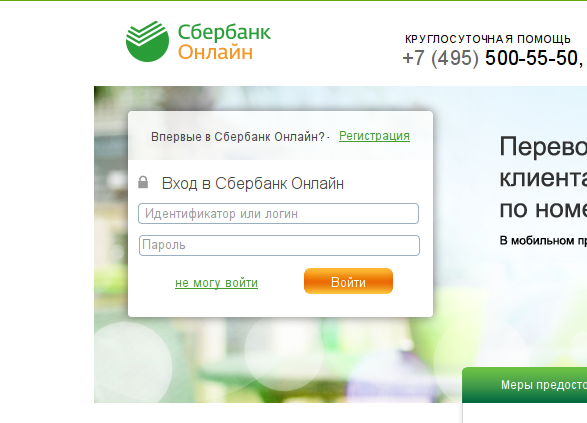

Самый быстрый и надежный способ восстановления регистрационных ключей. В большинстве случаев у клиента возникают проблемы с входом на сайт Сбербанк онлайн, поэтому для их решения ему не нужно покидать страницу входа. Здесь имеется весь необходимый функционал.

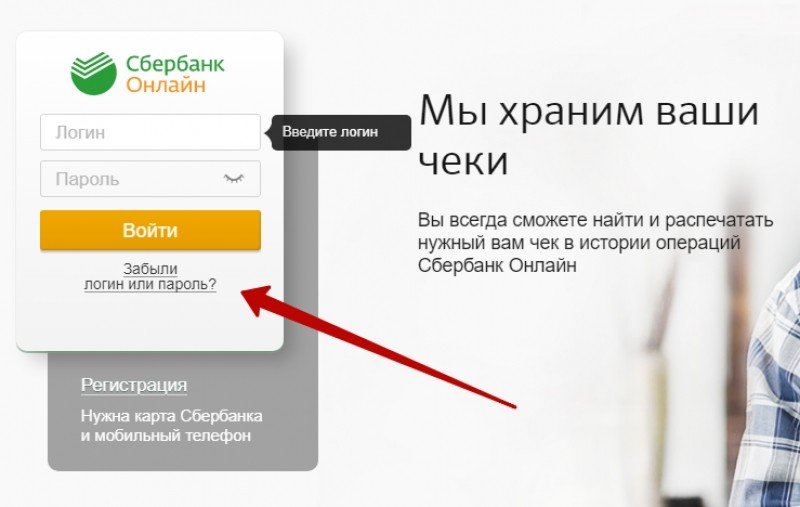

Под строками для логина и пароля расположена ссылка – «забыли логин и пароль». Для восстановления данных необходимо перейти по этой ссылке.

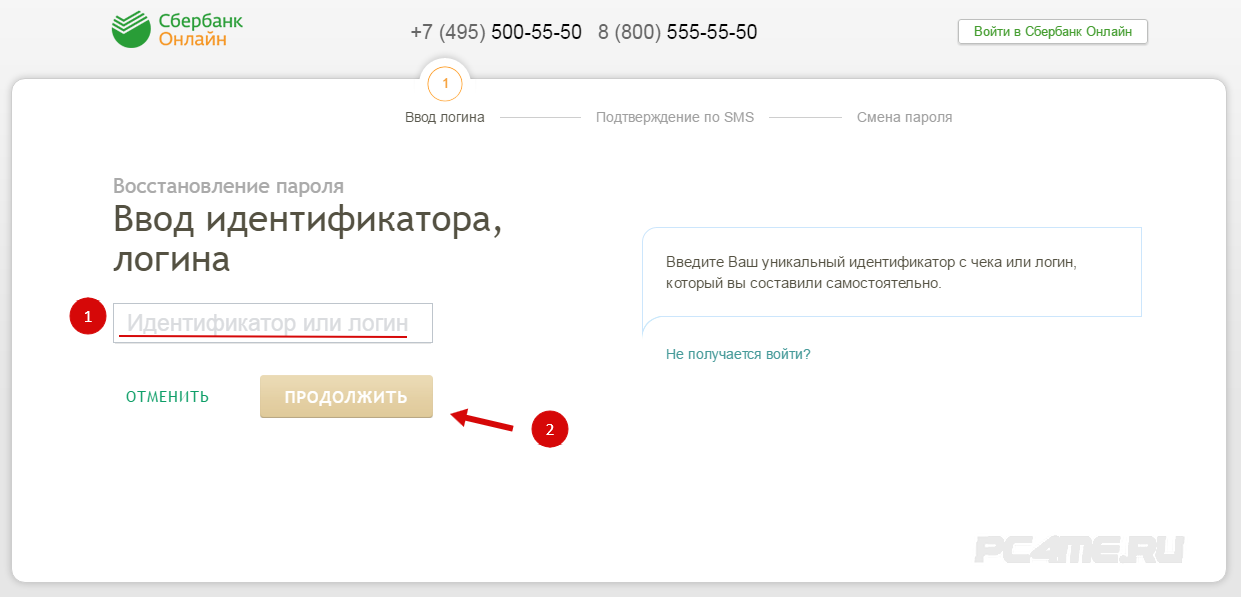

Далее система выводит пользователя на страницу восстановления данных. Здесь потребуется выбрать, какой именно ключ нужно восстановить. Следует знать, прежние данные система подсказать не сможет: этой информацией обладает исключительно сам клиент.

Здесь потребуется выбрать, какой именно ключ нужно восстановить. Следует знать, прежние данные система подсказать не сможет: этой информацией обладает исключительно сам клиент.

Поэтому под восстановлением понимается получение новых ключей, которые система генерирует автоматически. Полученные таким образом данные можно использовать постоянно, либо при желании, заменить на самостоятельно назначенные. Восстановление производится по следующей схеме:

- Пройти по ссылке под полями для входа.

- Выбрать, что именно необходимо восстановить – логин или пароль.

- В открывшуюся форму ввести номер карты.

- В отдельное поле ввести СМС-код – присылается на номер, к которому подключен мобильный банк.

- Скопировать ключ для его последующего применения по входу в систему.

Учтите, что прежние данные система подсказать не сможет, ведь они известны только владельцу карты

Логин и пароль пользователя восстанавливаются по одному алгоритму. Новые данные генерируются системой автоматически, без соблюдения какого-либо принципа. Эти данные пользователь должен хранить без разглашения третьим лицам. Это позволит гарантировать сохранность средств на кредитной и дебетовой картах.

Эти данные пользователь должен хранить без разглашения третьим лицам. Это позволит гарантировать сохранность средств на кредитной и дебетовой картах.

Если нет доступа к телефону привязки

Восстановление описанным выше способом производится только при наличии телефона, привязанного к мобильному банку. На номер приходят разовые СМС-коды, которые пользователь вписывает в поля подтверждения операции.

Без телефона привязки эта процедура невозможна к проведению. Альтернативного источника получения СМС-кодов – нет. С номером карты, как правило, проблем не возникнет, так как большинство клиентов знает его наизусть.

Если номера привязки нет (он утерян или поменян на другой) можно воспользоваться альтернативным способом восстановления логина и пароля. Заключается он в использовании банкомата Сбербанка.

Восстановление данных через банкомат

Для этого используются банкоматы любого вида – на выдачу и принятие наличных, главное, чтобы устройство принадлежало Сбербанку. Потребуется произвести следующие действия:

Потребуется произвести следующие действия:

- Вставить карту в банкомат.

- Ввести пин-код.

- Открыть основное меню на устройстве.

- Выбрать вкладку – «получить логин и пароль».

- Ввести пин-код еще раз, и активировать операцию.

Если все сделано правильно, то банкомат выдаст квитанцию, на которой указаны ключи для входа в Сбербанк онлайн. Процедура полностью бесплатна, и может производится без ограничений по количеству.

Любой банкомат Сбера станет альтернативным способом восстановления логина и пароля

После этого можно пробовать зайти в систему. Но опять же, если у пользователя нет телефона, привязанного к мобильному банку, то он не сможет подтвердить вход разовым СМС-кодом. В этом случае для решения проблемы придется обращаться непосредственно в банк.

Как меняются сгенерированные автоматически логин и пароль

Использовать данные, которые назначила сама система, достаточно неудобно. К примеру, логин выдается в виде длинного ряда чисел, и его крайне сложно запомнить. Есть риск того, что пользователь опять столкнется с проблемами по входу в систему. Для смены автоматически сгенерированных данных, пользователь должен войти в Сбербанк онлайн, и сменить настройки безопасности. Делается это следующим образом:

Есть риск того, что пользователь опять столкнется с проблемами по входу в систему. Для смены автоматически сгенерированных данных, пользователь должен войти в Сбербанк онлайн, и сменить настройки безопасности. Делается это следующим образом:

- Вход в Сбербанк онлайн.

- Открытие вкладки «Настройки».

- Переход в раздел безопасность и доступы.

- Назначение логина.

- Назначение пароля.

Обычно логин, заданный системой, надежен, но очень сложен для запоминания

Здесь рекомендуется придерживаться рекомендаций системы. Данные рекомендации даны перед полями назначения новых ключей для входа в систему. Таким образом меняются ключи, назначенные системой автоматически, через использование банкомата. Подобная замена осуществляется неограниченное количество раз. Помимо этого в данной вкладке можно настроить и параметры безопасности входа в систему. СМС-уведомление при этом отключить не получится. Данная опция действует независимо от желания владельца карты.

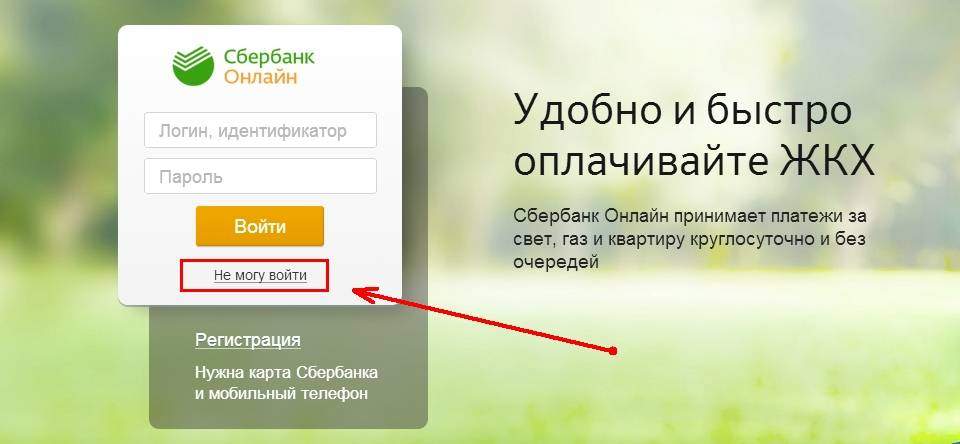

Как узнать пароль к приложению Сбербанк Онлайн

В приложении Сбербанк онлайн пользователи совершают 99% операций из тех, которые доступны в основной версии системы – на официальном сайте. Те, кто пользуется приложением, практически не прибегают к использованию официального сайта, настолько оно эффективно с функциональной части.

Удобство заключается в том, что логин здесь не применяется, а пароль пользователь назначает только единожды, – при регистрации в приложении. На сайте Сбербанк онлайн и в приложении данные могут быть совершенно разными. Более того, в приложении используются только числовые пароли, без букв и прочих символов.

Если не получается войти, либо пользователь забыл пароль, при входе в приложение следует воспользоваться ссылкой «Не можете войти». Система предложит два варианта: проблема с интернетом, либо назначение нового числового пароля, состоящего из 5 цифр. Но просто так сменить пароль в Сбербанк онлайн не получится.

Можно отсканировать банковскую карту на странице восстановления данных

Дело в том, что телефоном могут завладеть злоумышленники, либо пользователь может потерять мобильное устройство. При упрощенном восстановлении третьему лицу было бы достаточно запросить новый пароль, запросить смс-код, после чего он открывается доступ к счету.

При упрощенном восстановлении третьему лицу было бы достаточно запросить новый пароль, запросить смс-код, после чего он открывается доступ к счету.

Сбербанк предусмотрел это обстоятельство, поэтому для восстановления здесь потребуется ввести номер карты, привязанной к Сбербанк онлайн, либо отсканировать банковскую карту на странице восстановления данных. После удачного подтверждения карты пользователь может назначить новый пароль.

Об авторе

Анатолий Дарчиев — высшее экономическое образование по специальности «Финансы и кредит» и высшее юридическое образование по направлению «Уголовное право и криминология» в Российском Государственном Социальном Университете (РГСУ). Более 7 лет проработал в Сбербанке России и Кредит Европа Банке. Является финансовым советником крупных финансовых и консалтинговых организаций. Занимается повышением финансовой грамотности посетителей сервиса Бробанк. Аналитик и эксперт по банковской деятельности.

Занимается повышением финансовой грамотности посетителей сервиса Бробанк. Аналитик и эксперт по банковской деятельности.

[email protected]

Эта статья полезная?

ДаНет

Помогите нам узнать насколько эта статья помогла вам. Если чего-то не хватает или информация не точная, пожалуйста, сообщите об этом ниже в комментариях или напишите нам на почту [email protected].

Комментарии: 0

как узнать логин и пароль для входа

Современные банки применяют технологию удаленного доступа клиентов к своим счетам. Ведь с его помощью можно вести финансовую деятельность дистанционно. Разные банки присваивают этой услуге разное название. Сбербанк называет клиентский интернет-банкинг Сбербанк Онлайн.

Разные банки присваивают этой услуге разное название. Сбербанк называет клиентский интернет-банкинг Сбербанк Онлайн.

Но для того чтобы воспользоваться сервисом, понадобятся входные данные, с помощью которых система сможет идентифицировать пользователей и предоставить доступ к его счетам. Новым клиентам понадобится получить эти атрибуты для авторизации. Но не все знают, как получить идентификатор Сбербанк Онлайн и пароль. Хотя для этого есть несколько несложных способов.

Заявка через банкомат финансового учреждения или работающий терминал

В Сбербанке стремятся достичь максимального покрытия своей сетью банкоматов и терминалов. Поэтому обнаружить ближайшее подобное устройство для клиентов банка не составит особого труда. Также предварительно есть возможность поинтересоваться расположением банкоматов или отделений с банкоматами на официальном сайте компании.

- Шаг 1. Выбрать в меню подключение к услуге

- Шаг 2.

Распечатать нужные реквизиты

Распечатать нужные реквизиты

Для подключения к интерне-банкингу Сбербанка понадобится иметь уже открытую банковскую карту. С ней и мобильным телефоном можно получить логин и пароль для Сбербанк Онлайн.

За внешние операции: отправку денег на другие карты, пополнение баланса телефона, оплату коммуналки или штрафов комиссия будет списываться с привязанной карты.

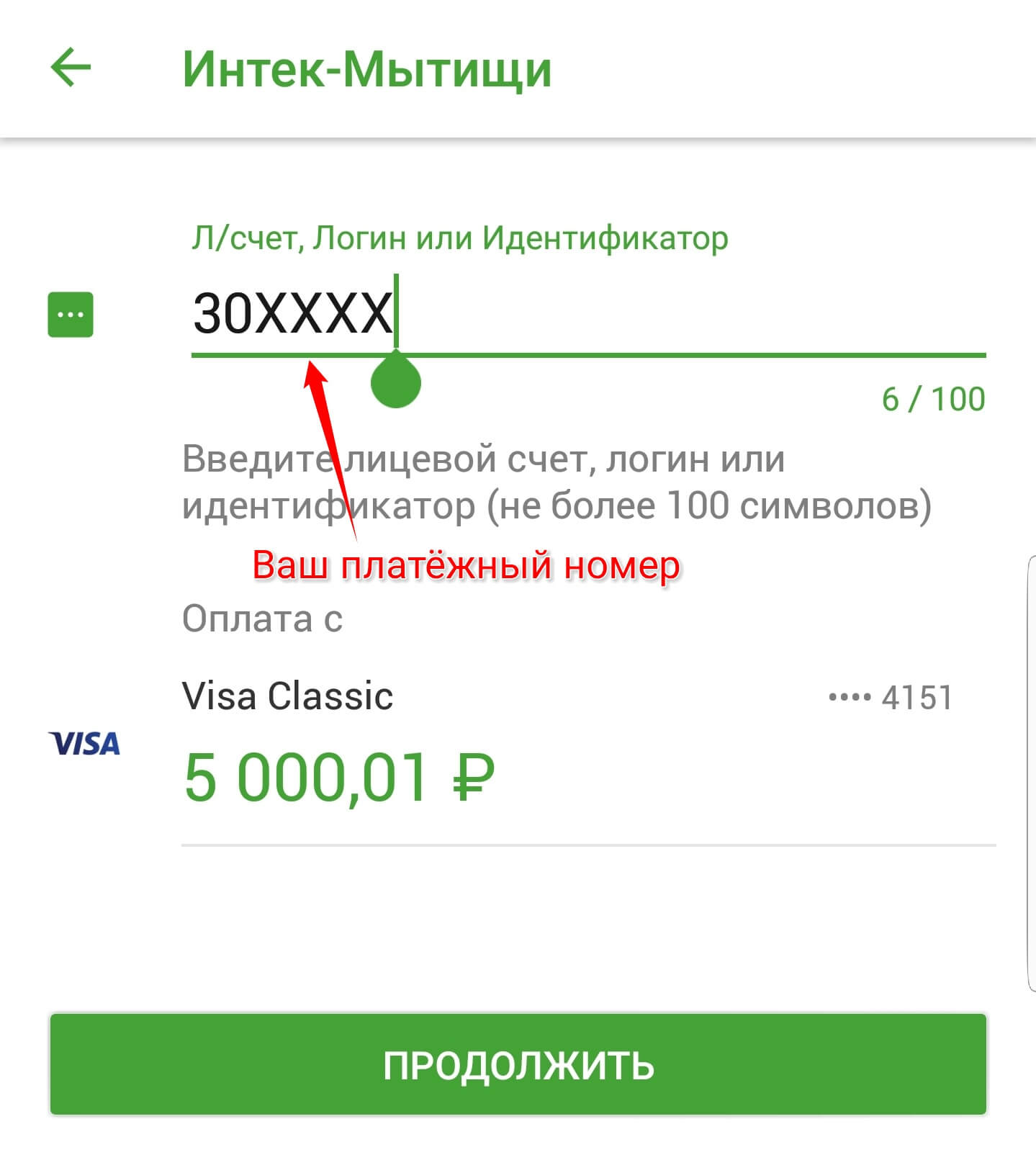

Подойдя к банкомату, понадобится вставить в его картоприемник пластиковую карту. Затем надо выбрать в главном меню строку с указанием «Регистрация в Мобильном банкинге и Сбербанк Онлайн». Система предложит распечатать данные на бумажном чеке. Эти реквизиты будут известны лишь владельцу карты. Никто больше не знает эту информацию. Если вы утеряете это листок, то понадобится пройти заново эту процедуру.

Получение данных через отделение банка

Можно сразу при открытии счета указать в заявлении то, что клиент желает иметь дистанционный доступ к своим банковским счетам. Это упростит работу со своими безналичными деньгами. При этом доступ к финансам будет круглосуточный и не ограниченным по дням недели. В распечатанном банковском договоре специалист Сбербанка должен будет указать то место, где написан идентификатор (логин) для работы в сети.

Это упростит работу со своими безналичными деньгами. При этом доступ к финансам будет круглосуточный и не ограниченным по дням недели. В распечатанном банковском договоре специалист Сбербанка должен будет указать то место, где написан идентификатор (логин) для работы в сети.

Пароль приходит сразу же после регистрации счетов на мобильный телефон клиента.

Для тех, кому некогда посещать банк или нет физической возможности в данный момент прийти в отделение, можно получить доступ к дистанционному обслуживанию после звонка на горячую линию. Для удобства клиентов предлагается два многоканальных телефона 8 800 555 55 50, 7 495 500 55 50. Звонки на телефоны, имеющие код 800 – бесплатны по всей стране.

Регистрация с официального сайта

Есть еще один простой способ, как узнать логин Сбербанк Онлайн, не покидая собственной квартиры. Понадобится войти на официальный сайт и выбрать в правом верхнем углу экрана кнопку регистрации в сервисе.

Чтобы получить реквизиты для работы через сеть, необходимо будет вписать номер телефона, к которому будет привязаны все операции со счетами и цифры с лицевой стороны банковской карты.

Нужно знать, что корпоративные карты для регистрации в сервисе Сбербанк Онлайн не воспринимаются системой.

Номер телефона будет подтвержден с помощью СМС-кода, который поступит на телефон. Его необходимо будет вписать в поле для подтверждения на сайте.

Затем после нажатия на кнопку «Продолжить», надо будет придумать логин. Он обязан быть длиннее семи символов. Есть еще некоторые ограничения по нему. Нельзя в нем использовать более трех одинаковых знаков подряд. Можно пользоваться как русскими, так и латинскими буквами, а также чередовать все с цифрами.

Длина пароля также выбирается минимально от восьми знаков. В обязательном порядке ставятся большие и маленькие буквы разных алфавитов (латинский и русский) вперемешку с цифрами, и допускается применение спецсимволов (восклицательный знак, точку, тире и др. ).

).

Безопасность при использовании дистанционного доступа

Никому нельзя сообщать реквизиты для входа в Сбербанк Онлайн. Никогда ни один из сотрудников банка не поинтересуется ими у клиентов.

Также при смене мобильного телефона не забывайте отключать от номера сотового услуги Мобильного банка и интернет-банкинга.

Для этого можно воспользоваться звонком на горячую линию или лично обратиться в ближайшее отделение. Ведь если в чьи-то руки попадет номер телефона с подключенным банкингом, то за такую оплошность финансовое учреждение не несет ответственности, а деньги, украденные с карточек или депозитов, клиент вряд ли сможет вернуть без правоохранительных органов.

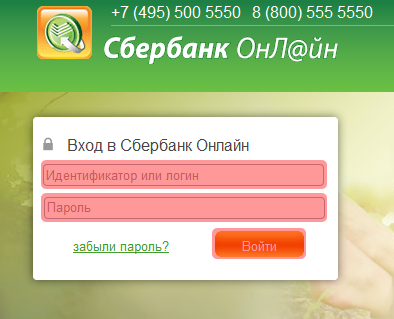

Идентификатор Сбербанка онлайн: что это такое

Для пользования системой «Сбербанк Онлайн» необходима предварительная регистрация в ней. Клиенту требуется каждый раз вводить присвоенный логин с паролем. Первый также именуется идентификатором. Он включает в себя набор цифр. Известно несколько способов, как заполучить идентификатор «Сбербанка Онлайн».

Клиенту требуется каждый раз вводить присвоенный логин с паролем. Первый также именуется идентификатором. Он включает в себя набор цифр. Известно несколько способов, как заполучить идентификатор «Сбербанка Онлайн».

Что представляет собой

Под логином понимается один из вариантов проверки подлинности наряду с паролем посещения интернет-банкинга. Что такое идентификатор в «Сбербанке Онлайн» и что собой представляет? Это логин, запрашиваемый при каждом входе в онлайн-сервис. Он вводится в специальное окно вместе с паролем. Без него вход в «Сбербанк Онлайн» не будет возможным. Тем самым система защищает самого клиента от незаконного доступа мошенников к его электронным деньгам.

Вход в Сбербанк онлайн

В состав идентификатора входит десять цифр. Если клиент пользуется интернет-банкингом на постоянной основе, то для упрощения запоминания логина ему можно в дальнейшем заменить его. Пользователем создается своя комбинация, обязательно включающая в себя как буквы, так и цифры. Настоятельно рекомендуется делать логины как можно более надежными. Слишком простые идентификаторы могут быть взломаны мошенниками.

Настоятельно рекомендуется делать логины как можно более надежными. Слишком простые идентификаторы могут быть взломаны мошенниками.

Также при посещении онлайн-системы ею помимо пароля с логином будут запрашиваться одноразовые пароли. Это дополнительная защита клиентов, действующая в рамках системы безопасности сервиса.

Настоятельно не рекомендуется пользователям «Сбербанка Онлайн» отключать данную функцию подтверждения совершаемых платежей через разовые пароли.

Варианты приобретения идентификатора

Предусмотрено несколько способов, как узнать логин для системы. Наиболее простыми вариантами являются получение идентификатора через банковский терминал и call-центр Сбербанка. Также клиенты могут обратиться в одно из подразделений компании. У граждан, оформляющих карту, имеется возможность подключиться к интернет-банкингу в ходе данной процедуры.

Перед получением логина клиенту необходимо удостовериться в наличии у него банковской карты, выпущенной Сбербанком, а также подключения к «Мобильному банку» на телефоне.

Приобретение логина посредством терминала

Чтобы получить идентификатор «Сбербанк Онлайн» через банкомат потребуется приобрести банковскую карту. Затем необходимо получить идентификатор для возможности проведения платежей через систему. В терминал потребуется вставить карточку и ввести пароль. В меню нажать «Подключить Сбербанк Онлайн», а затем нажать на экране «Получить логин с паролем». Необходимо получить чек из банкомата с указанными на нем логином и постоянным паролем. Они генерируются через специальное программное обеспечение бикрипт для обеспечения безопасности данных.

Пользователю останется только ввести данные с чека в специальное поле в самом сервисе при регистрации с домашнего компьютера. В дальнейшем он может хранить чек с паролем и логином в недоступном для других лиц месте. Также рекомендуется записать данные персональные сведения в отдельный блокнот и хранить его при себе.

Логин вводится для идентификации пользователя

Получение логина посредством телефона

Допускается приобретение идентификатора через телефон. На нем также должна быть установлена услуга «Мобильный банк». От пользователя потребуется написать СМС-сообщение, в тексте которого должно быть слово «пароль». Данное SMS отправляется на номер 900. Данный номер действует только для пользователей МТС, Мегафона и Билайна. Клиентами прочих мобильных операторов сообщение отправляется по номеру +7-926-200-09-00. Также в случае привязки к «Мобильному банку» еще одной карточки потребуется дополнительно ввести заключительные четыре цифры ее номера.

На нем также должна быть установлена услуга «Мобильный банк». От пользователя потребуется написать СМС-сообщение, в тексте которого должно быть слово «пароль». Данное SMS отправляется на номер 900. Данный номер действует только для пользователей МТС, Мегафона и Билайна. Клиентами прочих мобильных операторов сообщение отправляется по номеру +7-926-200-09-00. Также в случае привязки к «Мобильному банку» еще одной карточки потребуется дополнительно ввести заключительные четыре цифры ее номера.

Необходимо дождаться ответного SMS. В нем будет содержаться необходимый логин или идентификатор. Клиенты могут обращаться в call-центр по телефону +78005555550. Оператором запрашиваются некоторые персональные сведения о пользователе. Он уточняет ФИО клиента, его паспортные данные, сведения о карте. Также им запрашивается секретное слово, которое указывается при оформлении банковской карточки.

После того, как оператор проверит полученную информацию, он сообщит клиенту присвоенный идентификационный номер с паролем.

Иные варианты

У держателей карт также имеется возможность получить логин путем прямого обращения в подразделение банка. Для этого необходимо предоставить сотруднику паспорт вместе с реквизитами карточки.

Альтернативным вариантом, где взять идентификатор для возможности посещения сервиса «Сбербанк Онлайн», является сама система. При регистрации в ней пользователь сам формирует логин вместе с паролем.

Онлайн идентификация в системе включает в себя следующие этапы:

- Посещение сайта Сбербанка.

- Выбор в верхнем углу с правой стороны экрана «Сбербанк Онлайн».

- Нажатие на кнопку «Регистрация».

- Ввод информации по кредитной карте и следование иным указаниям системы.

- Подтверждение авторизации через разовый пароль, присылаемый по SMS.

В «Настройках» также можно изменить идентификатор клиента. Для этого в данном разделе потребуется нажать на «Безопасность и доступ». Новый логин должен включать в себя не больше 10 символов. Рекомендуется составлять его как из латинских букв, так и из цифр.

Рекомендуется составлять его как из латинских букв, так и из цифр.

Узнать идентификатор можно различными способами

Как восстанавливается логин

Предусмотрено три способа, как восстановить забытый идентификатор. Клиент имеет возможность запросить сведения о нем повторно. Пользователь может позвонить в контактный центр (+7-800-555-55-50) и попросить оператора напомнить ему забытый логин. Также клиенты вправе запросить сведения об идентификаторе через банковский терминал.

Получить информацию по логину может только сам владелец счета. В целях безопасности идентификатор абонента может восстанавливаться повторно только на основании предоставления пользователем оператору звонкового центра данных о его пластиковой карточке. При звонке в call-центр для восстановления логина оператор также спрашивает у клиента кодовое слово. Если логин восстанавливается клиентом через мобильный, то ему необходимо предоставить ранее используемый пароль для посещения сервиса.

Если человек забыл идентификатор и впоследствии восстановил его, то при очередном посещении системы ему необходимо вводить только обновленную информацию. При попытках ввода старого идентификатора с паролем войти в систему уже не получится.

При попытках ввода старого идентификатора с паролем войти в систему уже не получится.

Нельзя забывать про идентификатор пользователя, что это конфиденциальная и персональная информация. Она касается только клиента онлайн-сервиса и не может быть разглашена посторонним лицам. Для обеспечения безопасности необходимо раз в несколько месяцев производить замену логина вместе с паролем. Это можно делать непосредственно в самом личном кабинете онлайн-сервиса. Данные также рекомендуется сменить при замене самой пластиковой карточки. В ситуации потери или кражи необходимо немедленно заблокировать карту. При ее последующем восстановлении клиенту будет сгенерирован новый идентификатор с паролем.

Вконтакте

Google+

Как узнать логин Сбербанк онлайн если забыл: через интернет, смс, банкомат

Как узнать свой логин в Сбербанк онлайн если забыл?

Привет, друзья! Многие паникуют, когда им кажется что они утрачивают контроль в свой Сбербанк-Онлайн. На самом деле волноваться не стоит, если вы не помните свои реквизиты доступа. «Сбербанк всегда думает о нас», можно самостоятельно и без всяких проблем снова туда попасть нужно только знать, как.

На самом деле волноваться не стоит, если вы не помните свои реквизиты доступа. «Сбербанк всегда думает о нас», можно самостоятельно и без всяких проблем снова туда попасть нужно только знать, как.

В сегодняшнем кратком материале пробежимся по основным способам восстановления доступа к системе. Ничего сложного, просто читаем далее! Если логин утрачен и нигде не осталось воспоминаний о нем ,то его можно просто сменить на другой — просто и быстро. Логином от сервиса во всех случаях утраты служит банковская карта Сбербанка, а точнее ее номер.

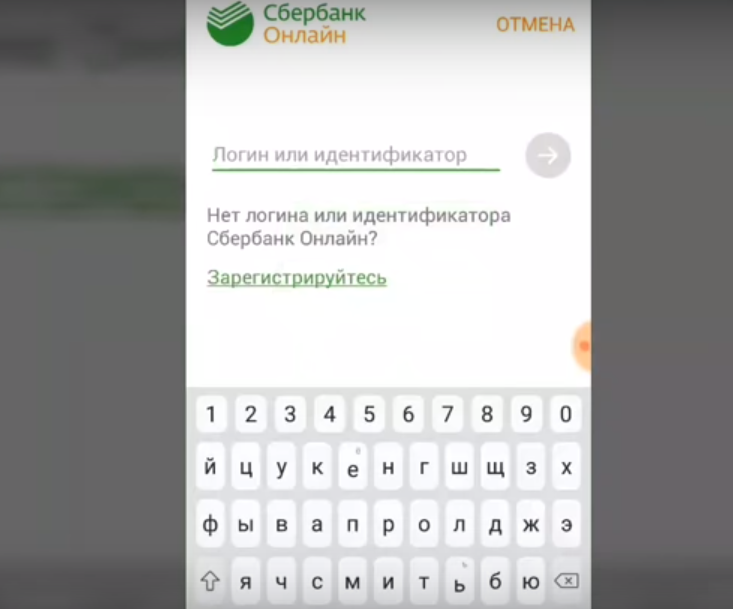

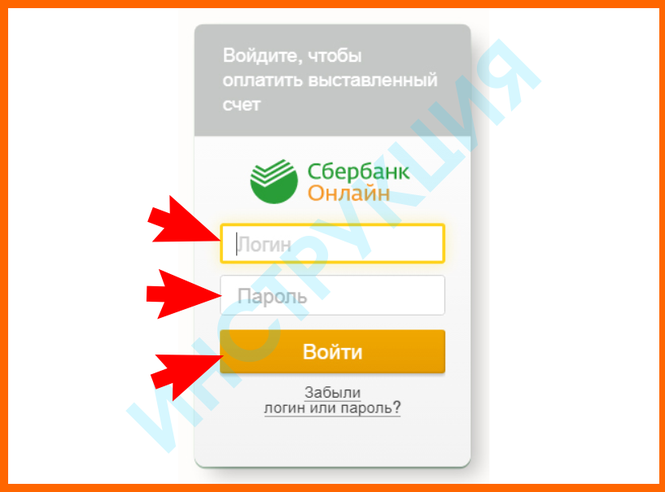

Как узнать свой логин в Сбербанк Онлайн если забыл на телефоне?

Итак друзья, напомню, что основным реквизитом для доступа в мобильное приложение от Сбербанка является ваша банковская карта, полученная в одном из его отделений. Именно она дает вам право пользования сервисом, плюс подключенная услуга «мобильный банк» к одной из карт Сбербанка.

Недавно услышал, что Сбербанк-онлайн является самым скачиваемым приложением в России (может и в мире). Под рукой у вас должен быть мобильный телефон с интернет и установленным приложением плюс номер вашей карты Сбербанка.

Под рукой у вас должен быть мобильный телефон с интернет и установленным приложением плюс номер вашей карты Сбербанка.

Можно даже удалить мобильное приложение с телефона полностью, и снова установить. Не хотите удалять -ничего страшного. Схема восстановления логина одинакова, «нажимаем сменить пользователя»…

Далее будет приглашение на вход:

После нужно ввести номер карты в соответствующие поля; если позволяет обстановка можно отсканировать карту:

Приложение потребует придумать новый логин, пароль на вход в приложение. Для удостоверения личности нужно будет подтверждать действия по СМС:

Узнаем свой логин для входа в Сбербанк онлайн на компьютере

На компьютере процедура восстановления логина и пароля схожая. Некоторые браузеры открывают вход в сбербанк через защищенный режим. Это значит, что данные логина и пароля и не запоминаются браузером и вы работаете «инкогнито». Восстановить логин тут можно только через сервис. Итак, что мы видим? Нажимаем «забыли пароль или логин»:

Итак, что мы видим? Нажимаем «забыли пароль или логин»:

Мы пытаемся восстановить логин и для удоствоерения личности нам снова понадобится наша банковская карта Сбербанка и мобильный телефон, к которому она подключена.

Далее, следуем указаниям мастера и в итоге логин будет либо восстановлен, либо поменян. Ничего сложного!

Можно ли узнать свой логин и пароль в Сбербанк онлайн через СМС если забыл?

Сбербанк не рассылает СМС с указанием логина, пароля через справочные системы (номер 900) или посредством USSD команд. Свой логин вы получите только в том случае, если прошли стандартные процедуры описанные выше, то есть стопроцентно подтвердили свою личность. И это правильно. Мало ли кто шлет мошеннические СМС, наверное многие сталкивались с этим?

В случае, если Вы оказались без телефона, интернета под рукой, можно оперативно сменить логин и пароль через любой банкомат сбербанка. В этом случае, нужна банковская карта. На чеке будут новые логины и пароли; все предыдущие станут недействительными.

В любой момент логины и пароли можно сменить на новые. Удачи Вам!

Как узнать логин и пароль от Сбербанка онлайн через телефон

Для начала рассмотрим, как клиенту присваивается логин. Получить данные для входа в систему можно:

- В офисе финансового учреждения;

- В Сбербанке Онлайн — на официальном сайте, либо в мобильном приложении;

- Через банкоматы и терминалы.

Получить пароль для входа в Сбербанк онлайн можно в банкомате:

- В главном меню потребуется выбрать «Подключить Сбербанк Онлайн и Мобильный банк»;

- Затем выберите пункт с надписью «Получить логин и пароль»;

- Банкомат предложит распечатать эти данные.

Регистрация может осуществляться и в отделении Сбербанка

. Явиться туда необходимо с пластиковой картой, паспортом и мобильным телефоном, к которому привязана карта. На операцию уходит не более 2-3 минут. В таком случае при регистрации в Сбербанке Онлайн логин, а также пароль выдадут сотрудники банка.

Если пользователь самостоятельно регистрируется в Сбербанке Онлайн на сайте

, он придумывает пароль сам. Регистрация в системе происходит следующим образом:

- Потребуется посетить сайт банка с ноутбука или компьютера;

- Справа вверху легко можно отыскать надпись «Сбербанк Онлайн»;

- Откроется страница, где обычно вводят логин и пароль;

- Чуть ниже будет надпись «Регистрация»;

- Далее потребуется ввести данные карты, номер мобильного, а также другую информацию.

Система вышлет код на номер сотового телефона. Затем вы попадете в кабинет.

Как узнать логин и пароль, если забыл?

Всего существует 4 способа, позволяющих узнать данные для входа в собственный кабинет. Если в Сбербанк Онлайн клиент забыл логин, он может:

- Восстановить данные на сайте;

- Обратиться к оператору службы поддержки, работающей в круглосуточном режиме;

- Узнать данные через банкомат, а также платежный терминал;

- Воспользоваться удобной услугой Мобильный банк, если она подключена.

Чтобы узнать свой логин от Сбербанк Онлайн, клиент должен пройти несколько шагов, следуя подсказкам системы. Кстати, помните, что восстановить таким образом забытый или утерянный пин-код карты нельзя. Это совсем другая история.

По телефону горячей линии

Для удобства клиентов служба помощи в банке работает 24 часа в сутки и без выходных. Если пользователю необходимо узнать логин Сбербанка Онлайн, необходимо набрать номер 8-800-555-55-50.

После ответа автоответчика, нужно нажать «0»

. Далее клиент связывается с оператором.

Для звонка с мобильного телефона достаточно набрать 900

. Под рукой у вас должен быть паспорт, банковская карта. Необходимо будет назвать кодовое слово. Затем подробно объясните сотруднику банка, что произошло. Утерянные данные оператор пришлет на номер мобильного телефона после того, как удостоверится в том, что с ним говорит держатель карты.

Через банкомат

Восстановление логина и пароля от Сбербанк онлайн через банкомат или терминал происходит следующим образом:

- Вставьте пластик и введите PIN;

- В меню нажмите на «Подключение Сбербанк Онлайн и Мобильный банк»;

- Затем выберите «Получить логин и пароль Сбербанк Онлайн»;

- Банкомат предлагает услугу по распечатке чека с данными.

После того, как данные будут получены, вы сможете войти с ними в личный кабинет и сменить выданный системой пароль на более удобный. Восстановление логина с помощью банкомата подходит людям, которые не могут вспомнить не только логин, но и специальное секретное слово, которое они записывали в банке при оформлении карты. Они не могут позвонить оператору и восстановить логин через него, так как сотрудник банка непременно спросит кодовое слово.

В отделении Сбербанка

Для того чтобы узнать свой логин Сбербанк Онлайн, клиент может прийти прямо в офис банка и попросить помощи у работников. В банке потребуется предъявить паспорт. Также с собой нужно иметь карточку и телефон.

На сайте банка

Получить логин можно и на сайте Сбербанка:

- Нажмите на надпись «Забыли логин или пароль»

- Выберите вариант «Восстановить логин»;

- Потребуется ввести указанный на карте 16-значный номер и следовать обозначенным системой шагам;

- На телефон придет специальный код, его требуется ввести в указанное поле;

- Система выдаст логин;

- Потребуется ввести его и указать код, который вы видите на экране, потом нажать «Продолжить»;

- Впишите пароль, отправленный в смс;

- Система предлагает ввести новый пароль, который пользователь придумает сам;

- Пароль будет изменен, появится сообщение, что его следует записать и сохранить в надежном месте.

Те же действия можно осуществить через мобильное приложение.

С помощью смс на номер 900

Клиенты, подключившие платную услугу Мобильный банк, могут отправить слово «Пароль» на короткий номер

900

, после чего им придет смс с паролем на привязанный номер.

Если у клиента больше одной карты, то в сообщении после «Пароль» он пишет последние 4 цифры номера, указанного на карте.

Речь идет о 16-значном номере на лицевой стороне пластика. После получения пароля и логина непременно запишите себе данные в блокнот, чтобы не забыть их. Блокнот необходимо хранить в недоступном месте отдельно от банковской карты.

Быстрая форма заявки

Заполни заявку сейчас и получи деньги через 30 минут

Как узнать свой логин в Сбербанк онлайн – инструкция

На сегодняшний день у клиентов Сбербанка есть возможность выполнять все необходимые банковские операции с помощью одного приложения или страницы на главном сайте. Приложение называется «Сбербанк онлайн» и обладает практичным интерфейсом. Когда пользователь регистрирует свой аккаунт в данной программе, ему необходим логин и пароль. Пароль клиент придумывает самостоятельно, а вот логин выдает банк. За каждым клиентом закреплен персональный идентификатор(логин), по которому и можно зайти в личный кабинет Сбербанк Онлайн. Здесь мы расскажем, как непосредственно узнать свой логин в приложении или восстановить его.

Приложение называется «Сбербанк онлайн» и обладает практичным интерфейсом. Когда пользователь регистрирует свой аккаунт в данной программе, ему необходим логин и пароль. Пароль клиент придумывает самостоятельно, а вот логин выдает банк. За каждым клиентом закреплен персональный идентификатор(логин), по которому и можно зайти в личный кабинет Сбербанк Онлайн. Здесь мы расскажем, как непосредственно узнать свой логин в приложении или восстановить его.

Для чего нужен логин?

С какой целью клиенты хотят узнать свой идентификатор? Все дело в том, что каждый пользователь, у которого открыт банковский счет в Сбербанке, может пользоваться банковскими услугами не выходя из дома. Достаточно иметь под рукой мобильное устройство или ноутбук, а также доступ к Интернету. Чтобы воспользоваться интернет-банкингом, понадобится войти в свой личный кабинет «Сбербанк онлайн». А для этого нужно знать логин. Перечислим все услуги, которые доступны в программе:

- Оплата всевозможных квитанций, штрафов,

- Оплата различных покупок в Интернете,

- Пополнение счета номера телефона любого оператора,

- Перевод денег на другие карты,

- Открытие доступных депозитов,

- Проверка баланса карты,

- Блокировка карты,

- Подача заявки на кредит.

Это и много другое возможно осуществить именно с «Сбербанк Онлайн».

Какими методами можно узнать свой идентификатор(логин)?

Если вы являетесь клиентом Сбербанка, то идентификатор уже есть в базе данных. Нужно всего лишь его узнать. Какими способами это сделать, читайте ниже.

Используя банкомат

Самым популярным и простым методом узнать идентификатор от личного кабинета является использование банкомата. Чтобы воспользоваться данным способом, необходимо:

- Вставить свою пластиковую карточку в банкомат,

- Набрать правильный пин-код,

- Кликнуть в Меню «Подключение Сбербанк-Онлайн»,

- Щелкнуть в этой вкладке «Получить логин и пароль»,

- Дождаться, когда устройство выдаст чек. На нем как раз и будет указан пароль и логин для входа в «Сбербанк онлайн».

По окончании операции не забудьте забрать свою пластиковую карту!

Через горячую линию

У Сбербанка имеется своя горячая линия, на которую можно звонить для разрешения своих проблемных ситуаций. Чтобы дозвониться на нее, нужно набрать следующий номер телефона:

Чтобы дозвониться на нее, нужно набрать следующий номер телефона:

8-(800)-555-55-50

Далее нужно немного подождать, пока оператор освободиться и ответит на звонок. Необходимо сообщить банковскому работнику, что вы хотите узнать свой логин и пароль. Сотрудник Колл-центра в любом случае должен узнать у вас личные данные (фамилию, имя и отчество), а также данные банковской карты и данные вашего документа, удостоверяющего личность. Также он попросит вас назвать проверочное слово. Его вы указывали, когда только оформляли счет в банке.

Когда менеджер сверит все данные и убедиться, что вы не мошенник, он назовет вам идентификатор и пароль. Перед звонком лучше приготовьте блокнот и ручку, чтобы сразу записать полученные данные.

Другие способы получения идентификатора

Существует еще два способа, используя которые можно узнать свой логин от аккаунта «Сбербанк онлайн». Расскажем о каждом подробнее:

- Если вы находитесь рядом с офисом Сбербанка, у вас есть возможность узнать логин там.

Для этого вам понадобится документ удостоверяющий личность и договор который вы заключали, когда оформляли карту. Зайдя в банк, возьмите талончик в электронном бюро по услуге «Банковские карты» и ждите своей очереди. Когда очередь дойдет до вас, узнайте у сотрудника банка все необходимые данные.

Для этого вам понадобится документ удостоверяющий личность и договор который вы заключали, когда оформляли карту. Зайдя в банк, возьмите талончик в электронном бюро по услуге «Банковские карты» и ждите своей очереди. Когда очередь дойдет до вас, узнайте у сотрудника банка все необходимые данные. - Если вы только оформляете банковскую карту, вы вправе взять свой идентификатор и пароль для входа в личный кабинет сразу. Установите приложение «Сбербанк онлайн» или зайдите на сайт по ссылке https://online.sberbank.ru/. Далее щелкните по надписи «Регистрация» и введите в пустые поля номер банковской карты и номер своего действующего телефона. На ваш номер от номера 900 придет сообщение с указанием логина и пароля, по которым и можно зайти в онлайн-банк.

Восстановление логина от «Сбербанк Онлайн»

Когда происходят непредвиденные ситуации, например вы забыли свой логин и пароль или потеряли чек с их указанием, вы можете восстановить свои данные. Это делается такими же методами, которые были использованы при получении (смотрите выше).

Важно заметить, что при восстановлении пароля и идентификатора вам присваиваются новые данные. Зайти в личный аккаунт Сбербанка по старым данным уже не получиться. Ведь они автоматически стираются и заменяются на новые.

Помните, что если вы потеряли свою пластиковую карту или она была украдена либо заблокирована, обязательно потребуется получить обновленные пароль и логин для новой карты.

Полезные советы

В наш век информационных технологий нередки случаи кражи финансовых средств с банковских карт. И чтобы не стать жертвой мошенников, нужно помнить о главных правилах безопасности:

- Никому не сообщайте свой пароль и логин от «Сбербанк онлайн»,

- Всегда проверяйте текст сообщения, поступивший от номера 900, если вам пришла информация с подтверждающим паролем.

- Если у вас имеются малейшие подозрения, что в ваш кабинет кто-то заходил, сразу же поменяйте идентификатор и пароли либо заблокируйте карту.

- Если вам позвонили якобы из банка и требуют сообщить какие-либо данные по карте, не видитесь на эту уловку и перепроверьте все, позвонив в Колл-центр.

Надеемся, наша статья пришла вам на помощь! Задавайте ваши вопросы в комментариях, а так же сообщите помогли ли вам данные инструкции.

Оценка статьи:

Загрузка…

Как узнать логин Сбербанк Онлайн если забыл, получить логин или идентификатор через телефон и банкомат

Array

(

[0] => Array

(

[currencyCode] => 156

[isoCur] => CNY

[currencyName] => Китайский юань Жэньминьби

[currencyNameEn] => Yuan Renminbi

[accessRegion] => ,1,2,3,4,5,6,7,8,9,10,11,12,13,14,15,16,17,18,19,20,21,22,23,24,25,26,27,28,29,30,31,32,33,34,35,36,37,38,39,40,41,42,43,44,45,46,47,48,49,50,51,52,53,54,55,56,57,58,59,60,61,62,63,64,65,66,67,68,69,70,71,72,73,74,75,76,77,78,79,83,86,87,89,

)

[1] => Array

(

[currencyCode] => 985

[isoCur] => PLN

[currencyName] => Польский злотый

[currencyNameEn] => Zloty

[accessRegion] => ,1,2,3,4,5,6,7,8,9,10,11,12,13,14,15,16,17,18,19,20,21,22,23,24,25,26,27,28,29,30,31,32,33,34,35,36,37,38,39,40,41,42,43,44,45,46,47,48,49,50,51,52,53,54,55,56,57,58,59,60,61,62,63,64,65,66,67,68,69,70,71,72,73,74,75,76,77,78,79,83,86,87,89,

)

[2] => Array

(

[currencyCode] => 208

[isoCur] => DKK

[currencyName] => Датская крона

[currencyNameEn] => Danish Krone

[accessRegion] => ,1,2,3,4,5,6,7,8,9,10,11,12,13,14,15,16,17,18,19,20,21,22,23,24,25,26,27,28,29,30,31,32,33,34,35,36,37,38,39,40,41,42,43,44,45,46,47,48,49,50,51,52,53,54,55,56,57,58,59,60,61,62,63,64,65,66,67,68,69,70,71,72,73,74,75,76,77,78,79,83,86,87,89,

)

[3] => Array

(

[currencyCode] => 933

[isoCur] => BYN

[currencyName] => Белорусский рубль

[currencyNameEn] => Belarusian ruble

[accessRegion] => ,1,2,3,4,5,6,7,8,9,10,11,12,13,14,15,16,17,18,19,20,21,22,23,24,25,26,27,28,29,30,31,32,33,34,35,36,37,38,39,40,41,42,43,44,45,46,47,48,49,50,51,52,53,54,55,56,57,58,59,60,61,62,63,64,65,66,67,68,69,70,71,72,73,74,75,76,77,78,79,83,86,87,89,

)

[4] => Array

(

[currencyCode] => 124

[isoCur] => CAD

[currencyName] => Канадский доллар

[currencyNameEn] => Canadian Dollar

[accessRegion] => ,1,2,3,4,5,6,7,8,9,10,11,12,13,14,15,16,17,18,19,20,21,22,23,24,25,26,27,28,29,30,31,32,33,34,35,36,37,38,39,40,41,42,43,44,45,46,47,48,49,50,51,52,53,54,55,56,57,58,59,60,61,62,63,64,65,66,67,68,69,70,71,72,73,74,75,76,77,78,79,83,86,87,89,

)

[5] => Array

(

[currencyCode] => 756

[isoCur] => CHF

[currencyName] => Швейцарский франк

[currencyNameEn] => Swiss Franc

[accessRegion] => ,1,2,3,4,5,6,7,8,9,10,11,12,13,14,15,16,17,18,19,20,21,22,23,24,25,26,27,28,29,30,31,32,33,34,35,36,37,38,39,40,41,42,43,44,45,46,47,48,49,50,51,52,53,54,55,56,57,58,59,60,61,62,63,64,65,66,67,68,69,70,71,72,73,74,75,76,77,78,79,83,86,87,89,

)

[6] => Array

(

[currencyCode] => 203

[isoCur] => CZK

[currencyName] => Чешская крона

[currencyNameEn] => Czech Koruna

[accessRegion] => ,1,2,3,4,5,6,7,8,9,10,11,12,13,14,15,16,17,18,19,20,21,22,23,24,25,26,27,28,29,30,31,32,33,34,35,36,37,38,39,40,41,42,43,44,45,46,47,48,49,50,51,52,53,54,55,56,57,58,59,60,61,62,63,64,65,66,67,68,69,70,71,72,73,74,75,76,77,78,79,83,86,87,89,

)

[7] => Array

(

[currencyCode] => 978

[isoCur] => EUR

[currencyName] => Евро

[currencyNameEn] => Euro

[accessRegion] => ,1,2,3,4,5,6,7,8,9,10,11,12,13,14,15,16,17,18,19,20,21,22,23,24,25,26,27,28,29,30,31,32,33,34,35,36,37,38,39,40,41,42,43,44,45,46,47,48,49,50,51,52,53,54,55,56,57,58,59,60,61,62,63,64,65,66,67,68,69,70,71,72,73,74,75,76,77,78,79,83,86,87,89,

)

[8] => Array

(

[currencyCode] => 826

[isoCur] => GBP

[currencyName] => Фунт стерлингов Соединенного Королевства

[currencyNameEn] => Pound Sterling

[accessRegion] => ,1,2,3,4,5,6,7,8,9,10,11,12,13,14,15,16,17,18,19,20,21,22,23,24,25,26,27,28,29,30,31,32,33,34,35,36,37,38,39,40,41,42,43,44,45,46,47,48,49,50,51,52,53,54,55,56,57,58,59,60,61,62,63,64,65,66,67,68,69,70,71,72,73,74,75,76,77,78,79,83,86,87,89,

)

[9] => Array

(

[currencyCode] => 392

[isoCur] => JPY

[currencyName] => Японская иена

[currencyNameEn] => Yen

[accessRegion] => ,1,2,3,4,5,6,7,8,9,10,11,12,13,14,15,16,17,18,19,20,21,22,23,24,25,26,27,28,29,30,31,32,33,34,35,36,37,38,39,40,41,42,43,44,45,46,47,48,49,50,51,52,53,54,55,56,57,58,59,60,61,62,63,64,65,66,67,68,69,70,71,72,73,74,75,76,77,78,79,83,86,87,89,

)

[10] => Array

(

[currencyCode] => 398

[isoCur] => KZT

[currencyName] => Казахский тенге

[currencyNameEn] => Tenge

[accessRegion] => ,1,2,3,4,5,6,7,8,9,10,11,12,13,14,15,16,17,18,19,20,21,22,23,24,25,26,27,28,29,30,31,32,33,34,35,36,37,38,39,40,41,42,43,44,45,46,47,48,49,50,51,52,53,54,55,56,57,58,59,60,61,62,63,64,65,66,67,68,69,70,71,72,73,74,75,76,77,78,79,83,86,87,89,

)

[11] => Array

(

[currencyCode] => 578

[isoCur] => NOK

[currencyName] => Норвежская крона

[currencyNameEn] => Norwegian Krone

[accessRegion] => ,1,2,3,4,5,6,7,8,9,10,11,12,13,14,15,16,17,18,19,20,21,22,23,24,25,26,27,28,29,30,31,32,33,34,35,36,37,38,39,40,41,42,43,44,45,46,47,48,49,50,51,52,53,54,55,56,57,58,59,60,61,62,63,64,65,66,67,68,69,70,71,72,73,74,75,76,77,78,79,83,86,87,89,

)

[12] => Array

(

[currencyCode] => 752

[isoCur] => SEK

[currencyName] => Шведская крона

[currencyNameEn] => Swedish Krona

[accessRegion] => ,1,2,3,4,5,6,7,8,9,10,11,12,13,14,15,16,17,18,19,20,21,22,23,24,25,26,27,28,29,30,31,32,33,34,35,36,37,38,39,40,41,42,43,44,45,46,47,48,49,50,51,52,53,54,55,56,57,58,59,60,61,62,63,64,65,66,67,68,69,70,71,72,73,74,75,76,77,78,79,83,86,87,89,

)

[13] => Array

(

[currencyCode] => 702

[isoCur] => SGD

[currencyName] => Сингапурский доллар

[currencyNameEn] => Singapore Dollar

[accessRegion] => ,1,2,3,4,5,6,7,8,9,10,11,12,13,14,15,16,17,18,19,20,21,22,23,24,25,26,27,28,29,30,31,32,33,34,35,36,37,38,39,40,41,42,43,44,45,46,47,48,49,50,51,52,53,54,55,56,57,58,59,60,61,62,63,64,65,66,67,68,69,70,71,72,73,74,75,76,77,78,79,83,86,87,89,

)

[14] => Array

(

[currencyCode] => 840

[isoCur] => USD

[currencyName] => Доллар США

[currencyNameEn] => US Dollar

[accessRegion] => ,1,2,3,4,5,6,7,8,9,10,11,12,13,14,15,16,17,18,19,20,21,22,23,24,25,26,27,28,29,30,31,32,33,34,35,36,37,38,39,40,41,42,43,44,45,46,47,48,49,50,51,52,53,54,55,56,57,58,59,60,61,62,63,64,65,66,67,68,69,70,71,72,73,74,75,76,77,78,79,83,86,87,89,

)

)

C Ключевые слова и идентификаторы

Набор символов

Набор символов — это набор алфавитов, букв и некоторых специальных символов, которые допустимы в языке C.

алфавитов

Прописные буквы: A B C ................................... X Y Z Строчные: a b c ...................................... x y z

C принимает как строчные, так и прописные буквы в качестве переменных и функций.

цифр

0 1 2 3 4 5 6 7 8 9

Специальные символы

| , | < | > | . | ! | * | / | | |

| – | \ | ~ | + |

Пробелы Символы

Пустое пространство, новая строка, горизонтальная табуляция, возврат каретки и подача страницы.

C Ключевые слова

Ключевые слова — это заранее определенные зарезервированные слова, используемые в программировании, которые имеют особое значение для компилятора. Ключевые слова являются частью синтаксиса и не могут использоваться в качестве идентификатора.Например:

Ключевые слова являются частью синтаксиса и не могут использоваться в качестве идентификатора.Например:

int money; Здесь int — ключевое слово, указывающее, что money — это переменная типа int (целое число).

Так как C чувствителен к регистру, все ключевые слова должны быть написаны в нижнем регистре. Вот список всех ключевых слов, разрешенных в ANSI C.

авто | двойной | внутренний | структура |

перерыв | еще | длинный | переключатель |

корпус | перечисление | регистр | typedef |

знак | внешний | возврат | штуцер |

продолжить | для | подписанный | пусто |

до | если | статический | а |

по умолчанию | перейти | размер | летучие |

конст. | поплавок | короткий | без знака |

Все эти ключевые слова, их синтаксис и применение будут обсуждаться в соответствующих разделах.Однако, если вы хотите получить краткий обзор этих ключевых слов, не углубляясь в них, посетите Список всех ключевых слов в программировании на C.

C Идентификаторы

Идентификатор относится к имени, присвоенному таким объектам, как переменные, функции, структуры и т. Д.

Идентификаторы должны быть уникальными. Они созданы, чтобы дать объекту уникальное имя, чтобы идентифицировать его во время выполнения программы. Например:

int money;

двойной счетBalance; Здесь деньги и accountBalance — идентификаторы.

Также помните, что имена идентификаторов должны отличаться от ключевых слов. Вы не можете использовать int в качестве идентификатора, потому что int является ключевым словом.

Правила именования идентификаторов

- Действительный идентификатор может содержать буквы (как прописные, так и строчные), цифры и символы подчеркивания.

- Первая буква идентификатора должна быть буквой или знаком подчеркивания.

- Вы не можете использовать такие ключевые слова, как

int,,и т. Д.как идентификаторы. - Нет правила относительно длины идентификатора. Однако в некоторых компиляторах могут возникнуть проблемы, если длина идентификатора превышает 31 символ.

Вы можете выбрать любое имя в качестве идентификатора, если вы будете следовать приведенному выше правилу, однако дайте значимые имена идентификаторам, которые имеют смысл.

Идентификаторы безопасности (Windows 10) — Microsoft 365 Security

- date»> 19.04.2017

- 29 минут на чтение

В этой статье

Относится к

- Окна 10

- Windows Server 2016

В этом разделе для ИТ-специалистов описаны идентификаторы безопасности и их работа с учетными записями и группами в операционной системе Windows.

Что такое идентификаторы безопасности?

Идентификатор безопасности (SID) используется для уникальной идентификации участника безопасности или группы безопасности. Участники безопасности могут представлять любую сущность, которая может быть аутентифицирована операционной системой, например учетную запись пользователя, учетную запись компьютера, или поток или процесс, который выполняется в контексте безопасности учетной записи пользователя или компьютера.

Каждая учетная запись, группа или процесс, выполняемый в контексте безопасности учетной записи, имеет уникальный идентификатор безопасности, который выдается центром, например контроллером домена Windows. Он хранится в базе данных безопасности. Система генерирует SID, который идентифицирует конкретную учетную запись или группу во время создания учетной записи или группы. Когда SID использовался в качестве уникального идентификатора для пользователя или группы, он никогда не может быть использован снова для идентификации другого пользователя или группы.

Он хранится в базе данных безопасности. Система генерирует SID, который идентифицирует конкретную учетную запись или группу во время создания учетной записи или группы. Когда SID использовался в качестве уникального идентификатора для пользователя или группы, он никогда не может быть использован снова для идентификации другого пользователя или группы.

Каждый раз, когда пользователь входит в систему, система создает маркер доступа для этого пользователя. Маркер доступа содержит SID пользователя, права пользователя и SID для всех групп, к которым принадлежит пользователь. Этот токен обеспечивает контекст безопасности для любых действий, которые пользователь выполняет на этом компьютере.

В дополнение к уникально созданным, зависящим от домена SID, которые назначаются конкретным пользователям и группам, существуют хорошо известные SID, которые идентифицируют общие группы и общих пользователей. Например, идентификаторы безопасности «Все» и «Мир» идентифицируют группу, в которую входят все пользователи. Хорошо известные идентификаторы безопасности имеют значения, которые остаются постоянными во всех операционных системах.

Хорошо известные идентификаторы безопасности имеют значения, которые остаются постоянными во всех операционных системах.

SID

— это фундаментальный строительный блок модели безопасности Windows. Они работают с конкретными компонентами технологий авторизации и контроля доступа в инфраструктуре безопасности операционных систем Windows Server.Это помогает защитить доступ к сетевым ресурсам и обеспечивает более безопасную вычислительную среду.

Содержимое этого раздела применимо к компьютерам, на которых установлены поддерживаемые версии операционной системы Windows, указанные в списке Применимо к в начале этого раздела.

Как работают идентификаторы безопасности

Пользователи обращаются к учетным записям, используя имя учетной записи, но внутренняя операционная система обращается к учетным записям и процессам, которые выполняются в контексте безопасности учетной записи, с использованием их идентификаторов безопасности (SID).Для учетных записей домена SID участника безопасности создается путем объединения SID домена с относительным идентификатором (RID) для учетной записи. Идентификаторы безопасности уникальны в пределах своей области действия (доменной или локальной) и никогда не используются повторно.

Идентификаторы безопасности уникальны в пределах своей области действия (доменной или локальной) и никогда не используются повторно.

Операционная система генерирует SID, который идентифицирует конкретную учетную запись или группу во время создания учетной записи или группы. SID для локальной учетной записи или группы создается локальным администратором безопасности (LSA) на компьютере и хранится вместе с другой информацией учетной записи в безопасной области реестра.SID для учетной записи или группы домена создается органом безопасности домена и сохраняется как атрибут объекта «Пользователь» или «Группа» в доменных службах Active Directory.

Для каждой локальной учетной записи и группы идентификатор безопасности уникален для компьютера, на котором он был создан. Никакие две учетные записи или группы на компьютере никогда не используют один и тот же SID. Точно так же для каждой учетной записи и группы домена SID уникален в пределах предприятия. Это означает, что SID для учетной записи или группы, созданной в одном домене, никогда не будет соответствовать SID для учетной записи или группы, созданной в любом другом домене на предприятии.

SID всегда остаются уникальными. Органы безопасности никогда не выдают один и тот же SID дважды и никогда не используют SID для удаленных учетных записей. Например, если пользователь с учетной записью в домене Windows покидает свою работу, администратор удаляет ее учетную запись Active Directory, включая SID, который идентифицирует учетную запись. Если позже она вернется на другую работу в той же компании, администратор создаст новую учетную запись, а операционная система Windows Server создаст новый SID. Новый SID не совпадает со старым; Таким образом, ни один доступ пользователя из ее старой учетной записи не переносится на новую учетную запись.Две ее учетные записи представляют собой двух совершенно разных участников безопасности.

Архитектура идентификатора безопасности

Идентификатор безопасности — это структура данных в двоичном формате, которая содержит переменное количество значений. Первые значения в структуре содержат информацию о структуре SID. Остальные значения расположены в иерархии (аналогично телефонному номеру), и они идентифицируют орган, выдающий SID (например, «NT Authority»), домен, выдающий SID, и конкретного участника или группу безопасности. На следующем изображении показана структура SID.

На следующем изображении показана структура SID.

Отдельные значения SID описаны в следующей таблице.

| Комментарий | Описание |

|---|---|

| Редакция | Указывает версию структуры SID, которая используется в конкретном SID. |

| Идентификационный центр | Определяет наивысший уровень полномочий, которые могут выдавать SID для определенного типа участника безопасности.Например, значение авторитетного идентификатора в SID для группы «Все» равно 1 (Мировой авторитет). Значение авторизации идентификатора в SID для конкретной учетной записи или группы Windows Server — 5 (NT Authority). |

| Подведомственные органы | > Содержит наиболее важную информацию в идентификаторе безопасности, который содержится в серии из одного или нескольких значений субавторитета. Все значения до последнего значения в серии, но не включая его, в совокупности идентифицируют домен на предприятии. Эта часть серии называется идентификатором домена. Последнее значение в серии, называемое относительным идентификатором (RID), идентифицирует конкретную учетную запись или группу относительно домена. Эта часть серии называется идентификатором домена. Последнее значение в серии, называемое относительным идентификатором (RID), идентифицирует конкретную учетную запись или группу относительно домена. |

Компоненты SID легче визуализировать, если SID преобразованы из двоичного в строковый формат с использованием стандартной записи:

S-R-X-Y1-Y2-Yn-1-Yn

В этой нотации компоненты SID представлены, как показано в следующей таблице.

| Комментарий | Описание |

|---|---|

| S | Указывает, что строка является SID |

| R | Указывает уровень ревизии |

| х | Указывает значение авторитетного идентификатора |

| Y | Представляет серию значений подчиненных полномочий, где n — количество значений |

Самая важная информация SID содержится в серии значений подчиненных полномочий. Первая часть ряда (-Y1-Y2-Y n -1) — это идентификатор домена. Этот элемент SID становится важным на предприятии с несколькими доменами, потому что идентификатор домена отличает идентификаторы безопасности, выдаваемые одним доменом, от идентификаторов безопасности, которые выдаются всеми другими доменами на предприятии. На предприятии нет двух доменов с одним и тем же идентификатором домена.

Первая часть ряда (-Y1-Y2-Y n -1) — это идентификатор домена. Этот элемент SID становится важным на предприятии с несколькими доменами, потому что идентификатор домена отличает идентификаторы безопасности, выдаваемые одним доменом, от идентификаторов безопасности, которые выдаются всеми другими доменами на предприятии. На предприятии нет двух доменов с одним и тем же идентификатором домена.

Последний элемент в серии значений субавторитета (-Y n ) является относительным идентификатором. Он отличает одну учетную запись или группу от всех других учетных записей и групп в домене.Никакие две учетные записи или группы в любом домене не имеют одного и того же относительного идентификатора.

Например, SID для встроенной группы администраторов представлен в стандартизованной нотации SID в виде следующей строки:

С-1-5-32-544

Этот SID состоит из четырех компонентов:

Уровень ревизии (1)

Значение центра идентификации (5, полномочия NT)

Идентификатор домена (32, встроенный)

Относительный идентификатор (544, администраторы)

SID для встроенных учетных записей и групп всегда имеют одно и то же значение идентификатора домена: 32. Это значение определяет домен Builtin , который существует на каждом компьютере, на котором установлена версия операционной системы Windows Server. Нет необходимости отличать встроенные учетные записи и группы одного компьютера от встроенных учетных записей и групп другого компьютера, поскольку они являются локальными по своему охвату. Они являются локальными для одного компьютера или, в случае контроллеров домена для сетевого домена, они являются локальными для нескольких компьютеров, действующих как один.

Это значение определяет домен Builtin , который существует на каждом компьютере, на котором установлена версия операционной системы Windows Server. Нет необходимости отличать встроенные учетные записи и группы одного компьютера от встроенных учетных записей и групп другого компьютера, поскольку они являются локальными по своему охвату. Они являются локальными для одного компьютера или, в случае контроллеров домена для сетевого домена, они являются локальными для нескольких компьютеров, действующих как один.

Встроенные учетные записи и группы необходимо отличать друг от друга в рамках домена Builtin .Следовательно, SID для каждой учетной записи и группы имеет уникальный относительный идентификатор. Значение относительного идентификатора 544 уникально для встроенной группы администраторов. Никакая другая учетная запись или группа в домене Builtin не имеет SID с конечным значением 544.

В другом примере рассмотрим SID для глобальной группы «Администраторы домена». Каждый домен на предприятии имеет группу администраторов домена, и SID для каждой группы отличается. В следующем примере представлен SID для группы администраторов домена в компании Contoso, Ltd.домен (Contoso \ Domain Admins):

Каждый домен на предприятии имеет группу администраторов домена, и SID для каждой группы отличается. В следующем примере представлен SID для группы администраторов домена в компании Contoso, Ltd.домен (Contoso \ Domain Admins):

С-1-5-21-1004336348-1177238915-682003330-512

Идентификатор безопасности для Contoso \ Domain Admins:

Уровень ревизии (1)

Центр идентификации (5, NT Authority)

Идентификатор домена (21-1004336348-1177238915-682003330, Contoso)

Относительный идентификатор (512, администраторы домена)

SID для Contoso \ Domain Admins отличается от SID для других групп администраторов домена на том же предприятии своим идентификатором домена: 21-1004336348-1177238915-682003330.Ни один другой домен на предприятии не использует это значение в качестве идентификатора домена. Идентификатор безопасности для Contoso \ Domain Admins отличается от идентификаторов безопасности для других учетных записей и групп, созданных в домене Contoso, своим относительным идентификатором 512. Никакая другая учетная запись или группа в домене не имеет SID с окончательным значением 512.

Никакая другая учетная запись или группа в домене не имеет SID с окончательным значением 512.

Присвоение относительного идентификатора

Когда учетные записи и группы хранятся в базе данных учетных записей, управляемой локальным диспетчером учетных записей безопасности (SAM), для системы довольно легко сгенерировать уникальный относительный идентификатор для каждой учетной записи и в группе, которую она создает на подставке. — один компьютер.SAM на автономном компьютере может отслеживать относительные значения идентификаторов, которые он использовал ранее, и гарантировать, что они никогда не будут использоваться снова.

Однако в сетевом домене создание уникальных относительных идентификаторов является более сложным процессом. В сетевых доменах Windows Server может быть несколько контроллеров домена. Каждый контроллер домена хранит информацию об учетной записи Active Directory. Это означает, что в сетевом домене существует столько копий базы данных учетных записей, сколько контроллеров домена. В дополнение к этому каждая копия базы данных учетной записи является главной копией. Новые учетные записи и группы можно создавать на любом контроллере домена. Изменения, внесенные в Active Directory на одном контроллере домена, реплицируются на все остальные контроллеры домена в домене. Процесс репликации изменений в одной главной копии базы данных учетной записи на все другие главные копии называется операцией с несколькими мастерами.

В дополнение к этому каждая копия базы данных учетной записи является главной копией. Новые учетные записи и группы можно создавать на любом контроллере домена. Изменения, внесенные в Active Directory на одном контроллере домена, реплицируются на все остальные контроллеры домена в домене. Процесс репликации изменений в одной главной копии базы данных учетной записи на все другие главные копии называется операцией с несколькими мастерами.

Процесс создания уникальных относительных идентификаторов — это операция одного ведущего.Одному контроллеру домена назначается роль хозяина относительных идентификаторов (RID), и он выделяет последовательность относительных идентификаторов каждому контроллеру домена в домене. Когда новая учетная запись домена или группа создается в реплике Active Directory одного контроллера домена, ей назначается SID. Относительный идентификатор для нового SID берется из распределения относительных идентификаторов контроллером домена. Когда запас относительных идентификаторов начинает иссякать, контроллер домена запрашивает другой блок у хозяина RID.

Каждый контроллер домена использует каждое значение в блоке относительных идентификаторов только один раз. Мастер RID выделяет каждый блок значений относительных идентификаторов только один раз. Этот процесс гарантирует, что каждая учетная запись и группа, созданная в домене, имеет уникальный относительный идентификатор.

Идентификаторы безопасности и глобальные уникальные идентификаторы

Когда создается новая учетная запись пользователя или группы домена, Active Directory сохраняет SID учетной записи в свойстве ObjectSID объекта «Пользователь» или «Группа».Он также присваивает новому объекту глобальный уникальный идентификатор (GUID), который представляет собой 128-битное значение, уникальное не только для предприятия, но и для всего мира. Идентификаторы GUID назначаются каждому объекту, созданному Active Directory, а не только объектам пользователей и групп. GUID каждого объекта хранится в его свойстве ObjectGUID .

Active Directory использует внутренние идентификаторы GUID для идентификации объектов. Например, GUID — это одно из свойств объекта, которое публикуется в глобальном каталоге.Поиск в глобальном каталоге GUID объекта User дает результаты, если у пользователя есть учетная запись где-то на предприятии. Фактически, поиск любого объекта по ObjectGUID может быть наиболее надежным способом найти объект, который вы хотите найти. Значения других свойств объекта могут изменяться, но свойство ObjectGUID никогда не изменяется. Когда объекту назначается GUID, он сохраняет это значение на всю жизнь.

Если пользователь переходит из одного домена в другой, он получает новый SID.SID для объекта группы не меняется, поскольку группы остаются в домене, в котором они были созданы. Однако, если люди переезжают, их счета могут перемещаться вместе с ними. Если сотрудник переезжает из Северной Америки в Европу, но остается в той же компании, администратор предприятия может переместить объект User сотрудника, например, из Contoso \ NoAm в Contoso \ Europe. Если это сделает администратор, объекту «Пользователь» для учетной записи потребуется новый SID. Часть идентификатора домена SID, выдаваемая в NoAm, уникальна для NoAm; поэтому SID для учетной записи пользователя в Европе имеет другой идентификатор домена.Часть относительного идентификатора SID уникальна по отношению к домену; поэтому, если домен изменяется, относительный идентификатор также изменяется.

Когда объект «Пользователь» перемещается из одного домена в другой, для учетной записи пользователя должен быть сгенерирован новый SID и сохранен в свойстве ObjectSID . Перед тем, как новое значение будет записано в свойство, предыдущее значение копируется в другое свойство объекта «Пользователь», SIDHistory . Это свойство может содержать несколько значений. Каждый раз, когда объект User перемещается в другой домен, новый SID генерируется и сохраняется в свойстве ObjectSID , а другое значение добавляется к списку старых SID в SIDHistory .Когда пользователь входит в систему и успешно проходит проверку подлинности, служба проверки подлинности домена запрашивает в Active Directory все идентификаторы безопасности, связанные с пользователем, включая текущий идентификатор безопасности пользователя, старые идентификаторы безопасности пользователя и идентификаторы безопасности для групп пользователей. Все эти идентификаторы безопасности возвращаются клиенту аутентификации и включаются в токен доступа пользователя. Когда пользователь пытается получить доступ к ресурсу, любой из идентификаторов безопасности в маркере доступа (включая один из идентификаторов безопасности в SIDHistory ) может разрешить или запретить доступ пользователя.

Если вы разрешаете или запрещаете пользователям доступ к ресурсу в зависимости от их работы, вы должны разрешить или запретить доступ группе, а не отдельному лицу. Таким образом, когда пользователи меняют работу или переходят в другие отделы, вы можете легко настроить их доступ, удалив их из определенных групп и добавив в другие.

Однако, если вы разрешаете или запрещаете доступ отдельному пользователю к ресурсам, вы, вероятно, хотите, чтобы доступ этого пользователя оставался неизменным независимо от того, сколько раз изменяется домен учетной записи пользователя.Свойство SIDHistory делает это возможным. Когда пользователь меняет домен, нет необходимости изменять список управления доступом (ACL) для любого ресурса. Если ACL имеет старый SID пользователя, но не новый, старый SID все еще присутствует в токене доступа пользователя. Он указан среди идентификаторов безопасности для групп пользователей, и пользователю предоставляется или запрещается доступ на основе старого идентификатора безопасности.

Общеизвестные идентификаторы безопасности

Значения определенных SID постоянны во всех системах. Они создаются при установке операционной системы или домена.Их называют хорошо известными идентификаторами безопасности, поскольку они идентифицируют общих пользователей или общие группы.

Существуют универсальные хорошо известные идентификаторы безопасности, которые имеют значение во всех защищенных системах, использующих эту модель безопасности, включая операционные системы, отличные от Windows. Кроме того, есть хорошо известные идентификаторы безопасности, имеющие значение только в операционных системах Windows.

В следующей таблице перечислены универсальные известные идентификаторы безопасности.

| Значение | Универсальный известный SID | Идентифицирует |

|---|---|---|

| С-1-0-0 | Нулевой SID | Группа без участников.Это часто используется, когда значение SID неизвестно. |

| С-1-1-0 | Мир | Группа, в которую входят все пользователи. |

| С-1-2-0 | Местный | Пользователи, которые входят в терминалы, которые локально (физически) подключены к системе. |

| С-1-2-1 | Вход в консоль | Группа, в которую входят пользователи, вошедшие в физическую консоль. |

| С-1-3-0 | Идентификатор владельца-создателя | Идентификатор безопасности, который должен быть заменен идентификатором безопасности пользователя, создавшего новый объект.Этот SID используется в наследуемых ACE. |

| С-1-3-1 | Идентификатор группы создателей | Идентификатор безопасности, который должен быть заменен идентификатором безопасности основной группы пользователя, создавшего новый объект. Используйте этот SID в наследуемых ACE. |

| С-1-3-2 | Сервер-владелец-создатель | |

| С-1-3-3 | Сервер группы создателей | |

| С-1-3-4 | Права владельца | Группа, представляющая текущего владельца объекта.Когда ACE, несущий этот SID, применяется к объекту, система игнорирует неявные разрешения READ_CONTROL и WRITE_DAC для владельца объекта. |

| С-1-4 | Неуникальный орган | Идентификатор безопасности, представляющий центр идентификации. |

| С-1-5 | NT Власть | Идентификатор безопасности, представляющий центр идентификации. |

| С-1-5-80-0 | Все услуги | Группа, в которую входят все сервисные процессы, настроенные в системе.Членство контролируется операционной системой. |

В следующей таблице перечислены предопределенные авторитетные константы идентификаторов. Первые четыре значения используются с универсальными хорошо известными идентификаторами безопасности, а последнее значение используется с хорошо известными идентификаторами безопасности в операционных системах Windows, указанными в списке Применимо к .

| Удостоверение личности | Значение | Префикс строки SID |

|---|---|---|

| SECURITY_NULL_SID_AUTHORITY | 0 | С-1-0 |

| SECURITY_WORLD_SID_AUTHORITY | 1 | С-1-1 |

| SECURITY_LOCAL_SID_AUTHORITY | 2 | С-1-2 |

| SECURITY_CREATOR_SID_AUTHORITY | 3 | С-1-3 |

Следующие значения RID используются с универсальными хорошо известными SID.В столбце «Полномочия идентификатора» отображается префикс авторитетного идентификатора, с которым можно объединить RID для создания универсального хорошо известного идентификатора безопасности.

| Центр относительной идентификации | Значение | Центр идентификации |

|---|---|---|

| SECURITY_NULL_RID | 0 | С-1-0 |

| SECURITY_WORLD_RID | 0 | С-1-1 |

| SECURITY_LOCAL_RID | 0 | С-1-2 |

| SECURITY_CREATOR_OWNER_RID | 0 | С-1-3 |

| SECURITY_CREATOR_GROUP_RID | 1 | С-1-3 |

Предопределенный центр идентификации SECURITY_NT_AUTHORITY (S-1-5) создает идентификаторы безопасности, которые не являются универсальными и имеют смысл только в установках операционных систем Windows, указанных в списке Применимо к в начале этого раздела.В следующей таблице перечислены известные идентификаторы безопасности.

| SID | Отображаемое имя | Описание |

|---|---|---|

| С-1-5-1 | Набор номера | Группа, в которую входят все пользователи, вошедшие в систему посредством коммутируемого соединения. |

| С-1-5-113 | Локальный счет | Этот SID можно использовать при ограничении входа в сеть локальными учетными записями вместо «администратора» или аналогичного.Этот SID может эффективно блокировать вход в сеть для локальных пользователей и групп по типу учетной записи, независимо от того, как они фактически называются. |

| С-1-5-114 | Локальная учетная запись и член группы администраторов | Этот SID можно использовать при ограничении входа в сеть локальными учетными записями вместо «администратора» или аналогичного. Этот SID может эффективно блокировать вход в сеть для локальных пользователей и групп по типу учетной записи, независимо от того, как они на самом деле названы. |

| С-1-5-2 | Сеть | Группа, в которую входят все пользователи, вошедшие в систему через сетевое соединение. Маркеры доступа для интерактивных пользователей не содержат SID сети. |

| С-1-5-3 | Партия | Группа, в которую входят все пользователи, вошедшие в систему с помощью средства пакетной очереди, например задания планировщика задач. |

| С-1-5-4 | Интерактивный | Группа, в которую входят все пользователи, которые входят в систему в интерактивном режиме.Пользователь может начать сеанс интерактивного входа в систему, войдя в систему непосредственно с клавиатуры, открыв подключение к службам удаленных рабочих столов с удаленного компьютера или используя удаленную оболочку, такую как Telnet. В каждом случае токен доступа пользователя содержит интерактивный SID. Если пользователь входит в систему с помощью подключения к службам удаленных рабочих столов, маркер доступа пользователя также содержит SID удаленного интерактивного входа. |

| S-1-5-5- X — Y | Сеанс входа в систему | Значения X и Y для этих SID однозначно определяют конкретный сеанс входа в систему. |

| С-1-5-6 | Сервис | Группа, в которую входят все участники безопасности, вошедшие в систему как служба. |

| С-1-5-7 | Анонимный вход | Пользователь, который подключился к компьютеру без указания имени пользователя и пароля. Удостоверение анонимного входа в систему отличается от удостоверения, которое используется службами IIS для анонимного доступа в Интернет. IIS использует реальную учетную запись — по умолчанию IUSR_ ComputerName — для анонимного доступа к ресурсам на веб-сайте.Строго говоря, такой доступ не является анонимным, поскольку субъект безопасности известен, хотя учетную запись используют неопознанные люди. IUSR_ ComputerName (или как там вы называете учетную запись) имеет пароль, и IIS входит в учетную запись при запуске службы. В результате «анонимный» пользователь IIS является членом прошедших проверку пользователей, а анонимный вход — нет. |

| С-1-5-8 | Прокси | В настоящее время не применяется: этот SID не используется. |

| С-1-5-9 | Контроллеры домена предприятия | Группа, в которую входят все контроллеры домена в лесу доменов. |

| С-1-5-10 | Самостоятельная | Заполнитель в ACE для объекта пользователя, группы или компьютера в Active Directory. Когда вы предоставляете разрешения для себя, вы предоставляете их участнику безопасности, который представлен объектом. Во время проверки доступа операционная система заменяет SID для Self на SID для участника безопасности, представленного объектом. |

| С-1-5-11 | Прошедших аутентификацию пользователей | Группа, в которую входят все пользователи и компьютеры, удостоверения которых прошли проверку подлинности.Аутентифицированные пользователи не включают гостя, даже если у гостевой учетной записи есть пароль. В эту группу входят участники безопасности, прошедшие проверку подлинности, из любого доверенного домена, а не только из текущего домена. |

| С-1-5-12 | Ограниченный код | Идентификатор, который используется процессом, работающим в ограниченном контексте безопасности. В операционных системах Windows и Windows Server политика ограниченного использования программ может назначать коду один из трех уровней безопасности: неограниченный, ограниченный или запрещенный.Когда код выполняется на ограниченном уровне безопасности, ограниченный SID добавляется к токену доступа пользователя. |

| С-1-5-13 | Пользователь сервера терминалов | Группа, в которую входят все пользователи, которые входят на сервер с включенными службами удаленных рабочих столов. |

| С-1-5-14 | Удаленный интерактивный вход в систему | Группа, в которую входят все пользователи, которые входят в систему с помощью подключения к удаленному рабочему столу. Эта группа является подмножеством интерактивной группы.Маркеры доступа, содержащие идентификатор безопасности удаленного интерактивного входа, также содержат идентификатор безопасности интерактивного входа. |

| С-1-5-15 | Эта организация | Группа, в которую входят все пользователи из одной организации. Включено только в учетные записи Active Directory и добавляется только контроллером домена. |

| С-1-5-17 | IIS_USRS | Учетная запись, используемая пользователем служб IIS по умолчанию. |

| С-1-5-18 | (или локальная система) | Удостоверение, которое используется локально операционной системой и службами, которые настроены для входа как LocalSystem. Система является скрытым членом администраторов. То есть любой процесс, запущенный как система, имеет идентификатор безопасности для встроенной группы администраторов в своем маркере доступа. Когда процесс, который выполняется локально в качестве системы, обращается к сетевым ресурсам, он делает это, используя идентификатор домена компьютера. Его маркер доступа на удаленном компьютере включает SID для учетной записи домена локального компьютера, а также SID для групп безопасности, членом которых является компьютер, таких как «Компьютеры домена» и «Прошедшие проверку». |

| С-1-5-19 | Администрация NT (LocalService) | Удостоверение, которое используется службами, которые являются локальными для компьютера, не нуждаются в расширенном локальном доступе и не нуждаются в доступе к сети с проверкой подлинности. Службы, работающие как LocalService, обращаются к локальным ресурсам как обычные пользователи, а к сетевым ресурсам они обращаются как анонимные пользователи. В результате служба, работающая как LocalService, имеет значительно меньшие полномочия, чем служба, работающая как LocalSystem локально и в сети. |