Mark Russinovich по-русски Mark Russinovich по-русски. Введен некорректный sid

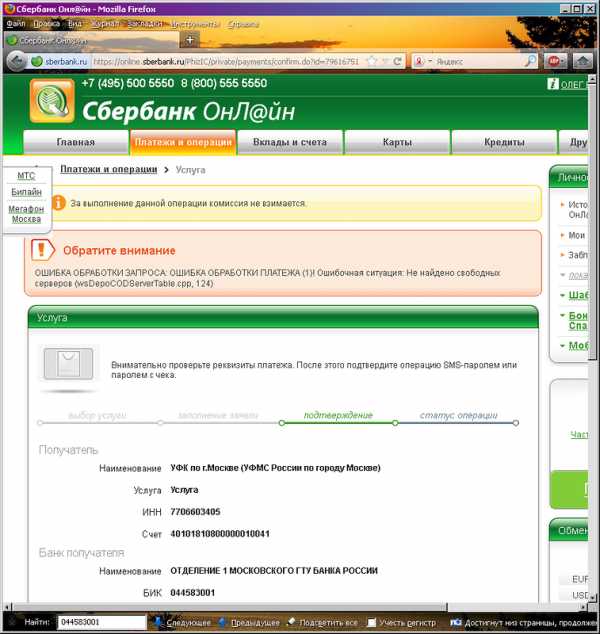

введен некорректный sid errorid null в сбербанк онлайн что это

Ошибки TLS соединений в Сбербанк Бизнес Онлайн – проблема с которой приходится иногда сталкиваться пользователям системы. Последнее время дистанционное управление банковскими операциями приобрело большую популярность. Многие компании и частные предприятия оценили удобство сервиса: теперь нет необходимости тратить время на посещение банка, а управление счетами, заполнение платежных поручений можно проводить прямо в офисе за рабочим столом. Как и в любой системе, здесь не редки сбои в работе. Этого не избежать. Лучше заранее знать о возможных проблемах, чтобы легко справиться с ними.

Работа любого сервиса неизбежно связана с наличием единичных сложностей в подключенииОшибки соединения Сбербанк Бизнес Онлайн

Предусмотреть все погрешности в работе невозможно, но существуют наиболее часто встречающиеся, которые в большинстве случаев можно устранить самостоятельно.

- Некорректный ввод логина и пароля. Такая надпись на мониторе свидетельствует о том, что действительно логин и пароль были введены неправильно. Решить проблему просто: перезагрузить страницу, снова войти, но при этом предельно внимательно указать идентификатор и пароль.

- Ошибка 401. Она появляется во время входа в систему. Тут причиной может стать работа самого компьютера (устаревшая версия ОС или браузера, блокировка антивирусом или рядовой сбой). Выход следующий: обновить браузер, установить сервис банка Бизнес Онлайн в антивирусный перечень исключений или просто повторно войти.

- Ошибка контроля. Возникает при формировании платежного документа, если допущены погрешности в заполнении. Система автоматически принимает документ как неактуальный. Для устранения этой неприятности стоит повторно перепроверить все внесенные данные в поля документа, исправить неточности, и снова установить проверку «платежки».

- Внутренняя ошибка сервера. Здесь вообще не стоит беспокоиться и некоторое время переждать: всеми сбоями сервера занимаются специалисты банка. Достаточно сообщить об этом в службу техподдержки.

Проблема номер 0100

Ошибка TLS соединения 0100 Сбербанк Бизнес Онлайн предупреждает о проблемах с сертификатом. При входе в систему происходит процедура проверки и подтверждения его подлинности. Сервер банка осуществляет проверку подлинности сертификата, срок действия, сравнивает адрес URL с указанным

адресом в сертификате.

Ошибка TLS соединения 0140

Причин возникновения этой проблемы может быть несколько. Конечно, это может быть элементарный сбой программы. Но чаще всего это связано с применением электронной цифровой подписи. Она является идентификатором пользователя и применяется при визировании различных документов. Скорее всего, мог истечь срок действия подписи, и поэтому она устарела и не является действительной. Для этого нужно обновить ее. Если же срок действия еще не истек, необходимо проверить корректность заполнение полей. Возможно, нужно установить Capicom для прикрепления цифровой подписи. В любом случае, надо быстро реагировать и обратиться за помощью в службу техподдержки банка, предварительно указав код и действия, предшествующие возникновению погрешности. Чтобы в дальнейшем не возникало подобных проблем, необходимо знать, когда истекает срок подписи.

Проверить это можно в хранилище сертификатов. Замену следует проводить заблаговременно: за время обновления сертификата в работе могут возникнуть ситуации, когда понадобится в срочном порядке подписывать любые платежные документы.

В работе с сервисом банка пользователи часто сталкиваются с трудностямиПроблема номер 0160

Если на экране возникает сообщение «Ошибка TLS соединения 0160» в системе Сбербанка, это говорит о том, что сервису не удалось проверить подлинность сертификата клиента. Это может означать одно, что у пин-кода закончился срок действия. Решение простое – обратиться в банковское учреждение для получения нового токена и пин-кодов.

Многие бизнес-структуры работают с программой Сбербанк Бизнес Онлайн, и не редки случаи возникновения ошибок TLS соединений. Поскольку денежный оборот у многих компаний существенен, то принимать решение об устранении неполадки следует сразу. Нельзя надеяться, что это обыкновенный сбой системы. Такое может быть, как и неполадки на сервере. Но чаще всего подобное возникает из-за несоответствия требований, предъявляемых техническому оснащению при подключении к программе. Следует серьезно подойти к ПО, чтобы в дальнейшем не возникало подобных проблем. В любом случае, чтобы ускорить решение данного вопроса стоит сразу обратиться в службу технической поддержки банковского учреждения.

2022-11-14

- Поделиться

- Нравится

- Твитнуть

- Класс!

- Нравится

- Google+

Similar articles:

Перевод денег с телефона на карту Сбербанка

Что делать если перевел деньги не на ту карту Сбербанка

Мошенничество через Сбербанк онлайн

Чековая книжка Сбербанка

Какую сумму можно перевести с карты на карту Сбербанка в сутки

tradefinances.ru

SID, SERVICE NAME - что это такое?

Имя экземпляра базы данных

Экземпляр базы данных состоит из области SGA и процессов ORACLE. Имя экземпляра базы данных указывается в файле инициализации init.ora параметром instance_name.

Если не брать во внимание конфигурацию ORACLE RAC , то каждой базе данных соответствует один экземпляр.

Оракловский системный идентификатор SID (System IDentifier – системный идентификатор) является уникальным именем, которое однозначно идентифицирует экземпляр/базу данных. Хранится в переменной среды ORACLE_SID и используется утилитами и сетевыми компонентами для доступа к базе данных.

Здесь можно почитать, как переименовать базу данных.

Глобальное имя базы данныхДля того, чтобы база данных была уникально идентифицирована в глобальном масштабе используется глобальное имя базы данных. Оно состоит из имени базы данных и домена базы данных. Так как две базы данных в одном домене не могут иметь одинаковые имена, то глобальное имя базы данных будет уникальным.

Имена службы (сервиса) базы данных.Кроме понятия SID существует также и понятие SERVICE NAME, которые зачастую не различают. Тем не менее, для пользователей база данных ORACLE представляет собой службу (сервис) операционной системы. Имя сервиса (SERVICE_NAME) – это сравнительно новое понятие, введенное начиная с СУБД Oracle 8i. SERVICE_NAME определяет одно или ряд имен для подключения к одному экземпляру базы данных. То есть можно указать несколько имен сервиса, ссылающихся на один экземпляр, с различными настройками. Понятие служба БД используется для логического группирования сеансов с целью иметь обобщенную единицу слежения и управления при использовании общей БД разными приложениями. Службу рекомендуется связывать с набором приложений, объединенных общими свойствами, пороговыми характеристиками или правилами потребления ресурсов СУБД.

Возможные значения SERVICE_NAME указываются в сетевых установках Oracle и регистрируются в качестве службы БД процессом listener.

Стандартный способ получения SID и SERVICE_NAME, который работал до десятой версии СУБД Oracle – это использование утилиты lsnrctl. Для этого достаточно воспользоваться командой services:

LSNRCTL> services Connecting to (DESCRIPTION=(ADDRESS=(PROTOCOL=IPC)(KEY=EXTPROC))) Services Summary... Service "PLSExtProc" has 1 instance(s). Instance "PLSExtProc", status UNKNOWN, has 1 handler(s) for this service... Service "orcl" has 1 instance(s). Instance "orcl", status READY, has 1 handler(s) for this service... The command completed successfully LSNRCTL>В выводе команды мы можем видеть системный идентификатор, он же – SID (Instance), и имя сервиса – SERVICE_NAME (Service). В данном случае они совпадают, но это бывает не всегда.

select * from V$SERVICES ;Этот запрос для ORA10g покажет все зарегистрированные сервисы. Помимо сконфигурированных вами сервисов, всегда имеются две внутренние службы: SYS$BACKGROUND используется внутренними процессами СУБД, а к SYS$USERS причисляются соединения пользователей, не указавших желаемую им службу.

Итог: Если база данных зарегистрирована листенером, как службу с определенным SERVICE_NAME, тогда в tnsnames.ora можно использовать значение параметра SERVICE_NAME, иначе нужно будет использовать значение SID.

my-oracle.it-blogs.com.ua

Windows - SID -идентификаторы безопасности

Три способа выполнения WhoAmI:Синтаксис 1:WHOAMI [/UPN | /FQDN | /LOGONID]

Синтаксис 2:WHOAMI { [/USER] [/GROUPS] [/PRIV] } [/FO <формат>] [/NH]

Синтаксис 3:WHOAMI /ALL [/FO <формат>] [/NH]

Описание:Эту программу можно использовать для получения сведений об именипользователя и группе, а также о соответствующих идентификаторахбезопасности (SID), привилегиях, идентификаторах входа (ID) текущегопользователя (токене доступа) на локальном компьютере, т.е. дляопределения текущего пользователя. Если параметр не указан, имяпользователя отображается в формате NTLM (домен\пользователь).

Параметры:/UPN Отображение имени пользователя в форматеимени участника-пользователя (UPN).

/FQDN Отображение имени пользователя в форматеполного доменного имени (FQDN).

/USER Отображение сведений о текущем пользователевместе с идентификатором безопасности (SID).

/GROUPS Отображение для текущего пользователя членствав группах, типа учетной записи, идентификаторовбезопасности (SID) и атрибутов.

/PRIV Отображение привилегий безопасности текущегопользователя.

/LOGONID Отображение идентификатора текущего пользователя.

/ALL Отображение имени пользователя, членствав группах, идентификаторов безопасности(SID) и привилегий для токена доступатекущего пользователя.

/FO <формат> Формат вывода.Допустимые значения TABLE, LIST, CSV.Заголовки столбцов в формате CSVне отображаются. Формат по умолчанию: TABLE.

/NH Указывает, что строка заголовков столбцовне отображается при выводе.Допускается только для форматов TABLE и CSV.

/? Вывод справки по использованию.

Примеры:WHOAMIWHOAMI /UPNWHOAMI /FQDNWHOAMI /LOGONIDWHOAMI /USERWHOAMI /USER /FO LISTWHOAMI /USER /FO CSVWHOAMI /GROUPSWHOAMI /GROUPS /FO CSV /NHWHOAMI /PRIVWHOAMI /PRIV /FO TABLEWHOAMI /USER /GROUPSWHOAMI /USER /GROUPS /PRIVWHOAMI /ALLWHOAMI /ALL /FO LISTWHOAMI /ALL /FO CSV /NHWHOAMI /?

C:\Windows\system32>WHOAMI /GROUPS

Сведения о группах-----------------

Группа Тип SIDАтрибуты

=============================================== ======================= ============================================= ==============================================================================ВсеХорошо известная группа S-1-1-0Обязательная группа, Включены по умолчанию

, Включенная группаSafeZone-ПК\Debugger Users Псевдоним S-1-5-21-2590260165-669464418-3280256147-1003 Обязательная группа, Включены по умолчанию

, Включенная группаBUILTIN\Администраторы Псевдоним S-1-5-32-544 Обязательная группа, Включены по умолчанию

, Включенная группа, Владелец группыBUILTIN\Пользователи Псевдоним S-1-5-32-545 Обязательная группа, Включены по умолчанию

, Включенная группаNT AUTHORITY\ИНТЕРАКТИВНЫЕ Хорошо известная группа S-1-5-4Обязательная группа, Включены по умолчанию

, Включенная группаКОНСОЛЬНЫЙ ВХОД Хорошо известная группа S-1-2-1Обязательная группа, Включены по умолчанию

, Включенная группаNT AUTHORITY\Прошедшие проверку Хорошо известная группа S-1-5-11Обязательная группа, Включены по умолчанию

, Включенная группаNT AUTHORITY\Данная организация Хорошо известная группа S-1-5-15Обязательная группа, Включены по умолчанию

, Включенная группаЛОКАЛЬНЫЕ Хорошо известная группа S-1-2-0Обязательная группа, Включены по умолчанию

, Включенная группаNT AUTHORITY\Проверка подлинности NTLM Хорошо известная группа S-1-5-64-10 Обязательная группа, Включены по умолчанию

, Включенная группаОбязательная метка\Высокий обязательный уровень Метка S-1-16-12288 Обязательная группа, Включены по умолчанию

, Включенная группа

C:\Windows\system32>WHOAMI /USER

Сведения о пользователе----------------

Пользователь SID================ =============================================safezone-пк\fire S-1-5-21-2590260165-669464418-3280256147-1000

C:\Windows\system32>

safezone.cc

Изменение SID и имени базы данных

Этот выпуск посвящен некоторым аспектам проблемы переименования и клонирования базы данных. Начнем с простого - как узнать и изменить идентификатор службы (SID) и имя базы данных (DB_NAME). Последний раз Том Кайт вернулся к этому вопросу 20 августа 2002 года.

Что такое SID, как его узнать и как изменить

Том!

Тривиальный вопрос для тебя: что такое SID и для чего он используется? Повлияет ли его изменение на другие экземпляры базы данных? И, наконец, как мне узнать значение SID моей базы данных? Я не смог найти ответ на сайте technet.oracle.com.

Ответ Тома Кайта

SID - это идентификатор сайта. Его значение хешируется вместе со значеним параметра ORACLE_HOME в ОС Unix для получения уникального ключа для подключения к области SGA. Если значения Oracle_sid или Oracle_home установлены неправильно, будет получено сообщение "oracle not available", поскольку мы не можем подключиться к сегменту разделяемой памяти, который идентфицируется этим "волшебным" лючом. В NT мы не используем разделяемую память, но SID все равно важен. Можно создать несколько баз данных в одном начальном каталоге oracle, так что, надо же их как-то идентифицировать.

Изменить его сложнее, чем кажется. Я знаю, что вы работаете в ОС Unix, поэтому следующая последовательность шагов для изменения SID (или имени базы данных) в Unix - для вас. В NT последовательность шагов - немного другая.

Как найти sid -- с помощью оператора select instance from v$thread.

НАЗНАЧЕНИЕ

Здесь описано, как найти и изменить имя базы данных (db_name) или ORACLE_SID для экземпляра, не пересоздавая базу данных.

ДЛЯ КОГО ЭТА ЗАМЕТКА

Для АБД, которым надо найти или изменить db_name или ORACLE_SID.

Чтобы найти текущие значения DB_NAME и ORACLE_SID:

Выполните запросы к представлениям v$database и v$thread.

V$DATABASE дает DB_NAME V$THREAD дает ORACLE_SIDЕсли ORACLE_SID = DB_SID и db_name = DBNAME:

Чтобы найти текущее значение ORACLE_SID:

SVRMGR> select instance from v$thread; INSTANCE ---------------- DB_SIDЧтобы найти текущее значение DB_NAME:

SVRMGR> select name from v$database; NAME --------- DBNAMEИзменение базы данных для работы с новым ORACLE_SID:

- Остановите экземпляр

- Скопируйте все управляющие файлы, журналы повторного выполнения и файлы данных.

- Пройдите по файлам .profile, .cshrc, .login, oratab, tnsnames.ora и задайте переменной среды ORACLE_SID новое значение.

Например, пройдите по всем каталогам и выполните grep ORACLE_SID *

- Перейдите в каталог dbs

% cd $ORACLE_HOME/dbs

и переименуйте следующие файлы:

- init<sid>.ora (или используйте для задания файла параметров инициализации файл pfile.)

- управляющий файл (файлы). Это не обязательно, если вы не переименовываете управляющие файлы и используете параметр control_files. Параметр control_files устанавливается в файле init<SID>.ora или в файле, на который ссылается в нем параметр ifile. Проверьте, что параметр control_files не указывает на старые имена управляющиъ файлов, если вы их переименовали.

- crdb<sid>.sql и crdb2<sid>.sql, Это не обязательно, пеоскольку эти файлы используются только при создании базы данных.

- Перейдите в каталог rdbms/admin

% cd $ORACLE_HOME/rdbms/admin

и переименуйте файл:

- startup<sid>.sql. Это не обязательно. На некоторых платформах этот файл может находиться в каталоге $ORACLE_HOME/rdbms/install. Проверьте, что содержимое этого файла не ссылается на старые файлы init<SID>.ora, которые вы переименовали. Этот файл упрощает процесс запуска с сервера базы данных в исключительном режиме (startup exclusive).

- Переименование файлов данных и файлов журнала повторного ввполнения описано в документе службы поддерожки <Note:9560.1>.

- Измените соответственно значение переменной среды ORACLE_SID.

- Проверьте в каталоге $ORACLE_HOME/dbs, включен ли файл паролей. Если да, в каталоге будет файл orapw<OLD_SID> и надо создать новый файл паролей для нового значения SID (переименование старого файла не поможет). Если файл orapw<OLD_SID> не существует, переходим на шаг 9. Для создания нового файла паролей выполните следующую команду от имени владельца ПО oracle: orapwd file=orapw<NEWSID> password=?? entries=<количество пользователей, которые смогут получить право запускать экземпляр>

- Запустите базу данных и проверьте, что она работает. После этого остановите базу данных и создайте завершающую резервную копию всех управляющих файлов, файлов журнала повторного выполнения и файлов данных.

- При запуске экземпляра в управляющем файле установится текущее значение ORACLE_SID.

- Подключитесь как internal: % svrmgrl SVRMGR> connect internal

- Введите SVRMGR> alter system switch logfile; для принудительной обработки контрольной точки.

- Введите SVRMGR> alter database backup controlfile to trace resetlogs; В результате будет создан трассировочный файл, содержащий оператор CREATE CONTROLFILE для пересоздания управляющего файла в текущем виде.

- Отсновите базу данных и завершите сеанс SVRMGR> shutdown SVRMGR> exit База данных должна быть остановлена штатно, с помощью SHUTDOWN NORMAL или SHUTDOWN IMMEDIATE. Нельзя останавливать ее аварийно с помощью SHUTDOWN ABORT.

- Перейдите в каталог, в котором находятся трассировочные файлы. Они обычно записываются в каталог $ORACLE_HOME/rdbms/log. Если установлен параметр инициализации user_dump_dest, перейдите в каталог, указанный в качестве его значения. Трассировочные файлы имеют вид ora_NNNN.trc, где NNNN - число.

- Скопируйте оператор CREATE CONTROLFILE из трассировочного файла и поместите его в новый файл, например, ccf.sql.

- Отредактируйте созданный файл ccf.sql

БЫЛО:

CREATE CONTROLFILE REUSE DATABASE "старое_имя_базы" NORESETLOGS ...НАДО:

CREATE CONTROLFILE set DATABASE "новое_имя_базы" RESETLOGS ...БЫЛО:

# Recovery is required if any of the datafiles are restored backups, # or if the last shutdown was not normal or immediate. RECOVER DATABASE USING BACKUP CONTROLFILEНАДО:

# Recovery is required if any of the datafiles are restored backups, # or if the last shutdown was not normal or immediate. # RECOVER DATABASE USING BACKUP CONTROLFILE - Сохраните файл ccf.sql и завершите сеанс редактирования

- Переименуйте старые управляющие файлы в качестве резервной копии, и чтобы их не было при создании новых.

- Отредактируйте файл init<SID>.ora, задав db_name="новое_имя_базы".

- Подключитесь как internal: % svrmgrl SVRMGR> connect internal

- Выполните сценарий ccf.sql:

SVRMGR> @ccf

Он выполнит команду startup nomount и пересоздаст управляющий файл.

Если в этот момент вы получаете сообщение об ошибке, утверждающее, что для файла необходимо восстановление носителя (media recovery), значит, база данных была остановлена аварийно на шаге 4. Можно попытаться восстановить базу данных, используя данные повторного выполнения в текущем файле журнала, с помощью команды:

SVRMGRL> recover database using backup controlfile; Будет выдан запрос архивного файла журнала повторного выполнения. После применения текущего файла журнала базу данных, возможно, удастся открыть. Но, это НЕ ГАРАНТИРОВАНО. Если после применения текущего файла журнала повторного выполнения база данных не открывается, весьма вероятно, придется повторить все с начала, предварительно нормально остановив старую базу данных.Чтобы применить необходимые данные повторного выполнения, надо проверить активные журналы повторного выполнения и применить один, порядковый номер которого указан в сообщении. Обычно, это журнальный файл со status=CURRENT.

Чтобы найти список активных журнальных файлов:

SVRMGR> select group#, seq#, status from v$log; GROUP# SEQUENCE# STATUS ---------- --------- ---------------- 1 123 CURRENT <== надо применить этот журнал 2 124 INACTIVE 3 125 INACTIVE 4 126 INACTIVE 5 127 INACTIVE 6 128 INACTIVE 7 129 INACTIVE 7 rows selected. SVRMGR> select member from v$logfile where GROUP# = 1; Member ------------------------------------ /u02/oradata/V815/redoV81501.log Последней командой в файле ccf.sql должна быть: alter database open resetlogs; - Может также потребоваться изменить глобальное имя базы данных: alter database rename global_name to . Подробнее об этом см. <Note:1018634.102>.

- Проверьте, что база данных работает.

- Остановите базы данных и создайте ее резервную копию.

Cколько АБД Oracle надо, чтобы поменять лампочку... Комментарий от 13 сентября 2001 года

Удивительно, сколько механической работы требуется в Oracle для простых вещей.

Смысл реляционной модели - нормализация; если проще - устранение избыточных данных. А что мы имеем - SID в десятке мест?

Ответ Тома Кайта

Ну, и что???

Чтобы было просто -- не меняйте SID.

База данных поддерживает реляционную модель, а обеспечивающее работу с ней программное обеспечение, согласен, этой модели не соответствует.

НА САМОМ ДЕЛЕ, мы сталкиваемся с попыткой ИЗМЕНИТЬ ПЕРВИЧНЫЙ КЛЮЧ.

Это, на самом деле, ПРЕКРАСНАЯ демонстрация особенностей реляционной модели. Первичным ключом для базы данных является SID. Вы пытаетесь изменить первичный ключ (чего в реляционных базах данных делать КРАЙНЕ НЕ РЕКОМЕНДУЕТСЯ) и реализовать действие on update cascade.

Так что, даже при наличии ОДНОГО внешнего ключа, пробюлема будет аналогичной. Если вы когда-нибудь изменяли значение первичного ключа, вам приходилось делать то же самое (находить все внешние ключи и изменять их соответственно).

Почему вы считаете изменение SID "простой вещью" (мне этот процесс кажется весьма мутным -- мне ни разу не приходилось самому это делать за 15 лет)...

Комментарий от 1 марта 2001 года

Прекрасное описание процедуры изменения sid. Я постоянно это делала на прежней работе при создании тестовых экземпляров. Одна проблема, связанная с sid, меня всегда беспокоила - как узнать этот самый sid. Если вы не знаете sid, как вы подключитесь к экземпляру и спросите значение sid?

Ответ Тома Кайта

ps -<флаги, соответствующие версии ОС UNIX> | grep pmon например: $ ps -aux | grep pmon ora734 3662 0.0 0.518720 6896 ? S Jan 21 0:00 ora_pmon_ora734 tkyte 7446 0.0 0.1 944 784 pts/8 S 13:30:09 0:00 grep pmon ora716 12929 0.0 0.417472 5552 ? S Jan 22 0:00 ora_pmon_ora716 oracle9i 13112 0.0 13.6249688205872 ? S Jan 18 0:00 ora_pmon_ora9iUTF ora806 13901 0.0 1.03324014080 ? S Feb 26 0:00 ora_pmon_ora806 oracle9i 17941 0.0 24.6413528372528 ? S Feb 18 0:00 ora_pmon_ora9i ora817 25122 0.0 16.2279824245824 ? S Feb 01 0:00 ora_pmon_ora817dev ora815 25424 0.0 2.99008043712 ? S Jan 28 0:00 ora_pmon_ora815 получаем 7 значений sid, работающих сечас на моей тестовой машине -- ora_pmon_$ORACLE_SIDЕсли вы работате не на сервере, sid просто не имеет значения, - вам нужна запись tns в файле tnsnames.ora.

На NT посмотрите список служб Oracle в Панели управления.

Оригинал обсуждения этого вопроса можно найти здесь.

Изменение SID на платформе Windows, кстати, описано вот здесь.Copyright © 2003 Oracle Corporation

Перевод очередной статьи Джонатана Льюиса пока придется подождать. Статья большая... Пожалуй, продолжим тему клонирования БД "по мотивам" ответов Тома Кайта. Следите за новостями на сайте проекта Open Oracle.

С наилучшими пожеланиями,

В.К.

mir-oracle.com.ua

Смена SID при клонировании и массовом развёртывании / Блог компании Acronis / Хабр

Привет, Хабр! Упомянутая в заголовке тема всё ещё порождает множественные дискуссии и недопонимание между системными администраторами. В своей статье я постараюсь ответить на следующие вопросы:- Что такое SID и каких он бывает типов?

- Когда наличие двух и более машин с одинаковыми Machine SID будет порождать проблемы? Или, другими словами, когда всё-таки (не)нужно менять Machine SID?

- Что такое Sysprep и нужен ли Sysprep для клонирования/развёртывания?

В основу рассуждений была взята популярная статья Марка Руссиновича (доступна также на русском языке), которую довольно часто неправильно интерпретируют (судя по комментариям и «статьям-ответам»), что приводит к неприятным последствиям. Добро пожаловать под кат.

TL;DR- Менять SID машины само по себе бессмысленно и даже вредно для современных ОСей (пример последствий смены SID на Windows 10 ниже).

- Для подготовки машины к клонированию/развёртыванию образа стоит использовать sysprep.

- SID машины будет иметь значение, только если одну из склонированных машин промоутить до домен контроллера. Так делать не стоит.

- Не стоит клонировать/развёртывать образ машины, которая УЖЕ добавлена в домен; добавление в домен нужно делать после клонирования/развертывания.

Что такое SID, его типы и чем отличается Machine SID от Domain SID?

Ликбез“SID (Security Identifier), или Идентификатор безопасности – Это структура данных переменной длины, которая идентифицирует учетную запись пользователя, группы, домена или компьютера (в Windows на базе технологии NT (NT4, 2000, XP, 2003,Vista,7,8)). SID ставится в соответствие с каждой учетной записью в момент её создания. Система оперирует с SID'ами учетных записей, а не их именами. В контроле доступа пользователей к защищаемым объектам (файлам, ключам реестра и т.п.) участвуют также только SID'ы.”

В первую очередь, важно различать SID компьютера (Machine SID) и SID домена (Domain SID), которые являются независимыми и используются в разных операциях.Machine SID и Domain SID состоят из базового SID’а (base SID) и относительного SID’а (Relative SID = RID), который «приклеивается» в конец к базовому. Базовый SID можно рассматривать как сущность, в рамках которой можно определить группы и аккаунты. Машина (компьютер) является сущностью, в рамках которой определяются локальные группы и аккаунты. Каждой машине присваивается machine SID, и SID’ы всех локальных групп и аккаунтов включают в себя этот Machine SID с добавлением RID в конце. Для примера:

| Machine SID для машины с именем DEMOSYSTEM | S-1-5-21-3419697060-3810377854-678604692 |

| DEMOSYSTEM\Administrator | S-1-5-21-3419697060-3810377854-678604692-500 |

| DEMOSYSTEM\Guest | S-1-5-21-3419697060-3810377854-678604692-501 |

| DEMOSYSTEM\CustomAccount1 | S-1-5-21-3419697060-3810377854-678604692-1000 |

| DEMOSYSTEM\CustomAccount2 | S-1-5-21-3419697060-3810377854-678604692-1001 |

На машине вне домена используются локальные SID’ы, описанные выше. Соответственно, при соединении с машиной удалённо используется локальная аутентификация, поэтому даже имея 2 или более машин с одинаковым machine SID в одной сети вне домена, проблем с логином и работой внутри системы не будет, т.к. SID’ы в операциях удалённой аутентификации попросту не используются. Единственный случай, в котором возможны проблемы, это полное совпадение имени пользователя и пароля на двух машинах – тогда, например, RDP между ними может глючить.

Когда машина добавляется в домен, в игру вступает новый SID, который генерируется на этапе добавления. Machine SID никуда не девается, так же как и локальные группы, и пользователи. Этот новый SID используется для представления аккаунта машины в рамках домена. Для примера:

| Domain SID для домена BIGDOMAIN | S-1-5-21-124525095-708259637-1543119021 |

| BIGDOMAIN\DEMOSYSTEM$ (аккаунт машины (computer account)) | S-1-5-21-124525095-708259637-1543119021-937822 |

| BIGDOMAIN\JOHNSMITH (аккаунт пользователя (user account)) | S-1-5-21-124525095-708259637-1543119021-20937 |

• Machine SID, определяющая машину как сущность, в рамках которой заданы группы и аккаунты (первая строчка в первой таблице).

• SID аккаунта машины (computer account SID) в рамках домена BIGDOMAIN (вторая строчка во второй таблице).

Увидеть точное значение machine SID можно с помощью утилиты PsGetSid, запустив её без параметров. Второй SID, относящийся к домену, можно увидеть, запустив PsGetSid со следующими параметрами: psgetsid %COMPUTERNAME%$. Соответственно, для примера из таблиц это будет “psgetsid DEMOSYSTEM$".

Основная суть в том, что SID’ы должны быть уникальны в пределах окружения (authority), к которому они применимы. Другими словами, если машине DEMOSYSTEM присвоен machine SID S-1-5-21-3419697060-3810377854-678604692-1000, то неважно, что у другой машины в той же сети будет идентичный machine SID, т.к. этот SID используется только локально (в пределах машины DEMOSYSTEM). Но в пределах домена BIGDOMAIN computer SID у обоих машин должен быть уникальным для корректной работы в этом домене.

Смена SID при клонировании или развёртывании

В применении к продукту Acronis Snap Deploy 5 (основное предназначение — массовое развёртывание систем из мастер-образа), в котором функциональность смены SID-а присутствовала с самой первой версии, это означает, что мы, как и многие пользователи, ошибочно пошли на поводу у устоявшегося мнения, что менять SID нужно.Однако исходя из вышесказанного, ничего страшного в развёртывании (или клонировании) машины без изменения Machine SID вовсе нет, в случае если это развёртывание происходит до добавления машины в домен. В противном случае — возникнут проблемы.

Из этого правила есть одно исключение: нельзя клонировать машину, если в дальнейшем роль этого клона планируется повышать (promote) до уровня домена контроллера. В этом случае Machine SID домен контроллера будет совпадать с computer SID в созданном домене, что вызовет проблемы при попытке добавления оригинальной машины (из которой производилось клонирование) в этот домен. Это, очевидно, относится только к серверному семейству Windows.

Проблемы, связанные со сменой SID

Пересмотреть точку зрения на функциональность смены SID нас подтолкнул выпуск новой версии Windows. При первом тестовом развёртывании образа Windows 10 со сменой SID на получившейся машине обнаружилось, что кнопка Start перестала нажиматься (и это оказалось только вершиной «айсберга»). Если же развёртывать тот же образ без смены SID, то такой проблемы не возникает.Основная причина в том, что эта опция вносит изменения практически во всю файловую систему развёртываемой машины. Изменения вносятся в реестр Windows, в разрешения NTFS (NTFS permissions) для каждого файла, в SID'ы локальных пользователей (так как SID пользователя включает в себя в том числе и machine SID; подробнее тут) и т.д.

В случае с Windows 10 большая часть ключей реестра не могла быть модифицирована («Error code = C0000005. Access violation» и другие ошибки) и, как следствие, наша функция смены SID'а отрабатывала не до конца, что и приводило к трагической гибели практически нерабочей копии Windows 10.

Было принято решение убрать эту опцию в случае, если в мастер-образе мы находим Windows 10 (или Windows Server 2022). Решение было принято на основе теоретических выкладок описанных выше плюс, естественно, было подтверждено практикой при тестировании недавно вышедшего обновления Acronis Snap Deploy 5 во множестве комбинаций: с и без переименования машин после развёртывания, с добавлением в домен и рабочую группу, развёртывание из мастер-образов снятых от разных состояний мастер-машины (она была добавлена в домен или рабочую группу в разных тестах) и т.д.

Использование Sysprep

Начиная с Windows NT клонирование (развертывание) ОСи с использованием только NewSID никогда не рекомендовалось самим Microsoft. Вместо этого рекомендуется использовать родную утилиту Sysprep (см. KB314828), которая, помимо смены SID'а, также вносит большое число других изменений, и с каждой новой версией Windows их становится только больше. Вот небольшой (неполный) список основных вносимых изменений:

- Удаляется имя машины

- Машина выводится из домена: это нужно для последующего успешного добавления в домен с новым именем

- Удаляются plug-and-play драйвера, что уменьшает риск возникновения проблем с совместимостью на новом «железе»

- Опционально удаляются Windows Event Logs (параметр 'reseal')

- Удаляются точки восстановления

- Удаляется профиль локального администратора и этот аккаунт отключается

- Обеспечивается загрузка целевой машины в режим аудита, позволяющий устанавливать дополнительные приложения и драйверы

- Обеспечивается запуск mini-setup при первом запуске для смены имени машины и другой дополнительной конфигурации

- Сбрасывается период активации Windows (сброс возможен до 3 раз)

Таким образом, клонирование/развертывание без использования Sysprep может повлиять (читай «скорее всего, сломает») на функциональность Windows Update, Network Load Balancing, MSDTC, Vista и выше Key Manager Activation (KMS), который завязан на CMID (не путать с Machine SID), также изменяемый Sysprep'ом, и т.д.

Итого

Повторяя TL;DR из начала статьи, основной вывод можно сделать такой: для подготовки образа машины к клонированию/развёртыванию следует использовать sysprep в подавляющем большинстве случаев.

Линки

— Как изменить SID в Windows 7 и Windows Server 2008 R2 с помощью sysprep — How to View Full Details of All User Accounts in Windows 10 — Миф о дублировании SID компьютера — Sysprep, Machine SIDs and Other Myths — The Machine SID Duplication Myth (and Why Sysprep Matters) — Yes you do need to worry about SIDs when you clone virtual machines – reasserting the ‘myth’ — Why Sysprep is a necessary Windows deployment toolСпасибо за внимание!

habr.com

Включение/отключение SID History | Windows для системных администраторов

Немало уже копий сломал и бессонных ночей провел, осуществляя миграции при помощи утилиты Active Directory Migration Tools (ADMT), однако наибольшие затруднения у меня вызывали проблемы использования SID history при миграциях в разные домены. Этот пост – небольшая заметка для самого себя о том, как работает SID History.

Что такое SID History

SID History – это атрибут объекта в Active Directory, который хранит старый Security IDentifier(SID), наиболее часто применяется при различного рода миграций. Итак, представьте ситуацию: у вас есть два домена старый и новый, и вам нужно переместить пользователей в новый домен, но так, чтобы новые учетки в новом домене сохранили доступ к их старым папкам и файлам. Это необходимо для того, чтобы уменьшить трудоемкость и «нервозность» процесса миграции, чтобы администратору не пришлось переназначать разрешения на сетевые шары, папки, приложения и т.д. Чтобы иметь возможность использовать SID history, вам необходимо отключить фильтрацию SID (SID Filtering ) и активировать SID History и доверительные отношения между двумя доменами.

Чтобы включить «SID History on a trust», воспользуйтесь следующей командой:

netdom trust winitpro.ru /domain:microsoft.com /enableSIDhistory:yes

Что такое SID Filtering

SID Filtering — эта мера безопасности, которая призвана защитить ваше новое окружение от потенциального злоумышленника, который может проникнуть из старого домена. Хотя вы можете подумать, что старый домен после миграции не несет угрозы, так как не нужен, я, учитывая мой опыт миграций, могу сказать, что в большинстве случаев старый домен остается активным еще некоторый (иногда длительный) период времени, но вся административная работа с ним (установка обновлений и патчей, управление доступом и анализ логов) сводится к минимальному набору работ или не ведется совсе. Это и создает потенциально небезопасную среду, уязвимостями в которой может воспользоваться злоумышленник и проникнуть в старый домен.

Именно по этой причине SID Filtering – это неплохая, но не обязательная функция, которая полностью блокирует использование SID History, которая так важна при осуществлении миграции. Следующая команда позволяет отключить SID Filtering:

Netdom trust winitpro.ru /domain: microsoft.com /quarantine:No /userD: winitpro_admin /passwordD: adminpa$$

winitpro.ru

Миф о дублировании SID компьютера – Mark Russinovich по-русски

3 ноября 2009 года Sysinternals закрыла проект NewSID - утилиты, которая предназначалась для изменения идентификатора защиты компьютера (machine SID). Я написал NewSID в 1997 году (первоначально она называлась NTSID), поскольку в то время единственным доступным инструментом для смены SID был Microsoft Sysprep, а он не поддерживал смену SID на компьютерах с уже установленными приложениями. SID компьютера - это уникальный идентификатор, генерируемый программой установки Windows Setup, который операционная система использует в качестве основы для идентификаторов SID, соответствующих локальным учетным записям и группам, определяемых администратором. После того, как пользователь осуществляет вход в систему, он представляется в системе своими идентификаторами SID пользователя и группы в соответствии с авторизацией объекта (проверки прав доступа). Если две машины имеют одинаковый SID, то учетные записи или группы на этих машинах также могут иметь одинаковые SID. Отсюда очевидно, что наличие нескольких компьютеров с одинаковыми SID в пределах одной сети может привести к угрозе безопасности, так? По крайней мере, это предположение не противоречит здравому смыслу. Причиной, заставившей меня начать рассматривать возможность отказа от дальнейшей поддержки NewSID, стал тот факт, что, несмотря на в целом положительные отчеты пользователей о работе утилиты на Windows Vista, я не проводил полноценное тестирование ее работы лично, и, кроме того, мне пришло несколько отчетов о том, что после использования NewSID некоторые компоненты Windows завершали работу с ошибкой. Когда я принялся за изучение этих отчетов, я решил начать с попытки понять, как дублированные идентификаторы SID могут стать причиной появления проблемы, так как я не мог принять возможность этого на веру, как все остальные. Чем больше я думал об этом, тем больше убеждался в том, что дублирование SID компьютера (т.е. наличие нескольких компьютеров с одинаковыми идентификаторами SID) не влечет за собой каких-либо проблем, связанных с безопасностью или чем-либо еще. Я обсудил свое заключение с командами разработчиков Windows, занимающихся вопросами безопасности и развертывания систем, и никто не смог придумать сценарий, при котором две системы с одинаковыми SID, работающие в пределах рабочей группы или же домена, могли бы стать причиной ошибки. В связи с этим решение о закрытии проекта NewSID стало очевидным.

Я понимаю, что новость о том, что в дублировании SID компьютеров не ничего плохо, станет для многих неожиданностью, особенно в связи с тем, что практика с изменением SID является фундаментальным принципом в развертывании систем из образов, начиная с первых версий Windows NT. Эта статья призвана разоблачить данный миф, для чего, во-первых, приводится объяснение понятия "SID компьютера", описывается то, как Windows использует SID, после чего наглядно показывается, что Windows (за одним исключением) никогда не предоставляет SID машины за пределами данного компьютера, что доказывает возможность существования нескольких систем с одинаковыми SID компьютера.

Идентификаторы защиты (абб. от security identifier, SID) Windows использует идентификаторы SID для представления не только машин, но и всех остальных объектов системы безопасности. Эти объекты включают в себя машины, учетные записи домена, пользователей и групп безопасности. Имена таких объектов представляют собой лишь более понятные для пользователей формы представления SID, позволяющие вам, например, переименовать вашу учетную запись без необходимости обновлять списки управления доступом (ACL), которые ссылаются на данную учетную запись, чтобы отобразить внесенные изменения. Идентификатор SID представляет собой числовое значение переменной длины, формируемое из номера версии структуры SID, 48-битного кода агента идентификатора и переменного количества 32-битных кодов субагентов и/или относительных идентификаторов (абб. от relative identifiers, RID). Код агента идентификатора определяет агент, выдавший SID, и обычно таких агентом является локальная операционная система или домен под управлением Windows. Коды субагентов идентифицируют попечителей, уполномоченных агентом, который выдал SID, а RID — не более, чем средство создания уникальных SID на основе общего базового SID (от англ. common based SID). Чтобы увидеть, что собой представляет SID машины, вы можете воспользоваться инструментом Sysinternals PsGetSid, запустив его через командную строку без параметров:

Здесь номер версии равен 1, код агента идентификатора - 5, а далее следуют коды четырех субагентов. В Windows NT SID использовался для идентификации компьютера в сети, вследствие чего для обеспечения уникальности идентификатор SID, генерируемый программой установки Windows Setup, содержит один фиксированный (21) и три генерируемых случайным образом (числа после "S-1-5-21") кода субагентов.

Еще до того, как вы создадите первую учетную запись, Windows определяет несколько встроенных пользователей и групп, включая учетные записи Администратор и Гость. Вместо того, чтобы генерировать новые случайные идентификаторы SID для этих учетных записей, Windows гарантирует их уникальность, добавляя к SID компьютера уникальные для каждой учетной записи числа, называемые относительными идентификаторами (Relative Identifier, RID). Для упомянутых выше встроенных учетных записей RID предопределены, так что, например, у пользователя Администратор RID всегда равен 500:

После установки системы Windows назначает новым локальным учетным записям пользователей и групп RID, начиная со значения 1000. Вы можете воспользоваться PsGetSid для того, чтобы увидеть имя учетной записи, которой принадлежит указанный SID; на скриншоте внизу вы можете видеть, что локальный SID с RID равным 1000 принадлежит учетной записи Abby - учетной записи администратора, имя которой Windows попросила меня ввести во время установки:

Помимо этих динамически создаваемых SID, Windows определяет несколько учетных записей, которые также имеют предопределенные SID. Примером может служить группа Everyone, которая в любой системе Windows имеет SID S-1-1-0:

Другой пример - учетная запись Local System, под которой выполняются некоторые системные процессы, такие как Session Manager (Smss.exe), Service Control Manager (Services.exe) и Winlogon (Winlogon.exe):

Компьютеры, объединенные в домен, также имеют доменный SID компьютера, основанный на SID домена. Вот скриншот PsGetSid, отображающей SID для домена NTDEV:

Вы можете просмотреть SID домена для учетной записи компьютера, указав имя компьютера вместе с символом "$":

Доменный идентификатор SID для моего компьютера представляет собой SID домена плюс RID 3858199. Довольно проблематично назначить двум компьютерам одинаковые доменные SID, тогда как смена только имени компьютера не окажет никакого эффекта ни на доменный, ни на обычный (локальный) SID компьютера. Если вы клонируете компьютер, подключенный к домену, то единственный способ получения уникальной доменной учетной записи - это исключение компьютера из состава домена, изменение его имени и обратное включение его в домен.

Идентификаторы SID и списки управления доступом (от англ. Access Control Lists, ACL) После того, как пользователь вошел в систему Windows под своей учетной записью, подсистема локальной авторизации (Local Security Authority Subsystem, LSASS) создает входную сессию и маркер для нее. Маркер - это структура данных, определяемая ядром Windows для представления в системе учетной записи, содержащая в себе SID учетной записи, SID групп, к которым принадлежит данная учетная запись на момент входа в систему, а также привилегии безопасности, назначенные данной учетной записи и группам. Когда последний маркер, ссылающийся на входную сессию, удален, LSASS удаляет эту входную сессию, что означает, что пользователь вышел из системы. Ниже вы можете увидеть информацию о моей интерактивной входной сессии, отображаемой с помощью утилиты Sysinternals LogonSessions:

А на этот скриншоте вы можете видеть информацию о маркере, созданном Lsass для данной сессии, в окне Handle Process Explorer. Заметьте, что число после имени учетной записи - 7fdee - соответствует идентификатору входной сессии из LogonSessions:

По умолчанию процессы наследуют копию маркера их родительского процесса. Например, каждый процесс, запущенный в моей интерактивной сессии, имеет копию маркера, изначально унаследованного им от процесса Userinit.exe, который первым создается Winlogon при каждом интерактивном входе в систему. Вы можете посмотреть содержимое маркера процесса, сделав двойной щелчок на строке процесса в Process Explorer и переключившись на вкладку Security диалогового окна свойств процесса:

Когда один из моих процессов открывает объект операционной системы, например, файл или ключ системного реестра, подсистема защиты выполняет проверку прав доступа, которая просматривает записи списка управления доступом (ACL) объекта, ссылающиеся на SID, находящийся в маркере процесса.

Подобная проверка проходит и для сессии удаленного входа в систему, создаваемой при использовании общих ресурсов с удаленных компьютеров. Для успешного подключения к общему ресурсу вы должны пройти аутентификацию на удаленной системе с помощью учетной записи, известной этой системе. Если компьютер является частью Рабочей группы, то вам нужно вводить входные данные для локальной учетной записи удаленной системы; для системы, соединенной с доменом, входные параметры могу быть как для локальной учетной записи удаленной системы, так и для учетной записи домена. Когда вы обращаетесь к файлу на общем ресурсе, драйвер файлового сервера этой системы использует маркер из входной сессии для проверки прав доступа, усиливая тем самым механизм олицетворения.

Дублирование SID Поддерживаемый Microsoft способ создания установки Windows, пригодный для развертывания системы для группы компьютеров, состоит в установке Windows на базовый компьютер и подготовке системы к клонированию с помощью утилиты Sysprep. Этот метод называется "обобщением образа", поскольку когда вы загружаете образ, созданный описанным способом, Sysprep запускает установку, генерируя новый SID компьютера, запуская определение установленных аппаратных средств, сбрасывая счетчик времени до активации продукта и устанавливая другие настройки системы, такие как имя компьютера.

Однако, некоторые IT-администраторы сначала устанавливают Windows на одну из своих систем, устанавливают и настраивают приложения, после чего используют инструменты развертывания, которые не сбрасывают SID на копиях установок Windows. До сих пор лучшим средством в таких случаях было использование утилит для смены SID, таких как NewSID. Эти утилиты генерируют новый SID компьютера, пытаются найти все возможные места в системе, где упоминается SID компьютера, включая всю файловую систему и ACL системного реестра, и обновляют его на новый SID. Причиной, по которой Microsoft не поддерживает подобный способ модифицирования системы, является то, что в отличие от Sysprep подобные утилиты необязательно должны знать обо всех местах, где Windows упоминает SID компьютера. Надежность и безопасность системы, использующей одновременно старый и новый SID компьютера, не могут быть гарантированы.

Так является ли проблемой наличие нескольких компьютеров с одинаковыми SID? Это возможно только в том случае, если Windows когда-либо ссылается на SID других компьютеров. Например, если во время подключения к удаленной системе SID локального компьютера был передан на одну из удаленных систем и использовался для проверки прав доступа, дублированный идентификатор SID стал бы причиной проблемы безопасности, поскольку удаленная система не смогла бы отличить SID удаленной учетной записи от такого же SID локальной учетной записи (в этом случае SID обеих учетных записей имеют одинаковые SID компьютера, являющиеся их основой, и одинаковые RID). Однако, Windows не позволяет вам проходить аутентификацию на другом компьютере, используя учетную запись, известную только локальному компьютеру. Вместо этого, вы должны использовать входные параметры или для учетной записи, локальной для удаленной системы, или для учетной записи доверенного для удаленного компьютера домена. Удаленный компьютер находит SID для локальной учетной записи в его собственной базе данных учетных записей (от англ. Security Accounts Database, SAM) и для учетной записи домена - в базе данных Active Directory на контроллере домена. Удаленный компьютер никогда не предоставляет SID компьютера подключенному компьютеру.

Некоторые статьи про дублирование SID, включая эту, предупреждают о том, что наличие у нескольких компьютеров одинаковых SID приводит к тому, что ресурсы на сменных носителях, таких как, например, отформатированный под систему NTFS внешний жесткий диск, не могут быть защищены средствами локальной учетной записи. Авторы таких статей не учитывают тот факт, что права доступа к ресурсам на таких сменных носителях в любом случае не могут быть защищены, поскольку пользователь может подключить их к компьютерам, работающим под операционной системой, не соблюдающей правил доступа файловой системы NTFS. Кроме того, зачастую сменные носители используют заданные по умолчанию права доступа, гарантирующие доступ известным идентификаторам SID, например, SID группы Администраторов, которые одинаковы на всех системах. Это фундаментальное правило физической защиты, и именно поэтому Windows 7 включает в себя функцию Bitlocker-to-Go, позволяющую вам зашифровывать данные на сменных носителях.

Последним возможным вариантом, когда дублирование SID может послужить причиной проблемы - это ситуация, когда распределенное приложение использовало бы SID компьютеров для однозначной идентификации компьютеров. Ни одно программное обеспечение Microsoft не работает таким образом, тем более что использование SID компьютера для данной цели не будет работать, поскольку все контроллеры домена имеют одинаковые SID. Программное обеспечение, которое полагается на уникальную идентификацию компьютеров, использует либо имена компьютеров, либо доменные идентификаторы SID компьютера (SID учетных записей компьютера в домене).

Наиболее подходящий вариант Немного удивительно то, что проблема дублирования SID так долго не подвергалась сомнению, каждый предполагал, что кто-то другой точно знает, почему это является проблемой. К моему огорчению, на самом деле NewSID никогда не выполнял какой-либо полезной функции, так что теперь, когда поддержка этой утилиты закрыта, нет никаких причин тосковать по ней. "Обратитевнимание, что Sysprep сбрасывает и другие идентификаторы (настройки) компьютера,котрые в случае их дублирования могут привести к проблемам в работенекоторых приложений, среди которых Windows Server Update Services (WSUS).Поэтому официальная политика Microsoft все еще требует, чтобы клонированныесистемы были сделаны уникальными с помощью Sysprep."

blogs.technet.microsoft.com