Можно ли указывать код безопасности карты при оплате через интернет: Код безопасности карты при оплате на Алиэкспресс (можно ли вводить?)

Код безопасности на карте Visa

Пользователей кредитками становится с каждым днем все больше, потому что с их помощью можно совершать любые покупки, оплачивать услуги, в том числе и в интернет-магазинах. Но те пользователи, которые приобрели данный платежный инструмент совсем недавно, теряются, когда их просят назвать код безопасности. Пока не все знают, что такое код безопасности карты Visa, где его искать, и зачем он нужен.

Что это такое

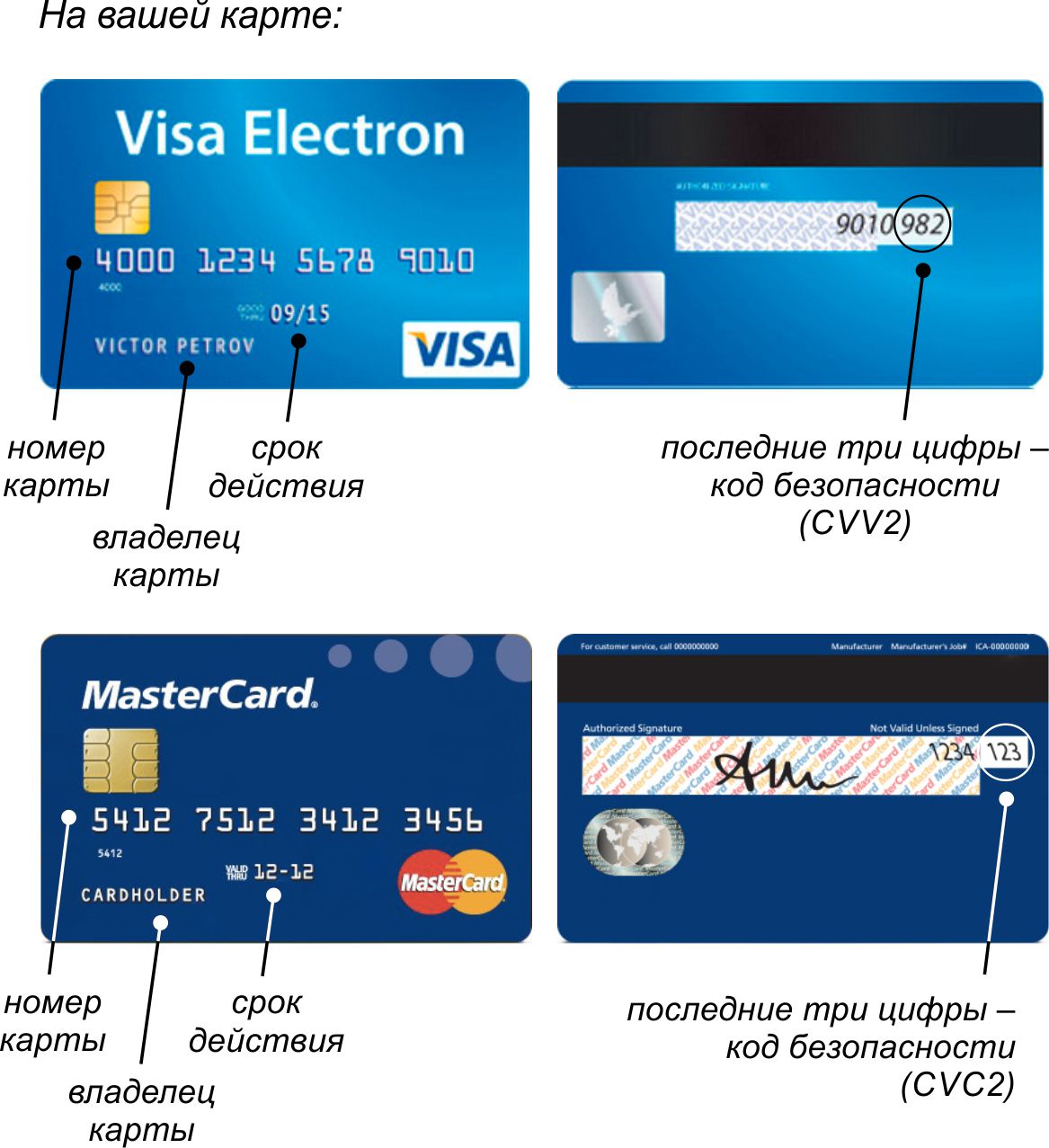

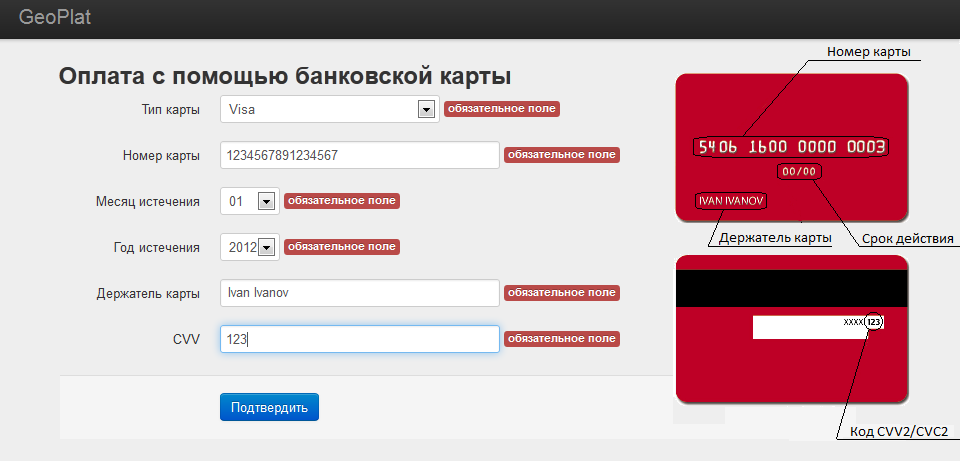

Код безопасности на карте международной платежной системы Visa – код CVV2 (Card Verification Value 2). Он нужен для совершения покупок на интернет-ресурсах, то есть при оплате товаров и услуг пользователь должен указать данную комбинацию для подтверждения подлинности карты.

Код безопасности CVV2 находится на оборотной стороне, над магнитной полосой. Он состоит их трех последних цифр. Указывать эту комбинацию следует только при дистанционной оплате в интернет-магазинах.

Обратите внимание: если там, где находится код безопасности на карте Visa, более трех цифр, указывать в качестве CVV2 только последние три, а на картах AmericanExpress, например, их четыре.

Код безопасности на карте Mastercard называется CVC2, находится там же где и на Visa, то есть на оборотной стороне, и состоит он из трех цифр. На картах AmericanExpress он расположен на лицевой стороне над шестнадцатизначным номером.

Код безопасности

Зачем он нужен

При оплате через терминал средства на счете защищены ПИН-кодом, секретной комбинацией цифр, известной только владельцу. Кредитки с магнитной полосой защищены подписью владельца на оборотной стороне, но они не отличаются высокой степенью безопасности.

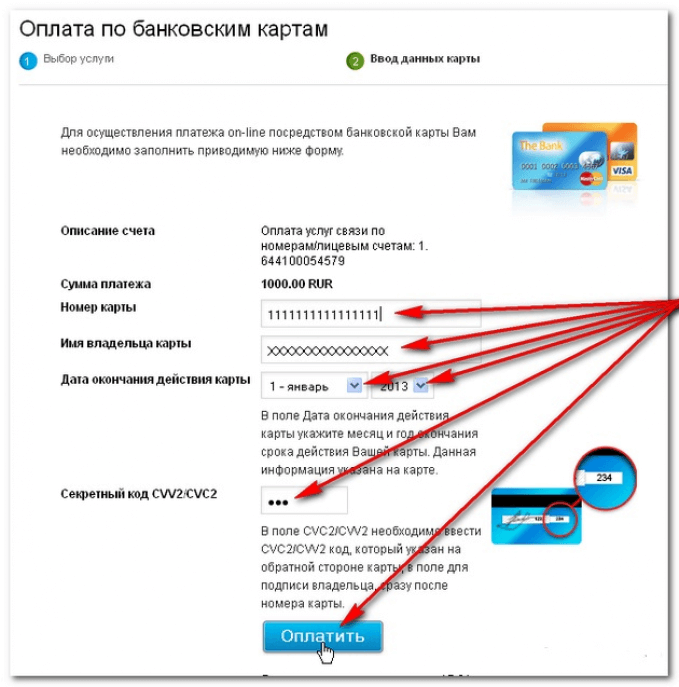

При дистанционной оплате на интернет-ресурсах не нужно оставлять подпись или ПИН-код. Обычно от пользователей требуются следующие данные:

- фамилия, имя и отчество;

- срок действия;

- шестнадцатизначный номер;

- код безопасности.

Будьте бдительны, не стоит совершать покупки на сомнительных сайтах, потому что при получении подобной информации, мошенники могут легко обналичить ваши средства.

Лучше для оплаты в интернет-магазинах использовать дебетовые счета с небольшой суммой на балансе, потому что существует достаточно много мошеннических схем по краже средств с банковских счетов. Даже несмотря на то что многие счета привязаны к номеру мобильного телефона, на который приходит пароль для подтверждения операции, эти меры не всегда помогают полностью защитить средства от мошенничества.

Кстати, не все кредитки подходят для оплаты товаров в интернет-магазинах. Например, код безопасности на карте Маэстро отсутствует, потому что они не предназначены для оплаты товаров в интернет-магазине. Некоторые карты таких платежных систем, как Виза и МастерКард тоже не содержат данной комбинации, соответственно, их тоже нельзя использовать для онлайн-покупок.

Итак, код безопасности на карте Visa необходим только в том случае если оплата по ним производится через интернет. В остальных случаях средства на счету защищает ПИН-код. Кстати, разумнее при открытии счета позаботиться о защите средств на нем, не лишней мерой при этом будет подключить СМС-оповещение и интернет-банкинг, чтобы была возможность мгновенно заблокировать счета.

Можно ли вводить код безопасности при покупках на Али-экспресс?

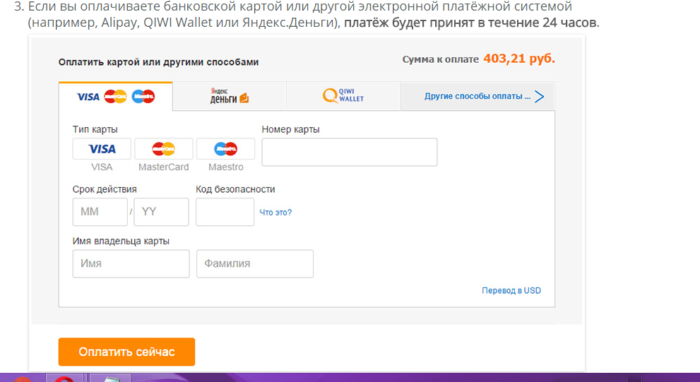

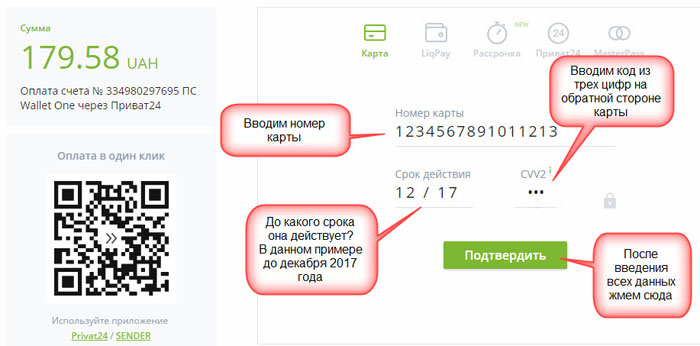

При покупке товаров через Интернет для подтверждения операции требуется ввести код безопасности карты. Особенно популярное место для онлайн-шоппинга – Алиэкспресс. С такого родами покупками разработано много мошеннических схем. Поэтому у многих пользователей вполне резонно возникает вопрос, безопасно ли указывать реквизиты своей карты на сайте.

С такого родами покупками разработано много мошеннических схем. Поэтому у многих пользователей вполне резонно возникает вопрос, безопасно ли указывать реквизиты своей карты на сайте.

Зачем нужен код безопасности?

Алиэкспресс – самая популярная китайская площадка для онлайн-шоппинга. Однако многие товары доставляют только после полной или частичной предоплаты. Самый простой и быстрый способ перевода денег – банковская карта. Однако для подтверждения транзакции требуется ввести код безопасности.

Это комбинация из 3 цифр на оборотной стороне карты. У платежной системы Visa она называется CVV2, у MasterCard — CVC2. Защитный код является своеобразным идентификатором, его введение является подтверждением того, что карту используется владелец, она сейчас находится у него в руках. Также сопоставление номера пластика и секретной комбинации цифр позволяет идентифицировать платежное средство в системе.

Насколько безопасно введение кода безопасности на сайте?

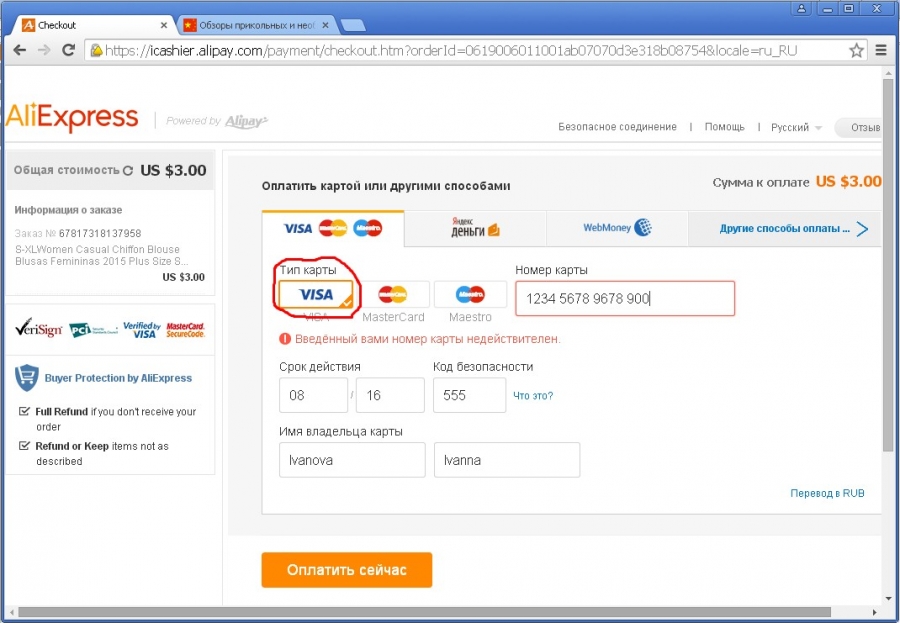

На самом деле, все не так страшно. Безопасность платежных операций – один из основных моментов, которому уделяют много внимания и сами банки, и крупные торговые площадки. АлиЭкспресс – как раз и числа последних. Чтобы поддерживать репутацию сайта, администрации приходится прикладывать много усилий для обеспечения безопасности покупок. Соответственно, все данные, которые вводятся на сайте, получают хорошую защиту.

Безопасность платежных операций – один из основных моментов, которому уделяют много внимания и сами банки, и крупные торговые площадки. АлиЭкспресс – как раз и числа последних. Чтобы поддерживать репутацию сайта, администрации приходится прикладывать много усилий для обеспечения безопасности покупок. Соответственно, все данные, которые вводятся на сайте, получают хорошую защиту.

Для проведения операции понадобится не только защитный код карты, но и ее номер, срок действия, ФИО владельца. Также запрашивается СМС-пароль. Он приходит на телефон, привязанный к пластику. Операция может быть проведена только при совпадении всех данных. Если хотя бы одно поле не будет заполнено, или в нем будут неверные данные, то банк откажет в проведении транзакции.

Таким образом, введение защитного кода при оплате товаров не представляет опасности. Тем более на Алиэкспресс, где все данные тщательно защищаются и зашифровываются, так что похитить их мошенники не смогут. Лишняя информация вообще не сохраняется.

Лишняя информация вообще не сохраняется.

Однако нужно быть внимательным и внимательно проверять, на правильном ли сайте вводятся реквизиты. Нередко мошенники создают практически не отличимые копии. Однако адрес в строке браузера будет другим. Его и нужно проверять. Совершать покупки безопасно только на официальном сайте магазина.

Можно ли давать номер карты: безопасность и мошенники

С развитием безналичного расчета, с помощью банковских карт появилось много мошенников, которые используют, некоторые уязвимости данной технологии. Злоумышленники не стоят на месте и с каждым годом изобретают все новые и новые схемы для воровства средств со счетов простых граждан. Давайте разберем – можно ли говорить и давать номер банковской карты Сбербанка, Тинькофф банка, ВТБ24 или любого другого кредитного учреждения, посторонним?

Реквизиты пластика

Номер пластика – это один из- самых главных реквизитов банковской карточки. Он может состоять из 16, 18, 17 цифр, в зависимости от типа и класса банковского продукта. С помощью данного номера, пластик присоединяется к вашему счету, который также имеет свой номер, и они не совпадают друг с другом. Номер счета состоит из 20 цифр.

Он может состоять из 16, 18, 17 цифр, в зависимости от типа и класса банковского продукта. С помощью данного номера, пластик присоединяется к вашему счету, который также имеет свой номер, и они не совпадают друг с другом. Номер счета состоит из 20 цифр.

Помимо номера на пластике также присутствуют и другие реквизиты:

- Имя и фамилия владельца, написанные латинскими буквами.

- Срок действия – год и месяц, до которого действует карточка.

- CVC2 или CVV2 код – 3 цифры, которые находятся на задней части карточки в месте росписи владельца.

Правила использования

Можно ли сообщать номер банковской карты? Сообщать его можно и ничего страшного в этом не будет. По одному реквизиту, с вашего счета никто не сможет снять деньги. Обычно просят номер для перевода денег на счет карточки – это абсолютно безопасно и нормально. Например, вам задолжали какую-то сумму. Вас попросили назвать номер пластика, вы его называете или отсылаете в сообщении. И вам возвращают заветные деньги.

Помните, что номера достаточно для осуществления перевода. Может конечно потребоваться номер счета, БИК банка и другие полные реквизиты (именно счета, а не карты), но бывает это крайне редко.

Также запомните, что никому и ни при каких условиях нельзя сообщать остальные реквизиты пластика:

- Имя владельца

- Срок действия

- CVC2 и CVV2 код

Но почему запрещено называть все данные указанные на карточке? С помощью полной информации с вашей карточки злоумышленник, сможет без проблем сделать перевод или осуществить покупку в интернет-магазине. Пин-код при этом не требуется, так как транзакция будет производиться в онлайн режиме, а PIN хранится непосредственно на чипе пластика.

Так что, если вас спрашивают срок действия, имя владельца и проверочный код. То сразу же переставайте контактировать с данными людьми и ничего им не говорите!

Сможет ли помочь 3D-Secure

Данная технология позволяет сохранять ваши средства. Если злоумышленник введет все реквизиты пластика в интернет-магазине или сервисе, то чтобы подтвердить транзакцию, ему нужно будет ввести код, который придет на мобильный телефон клиента банка. И без кода перевод средств не будет осуществлен.

И без кода перевод средств не будет осуществлен.

Но к сожалению, у нее есть небольшая брешь. Такая технология очень затратная со стороны продавца и не все ее подключают. То есть СМС отправляется только по инициативе самого продавца, и он может просто отключить ее. На крупных интернет-магазинах код не высылается, и злоумышленник с легкостью сможет воспользоваться вашими средствами.

Почему нельзя отправлять фото карты

Как мы уже разбирали, для перевода обычно требуется обычный номер карты. Но так как у нас люди очень ленивые и не хотят сидеть и переписывать комбинацию с пластика, они просто фотографируют карточку с лицевой стороны и отправляют ее. Так делать ни в коем случае нельзя!

Многие могут сказать – что CV проверочный код, который находится на задней стороне пластика на фотографии отсутствует. И поэтому злоумышленник никак не сможет снять средства или произвести покупку. Они будут не правы. Есть много иностранных интернет-магазинов, которые не требуют при покупке данный проверочный код. Поэтому прошаренные мошенники могут воспользоваться и оплатить покупки в интернете с карты жертвы.

Поэтому прошаренные мошенники могут воспользоваться и оплатить покупки в интернете с карты жертвы.

Таблица запретов

Чтобы было понятно какие данные и цифры нельзя сообщать, а какие можно мы приводим эту таблицу с нужными сведеньями.

| Название реквизита | Разрешено (+) или Опасно (-) |

| Номер карты | + |

| Имя владельца | – |

| Срок действия | – |

| CVC2 или CVV2 код | – |

| Номер счета | + |

| БИК | + |

| К/СЧ | + |

| ИНН | + |

| ОКПО | + |

| ОКОНХ | + |

| КПП | + |

Советы

- Делайте покупки только в проверенных интернет-магазинах.

- Подключите услугу СМС-банкинга. Так вы всегда в оперативном режиме будете в курсе о движении ваших средств по счету. И в случае странного списания сможете быстро заблокировать карточку.

- Если вы живете в крупном городе и у карточки есть технология бесконтактной оплаты. То храните ее в специальном RFID кошельке. Более подробно об RFID-мошенничестве читайте в этой статье.

- Если карту украли или вы ее потеряли, то сразу же заблокируйте ее позвонив по номеру горячей линии вашего банка. Обязательно держите эту информацию у себя под рукой или в телефонной книжке.

Загрузка…

Код безопасности на карте Сбербанка: VISA и MasterCard

Что такое код безопасности у банковского продукта? Данный код придумали, для подтверждения и идентификации пользователя при покупке в интернете. Дело в том, что при обналичивании средств или при покупке в магазине клиент обычно использует ПИН-код. Он позволяет подтвердить личность перед банком и уже использовать средства для транзакции.

Но есть небольшая проблема – PIN находится непосредственно на самом пластике. Поэтому использовать его для идентификации в интернете невозможно. Именно поэтому придумали специальный защитный код для онлайн-покупок.

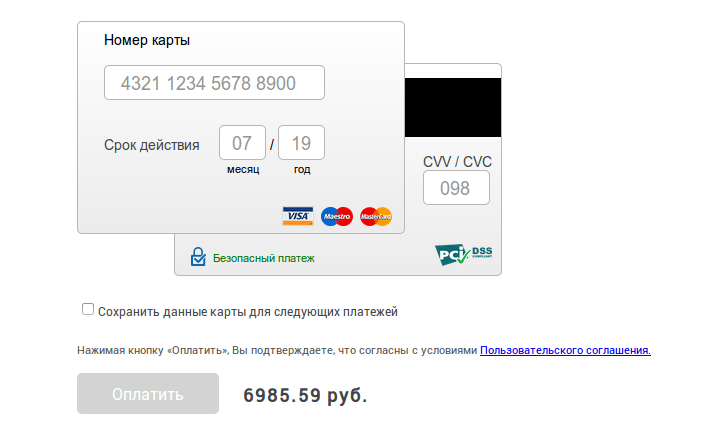

Как узнать

Где находится код безопасности на карте Visa от Сбербанка? Данный код находится на задней части пластика в месте подписи клиента банка – последние три цифры и будет наша комбинация. Называется он – CVC код.

Но он есть не только у карт Виза, но также у карточек MasterCard (МастеКард) Сбербанка. При этом название чуть-чуть меняется – CVV код. Вам нужно взять пластик и посмотреть на заднюю сторону. Там вы и увидите заветные цифры.

Не важно кредитка у вас, дебетовая, зарплатная или студенческая карта, все они сделаны по одному подобию и номер указан везде в одном и том же месте.

Что делать если код стерся – куда можно позвонить, чтобы узнать его? Вам никто не сможет помочь, так как данный код должны знать только вы и нигде в банке данная информация в открытом виде не хранится. При желании вы можете перевыпустить пластик.

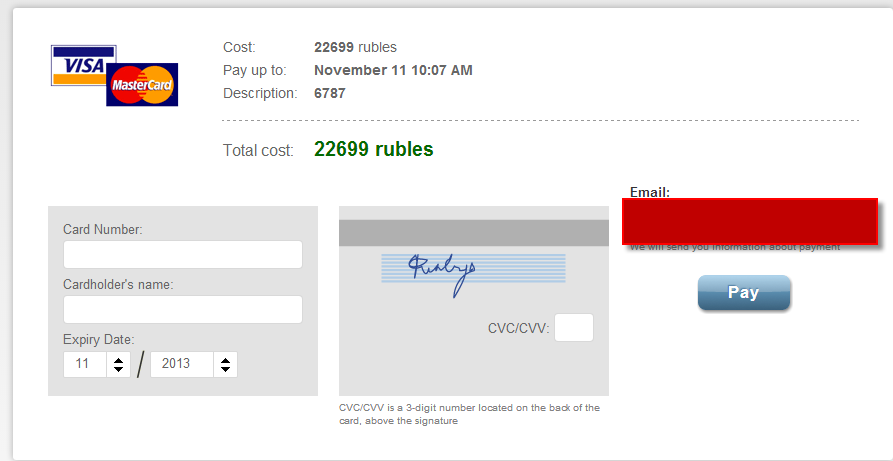

Как покупать в интернете

Как и было сказано в начале, данные циферки используются для оплаты покупок, товаров и услуг в онлайне.

- Для осуществления покупки, вы должны для начала выбрать любой известный интернет-магазин.

- Далее выбираете товар и добавляете его в корзину.

- Из корзины нажимаете на кнопку оплаты.

- Далее вам нужно будет выбрать способ оплаты «через банковскую карту».

- После чего вам нужно будет ввести нужные реквизиты: номер карты, срок действия, имя владельца и заветный код.

- После чего к вам на телефон придет проверочный код, введя его вы закончите покупку и с вашего пластикового носителя снимутся деньги.

ПРИМЕЧАНИЕ! Будьте внимательны при покупках в интернет-магазинах. И вводите реквизиты в только в проверенных местах, так как, завладев данной информацией мошенники могут снять деньги со счета.

Насколько безопасно

К сожалению, но данная защита не на 100% уберегает ваши средства на счете и даже современная технология 3D-Secure не помогает в этом. Дело в том, что запрос секретного кода идет непосредственно из источника покупки. То есть сам интернет-магазин у вас запрашивает эту информацию, но он может этого и не делать. Тогда покупка будет осуществлена.

То есть сам интернет-магазин у вас запрашивает эту информацию, но он может этого и не делать. Тогда покупка будет осуществлена.

Это часто делают крупные иностранные интернет-магазины. Но почему? Все очень просто – многие покупатели при платеже не могли найти данный код на своей кредитке и просто уходили с магазина. Сайт терял большое количество покупателей. Поэтому было выдвинуто решение просто убрать запрос CVC2 и CVV2 кода. А при краже средств, они с легкостью возвращали деньги настоящим владельцам. Как не странно, но при этом прибыль значительно вырастала

Также не работает на таких сайтах технология 3D-Secure. Проверочный код отправляется данным интернет-магазином. А при большом обороте отправлять по несколько миллионов СМС в день очень затратно. Поэтому они также отключают эту функцию.

Как видите, обладая минимум информации и без CV кода и проверочных цифр, которые приходят в СМС можно воспользоваться деньгами на карточке. Поэтому ни в коем случае не сообщайте все реквизиты карты, а также не отправляйте фотографии передней части пластика в интернете. Так как с помощью номера, срока действия карты и имени владельца можно воспользоваться средствами. Определить при этом место, куда ушли деньги очень сложно.

Так как с помощью номера, срока действия карты и имени владельца можно воспользоваться средствами. Определить при этом место, куда ушли деньги очень сложно.

Можно ли вернуть деньги при краже

У нас в стране есть Федеральный Закон, который обязывает возвращать средства клиента, если они были сворованы мошенниками. Но это возможно в том случае, если клиент обратился в банк в течение 24 часов после кражи. Если срок больше, то вам никто не поможет. Но некоторые кредитные учреждения отказываются возвращать деньги, так что тут – как повезет.

Загрузка…

Оплата банковской картой через интернет

С каждым днём пользователей интернет-магазинов и интернет-сервисов с возможностью оплаты банковской картой становится всё больше. Равно как увеличивается и число тех, кто при этом сталкивается с различными видами мошенничества. Ведь это так просто: оплатить «в один клик». И также просто потерять в этот же момент все деньги, находящиеся на карточке.

Способы изъятия средств с карты

Оплата банковской картой через интернет связана с серьезным риском потери средств, обманывать вас могут по-разному, например:

Один из самых распространенных способов обмана «фишинг» (по-русски, рыбалка). Суть фишинга заключается в том, чтобы создать сайт интернет-магазина с дешёвыми и необходимыми товарами, на который пользователь «клюёт», то есть покупает товары. При оплате покупатель вводит данные карты и теряет все деньги.

Суть фишинга заключается в том, чтобы создать сайт интернет-магазина с дешёвыми и необходимыми товарами, на который пользователь «клюёт», то есть покупает товары. При оплате покупатель вводит данные карты и теряет все деньги.

Второй способ обмана характерен не только для интернета. Связан он с тем, что при регистрации заказа покупатель оставляет контакты. Далее мошенники связываются с ним и под различными предлогами, представившись сотрудником банка или сотового оператора, просит предоставить конфиденциальную информацию: пароль, пин-код или код CVV2/CVC2 банковской карты. Используя полученные данные мошенники быстро выводят с карты деньги, оплачивая покупки или переводя средства на чужие счета.

Еще один способ использования чужой банковской карты — заражение компьютеров вирусными программами. Эти программы нацелены на хищение информации карты пользователя при её введении (номер, срок действия и т.д.). Программа сохраняет и пересылает эту информацию мошенникам. А далее можно прощаться с деньгами.

Правила безопасности

Обезопасить себя полностью невозможно. Но соблюдать элементарные правила при использовании банковской карты в интернете необходимо.

1) Никогда и никому не сообщайте платежные реквизиты своей банковской карты, особенно если мошенники звонят вам по телефону и, представившись сотрудником банка, просят назвать пин-код или код CVV2/CVC2. Банк может спросить последние 4 цифры или весь номер карты, но он не имеет права и не должен запрашивать код CVV2/CVC2 или пин-код. Кроме того, реквизиты не стоит пересылать электронной почтой. Помните и о том, что при оформлении интернет-платежа у вас не должны запрашивать пин-код.

2) Фишинговый сайт можно отличить от обычного: по сложносоставленному адресу, отсутствию отзывов, очень дешёвым товарам и услугам. Всё это должно насторожить и привести к отказу от покупки на данном ресурсе.

3) Необходимо установить и периодически обновлять антивирус. Также рекомендуется регулярно обновлять операционную систему. Делается это для того, чтобы вирусы не смогли обосноваться в компьютере. При обновлении системы разработчик дорабатывает ошибки системы и устраняет лазейки для вирусов.

Делается это для того, чтобы вирусы не смогли обосноваться в компьютере. При обновлении системы разработчик дорабатывает ошибки системы и устраняет лазейки для вирусов.

4) Постарайтесь не использовать для покупок чужие компьютеры, не будучи уверенными в его безопасности. Особенно это касается интернет-кафе и компьютеров общего доступа.

5) При введении данных карты обратите внимание на адресную строку браузера. Конфиденциальная финансовая информация должна передаваться по защищенному соединению. В этом случае вы увидите, что адресная строка подсвечивается желтым цветом, присутствует значок замка, а адрес в обязательном порядке начинается с префикса https://. Если же вы щелкните мышкой по значку замка, браузер предоставит информацию об узле.

6) По возможности, необходимо запоминать часто используемые адреса интернет-магазинов и своего интернет-банка. Дело в том, что мошенники могут заменить всего 1-2 символа, а вы попадете на совершенно другой сайт.

7) Откройте карточку для оплаты в интернете. На неё переводите только ту сумму, которая будет необходима вам в тот или иной момент. Таким образом, оплачивая покупку вы исключаете снятие большей суммы денег.

На неё переводите только ту сумму, которая будет необходима вам в тот или иной момент. Таким образом, оплачивая покупку вы исключаете снятие большей суммы денег.

8) Если оплата требует перехода по ссылкам, копируйте их в буфер обмена, не кликая по ним мышкой. Далее вставьте в адресную строку браузера. Связано это с тем, что показываться может одна ссылка, а при нажатии откроется другая, ведущая на мошеннический сайт.

9) Подключите услугу SMS-информирования, чтобы всегда быть в курсе состояния своего счёта.

10) Если вам по какой-то причине необходимо переслать фотографию банковской карты через интернет (почта, skype и проч.) помните о том, что существуют программы, котораые ищут и распознают подобные фотографии. А значит ваши данные могут попасть к мошенникам.

Безопасность при оплате картой в интернете

Безопасность при оплате картой в интернете

При оплате банковской картой в интернет магазинах следует помнить о правилах безопасности, соблюдение которых убережет ваши личные данные, деньги от кражи.

Некоторые моменты, относящиеся к самой карте:

- Настоятельно рекомендую завести отдельную пластиковую или виртуальную карту для оплаты товаров и услуг в интернете. Ни в коем случае не используйте зарплатную карту! Карта обязательно должна быть дебетовой, так как в случае кражи данных по кредитной карте, с нее можно снять достаточно большое количество денег. Использование кредитной или зарплатной карты оправдано только тогда, когда Вы привязываете к ней еще одну дебетовую, как правило, виртуальную карту, на которую можно перевести деньги непосредственно перед оплатой.

- После получения карты проверьте ее на возможность снятия денег сверх лимита, т.е. овердрафта. Иногда банки выпускают дебетовую карту с овердрафтом — предоставлением кредита после ухода в ноль. Как правило, держатель карты не знает о такой возможности до двойной блокировки или хищении денег. Как проверить карту, читайте здесь.

- Не храните много денег на карте, лучше класть необходимую сумму под каждую покупку с небольшим запасом.

Это поможет избежать ощутимых финансовых потерь, если злоумышленник получит доступ к данным по карте или в случае двойной блокировки денег магазином.

Это поможет избежать ощутимых финансовых потерь, если злоумышленник получит доступ к данным по карте или в случае двойной блокировки денег магазином. - Обязательно подключите услугу моментального sms-оповещения о проведенных транзакциях по карте и онлайн-банкинг. В некоторых банках за это нужно дополнительно платить, некоторые предоставлять это бесплатно по умолчанию. Так вы всегда будете в курсе всех операция по карте и, в случая уведомления о платеже, который Вы не совершали, сможете оперативно заблокировать карту и написать заявление на оспаривание транзакции — chargeback.

- Если банк предлагает услуги по дополнительному страхованию платежей, то это может послужить еще одной гарантией сохранности денег. Например, часть банков предлагает опцию по вводу одноразового пароля для каждой транзакции, пока Вы не подтвердите оплату с помощью присланного по sms кода, платеж не будет произведен. Другой пример, можно выбрать пакет услуг, в котором есть страховка каждого платежа, тогда прибавляется 1% к каждой списанной с карты сумме, или можно выбирать страховку для отдельных транзакций.

Все зависит от банка, выпустившего карту, или от платежной системы, которая предоставляет Вам личный электронный кошелек/виртуальную карту.

Все зависит от банка, выпустившего карту, или от платежной системы, которая предоставляет Вам личный электронный кошелек/виртуальную карту.

Некоторые моменты, относящиеся к процессу оплаты:

- Установите на свой компьютер/ноутбук/планшет/телефон надежный антивирус, желательно тот, который имеет специальный режим для работы в сети Интернет. Не экономьте на покупке лицензионного ключа. Своевременно обновляйте базу данных вирусов и периодически проверяйте все файлы на предмет заражения. Одними из самых надежных являются Avast Internet Security, Doctor Web, Kaspersky Internet Security.

- Используйте последние версии браузеров, желательно с детальными настройками безопасности, например Opera 11.60.1185.0 или Mozilla Firefox последней версии, которые поддерживают SSL не ниже версии 3.0 и TLS версии 1.0. Если браузер предоставляет возможность включения версий TLS 1.1 и TLS 1.2 или выбора протоколов безопасности, стоит использовать данные опции.

Найти эту информацию Вы можете в настройках браузера, в разделе «Безопасность». Самыми небезопасными браузерами считаются Explorer и Google Chrome. По возможности, старайтесь не оплачивать заказы через них.

Найти эту информацию Вы можете в настройках браузера, в разделе «Безопасность». Самыми небезопасными браузерами считаются Explorer и Google Chrome. По возможности, старайтесь не оплачивать заказы через них. - Не покупайте в сомнительных онлайн магазинах. Если он кажется вам подозрительным, лучше отложите заказ до появления первых отзывов, либо проверьте магазин на сайтах типа who.is или в списках скаммеров.

- Если сайт магазина для совершения оплаты перекидывает Вас на новую страницу, не имеющую отличный от самого магазина адрес, где необходимо ввести личную информацию, включающую данные по карте, то внимательно проверьте адрес ресурса — он может оказаться подложкой. Возможно отличие на одну букву, например не www.webmoney.ru, а www.webmaney.ru, не paypal.com, а paypall.com.

- Если сайт предоставляет такую возможность, для бОльшей безопасности, необходимо выбирать электронные платежные системы, такие как paypal и escrow. В таком случае не придется сообщать свои банковские данные продавцу.

- При любом методе оплаты, особенно напрямую банковскими картами, необходимо проследить, чтобы страница ввода данных была защищена по протоколу SSL/TLS. Этот пункт особенно касается азиатских ресурсов, так как они чаще всего пренебрегают элементарными правилами безопасности. В таком случае адрес сайта будет начинаться на https://

После оплаты:

- После завершения платежа удалите данные своей карты из личного кабинета. Особенно в тех магазинах, где Вы больше не собираетесь покупать. Даже если злоумышленник подберет пароль к вашему аккаунту (ведь многие используют односложные пароли, типа qwerty или 12345), то он не сможет ничего сделать.

- Если магазин для верификации требует фото карты, то делайте снимок только лицевой стороны. Закройте номер карты, оставив видимыми первые и/или последние 4 цифры, имя и дату, до которой действительна карта. Не отправляйте фото обратной стороны, там, где указан код безопасности — CVV/CVC, и не сообщайте его в письме.

Никто, даже банковские служащие и работники магазинов, не имеют право просить у Вас указать PIN-код или CVV-код по телефону или через электронную почту.

Никто, даже банковские служащие и работники магазинов, не имеют право просить у Вас указать PIN-код или CVV-код по телефону или через электронную почту. - Если Вы получили смс-оповещение о том, что по вашей карте проведен платеж, которого Вы явно не совершали, немедленно позвоните в банк или проведите операцию через свой кабинет на сайте банка и заблокируйте карту, потом напишите заявление на мошенническую или ошибочную транзакцию.

Будьте осторожны при оплате банковской картой онлайн. Удачных покупок!

Безопасность и конфиденциальность в Интернете

Открытая система, такая как Интернет, дает множество преимуществ, но мы также сталкиваемся с хакерами, которые взламывают компьютерные системы просто для развлечения, а также для кражи информации или распространения вирусов. Так как же обеспечить безопасность онлайн-транзакций?

Безопасность в Интернете

Вопрос безопасности имеет решающее значение при отправке конфиденциальной информации, такой как номера кредитных карт. Например, рассмотрим процесс покупки книги в Интернете. Вы должны ввести номер своей кредитной карты в форму заказа, которая передается с компьютера на компьютер по пути в книжный онлайн-магазин. Если на один из компьютеров-посредников проникли хакеры, ваши данные могут быть скопированы. Как часто это происходит, сказать сложно, но технически это возможно.

Например, рассмотрим процесс покупки книги в Интернете. Вы должны ввести номер своей кредитной карты в форму заказа, которая передается с компьютера на компьютер по пути в книжный онлайн-магазин. Если на один из компьютеров-посредников проникли хакеры, ваши данные могут быть скопированы. Как часто это происходит, сказать сложно, но технически это возможно.

Чтобы избежать рисков, вы должны установить оповещения безопасности почты на высоком уровне в вашем веб-браузере. Netscape Communicator и Internet Explorer отображают блокировку, когда веб-страница защищена, и позволяют отключать или удалять файлы cookie.

Если вы пользуетесь услугами интернет-банка, убедитесь, что ваш банк использует цифровые сертификаты. Популярным стандартом безопасности является SET (безопасные электронные транзакции).

Конфиденциальность электронной почты

Точно так же, когда ваше сообщение электронной почты распространяется по сети, оно временно копируется на множество промежуточных компьютеров. Это означает, что его могут прочитать недобросовестные люди, незаконно проникшие в компьютерные системы.

Это означает, что его могут прочитать недобросовестные люди, незаконно проникшие в компьютерные системы.

Единственный способ защитить сообщение — это поместить его в своего рода «конверт», то есть закодировать его с помощью некоторой формы шифрования.Система, предназначенная для конфиденциальной отправки электронной почты, — это бесплатная программа Pretty Good Privacy, написанная Филом Циммерманом.

Сетевая безопасность

Частные сети, подключенные к Интернету, могут быть атакованы злоумышленниками, которые пытаются получить ценную информацию, такую как номера социального страхования, банковские счета или исследования и бизнес-отчеты.

Для защиты важных данных компании нанимают консультантов по безопасности, которые анализируют риски и предлагают решения по безопасности.Наиболее распространенными методами защиты являются пароли для систем контроля доступа, шифрования и дешифрования, а также межсетевые экраны.

Защита от вирусов

Вирусы могут проникать на ПК через файлы с дисков, через Интернет или системы досок объявлений. Если вы хотите защитить свою систему, не открывайте вложения в сообщениях электронной почты от незнакомцев и будьте осторожны при загрузке файлов из Интернета. (Одно только текстовое сообщение электронной почты не может передать вирус.)

Если вы хотите защитить свою систему, не открывайте вложения в сообщениях электронной почты от незнакомцев и будьте осторожны при загрузке файлов из Интернета. (Одно только текстовое сообщение электронной почты не может передать вирус.)

Не забывайте также обновлять антивирусное программное обеспечение как можно чаще, так как новые вирусы создаются постоянно.

Профилактические советы

Не открывайте вложения электронной почты от неизвестных людей; всегда обращайте внимание на расширение файла.

Запускать и обновлять антивирусные программы, например антивирусные сканеры.

Установите брандмауэр, программу, предназначенную для предотвращения доступа шпионского ПО во внутреннюю сеть.

Регулярно делайте резервные копии ваших файлов.

Не принимайте файлы из источников с высоким уровнем риска.

Используйте цифровой сертификат, электронный способ подтверждения вашей личности, когда вы ведете бизнес в Интернете.Не сообщайте номера кредитных карт.

Не верьте всему, что вы читаете в сети. Подозрительно относитесь к его содержанию.

Задание 11. Найдите ответы на эти вопросы.

1. Почему безопасность в Интернете так важна?

2. Какие функции безопасности предлагают Netscape Communicator и Internet Explorer?

3. Какой стандарт безопасности используется большинством банков для обеспечения безопасности онлайн-транзакций?

4.Как мы можем защитить и сохранить конфиденциальность нашей электронной почты?

5. Какие методы используют компании для защиты внутренних сетей?

6. Каким образом вирус может проникнуть в компьютерную систему?

Задание 12. Завершите эти предложения, используя термин из текста. Затем напишите слова в головоломку.

Пользователи должны ввести p, чтобы получить доступ к сети.

1.Вы можете загрузить из сети множество программ, являющихся общественным достоянием.

2. Сотни часов взламывают компьютерные системы каждый год.

3. Компьютер v может заразить ваши файлы и повредить жесткий диск.

4. Процесс кодирования данных, чтобы неавторизованные пользователи не могли их прочитать, известен как e.

5. A f — устройство, обеспечивающее ограниченный доступ к внутренней сети из Интернета.

6. Вы можете включить a как часть сообщения электронной почты.

7. Эта компания использует методы d для декодирования (или дешифрования) секретных данных.

Задача 13. Заполните пробелы в этих советах по безопасности словами из поля.

| цифровой, сертификат, вредоносное ПО, вирус, сканер, шпионское ПО, брандмауэр, антивирус |

1. Вредоносное программное обеспечение (1) можно избежать, следуя некоторым основным правилам.

2.Интернет-пользователи, которые любят кибершопинг, должны получить (2) электронное удостоверение личности.

3. Чтобы взломщики не смогли проникнуть в вашу внутреннюю сеть и получить ваши данные, установите (3). Он защитит вас от (4).

4. Если вы получили удар (5), не паникуйте! Загрузите утилиту очистки и всегда не забывайте использовать программу (6), например, вирус (7).

: 2018-11-10; : 1493 | |

:

:

:

© 2015-2020 лекции.org — —

Счета и платежи

Стоимость услуг Netflix

Просмотр вашего плана и ежемесячных расходов

Определите дату выставления счета

Как участник, с вас автоматически взимается плата один раз в месяц в день регистрации.Ваша подписка Netflix взимается в начале вашего платежного цикла и может занять несколько дней, прежде чем она появится в вашей учетной записи.

Если ваша дата выставления счета запланирована на день, который не встречается в каждом месяце (например, 31-е число), вместо этого вам будет выставлен счет в последний день этого месяца.

Примечание:

Если вы платите за Netflix через третье лицо, дата выставления счета Netflix может отличаться от даты выставления счета вашим провайдером.

Обновите платежную информацию

Войдите в свою учетную запись и выберите Управление платежной информацией. Некоторые варианты оплаты направят вас на их веб-сайт для завершения

процесс обновления.

Если вы хотите изменить способ оплаты Netflix, у нас есть несколько вариантов оплаты.

Распечатайте счет Netflix

Войдите в свою учетную запись.

В разделе «Членство и выставление счетов» выберите «Платежные данные».

Щелкните дату начисления, которое хотите просмотреть. Ссылка откроет страницу счета-фактуры для печати для этого конкретного платежа. Если вы предпочитаете распечатать все платежи за последний год, вы можете распечатать страницу «Платежная информация».

Найдите ответы на вопросы о налогах, указанных в вашем счете Netflix.

Вы можете просматривать свою платежную информацию Netflix на срок до одного года. Если вам нужна платежная информация старше одного года, обратитесь в свое финансовое учреждение.

Решение проблем с платежами

Если есть проблема с вашим способом оплаты, вот некоторые из наиболее распространенных причин и предложения по их устранению.

Способ оплаты был отклонен

Если банк или финансовое учреждение отклонили комиссию:

Убедитесь, что ваша платежная информация, такая как почтовый индекс, защитный код, срок действия, верна.

Если нет, войдите в свою учетную запись и выберите «Управление платежной информацией». Вы также можете попробовать другой способ оплаты.

Если все верно, вы можете повторить платеж.

Если проблема не исчезла, убедитесь, что ваш способ оплаты поддерживает транзакции электронной торговли.

Способы оплаты не принимаются

Существует множество вариантов оплаты Netflix, включая кредитные или дебетовые карты, а также третьих лиц.Если один из допустимых способов оплаты не работает, свяжитесь с нами для получения помощи.

Учетная запись неожиданно закрыта

Если вам выставлен счет через третье лицо или у вас есть пакет, который включает Netflix, ваша учетная запись может быть аннулирована по ряду причин.

Возникла проблема с вашим платежом.

Стороннее: войдите в свою стороннюю учетную запись, чтобы решить проблему с оплатой, затем снова присоединитесь к Netflix.

- Пакет

: войдите в свою учетную запись пакета, чтобы решить проблему с оплатой, затем повторно привяжите свою учетную запись Netflix.

Вы приостановили или отменили пакет, который включает Netflix, и в файле нет другого способа оплаты.

Если ваш пакет все еще активен, повторно свяжите свою учетную запись Netflix.

Если вы отменили пакет, войдите в свою учетную запись Netflix и добавьте новый способ оплаты.

Расследование непредвиденных обвинений

Цена выше ожидаемой

Есть несколько причин, по которым вы можете увидеть заряд, превышающий ваши ожидания.

Налоги — В зависимости от того, где вы живете, с вас могут взиматься налоги в дополнение к цене подписки.

Комиссии — В некоторых странах компании, выпускающие карты, могут взимать дополнительную комиссию за трансграничные транзакции. Некоторые страны могут менять валюту на доллары США, даже если мы взимаем плату в местной валюте.

Авторизация — Когда вы запускаете свою учетную запись Netflix или меняете метод оплаты, вы можете увидеть авторизацию, которая отображается как ожидающая транзакция в вашей выписке. Авторизация не взимается,

но может повлиять на ваш доступный баланс, пока ваш банк не переведет средства в течение нескольких дней.Изменения в плане — Если вы или кто-либо из членов вашей семьи обновили свой план Netflix, в вашем счете будет отражена стоимость обновленного плана.

Заряжено раньше, чем ожидалось

Если ваша дата выставления счета запланирована на день, которого нет в данном месяце (например, 31-е число), вместо этого вам будет выставлен счет в последний день этого месяца.

Если вы недавно изменили дату выставления счета и в течение того же месяца произошло изменение цены или вы обновили свой тарифный план, с вас может взиматься плата раньше, чем ожидалось.

Множественные или несанкционированные списания

Как участник Netflix, вы платите один раз в месяц в день регистрации.Если вы видите несколько списаний или списаний, которые, по вашему мнению, были неавторизованными от Online Entertainment Service LLC, выполните следующие действия.

Объяснение 10 наиболее распространенных угроз сетевой безопасности

Мы рассмотрели историю использования веб-эксплойтов и самые большие эксплойты, которые когда-либо были в мире, но сегодня мы возвращаемся к основам — изучению и объяснению наиболее распространенных угроз сетевой безопасности, с которыми вы можете столкнуться. пока онлайн.

Наиболее распространенные угрозы сетевой безопасности

1. Компьютерный вирус

Мы все слышали о них, и у всех есть свои опасения. Для обычных пользователей Интернета компьютерные вирусы — одна из самых распространенных угроз кибербезопасности. Статистика показывает, что примерно 33% домашних компьютеров заражены каким-либо вредоносным ПО, более половины из которых — вирусы.

Компьютерные вирусы — это программы, предназначенные для распространения с одного компьютера на другой.Они часто отправляются в виде вложений электронной почты или загружаются с определенных веб-сайтов с целью заразить ваш компьютер — и другие компьютеры в вашем списке контактов — с помощью систем в вашей сети. Известно, что вирусы рассылают спам, отключают настройки безопасности, портят и крадут данные с вашего компьютера, включая личную информацию, такую как пароли, и даже удаляют все на вашем жестком диске.

2. Незаконное ПО безопасности

Используя страх перед компьютерными вирусами, мошенники нашли новый способ совершения интернет-мошенничества.

Незаконное программное обеспечение безопасности — это вредоносное ПО, которое вводит пользователей в заблуждение, заставляя думать, что на их компьютере установлен компьютерный вирус или что их меры безопасности устарели. Затем они предлагают установить или обновить настройки безопасности пользователей. Они либо попросят вас загрузить их программу для удаления предполагаемых вирусов, либо заплатить за инструмент. В обоих случаях на вашем компьютере устанавливается реальное вредоносное ПО.

3. Троянский конь

Метафорически, «троянский конь» означает, что кто-то обманом пригласил злоумышленника в надежно защищенную зону.В вычислительной технике он имеет очень похожее значение — троянский конь или «троян» — это вредоносный фрагмент атакующего кода или программного обеспечения, который обманом заставляет пользователей запускать его добровольно, скрываясь за законной программой.

Они часто распространяются по электронной почте; оно может отображаться как электронное письмо от кого-то, кого вы знаете, и когда вы нажимаете на письмо и прилагаемое к нему вложение, вы сразу же загружаете вредоносное ПО на свой компьютер. Трояны также распространяются при нажатии на ложную рекламу.

Попав внутрь вашего компьютера, троянский конь может записывать ваши пароли, регистрируя нажатия клавиш, захватывая вашу веб-камеру и крадя любые конфиденциальные данные, которые могут храниться на вашем компьютере.

4. Рекламное и шпионское ПО

Под «рекламным ПО» мы понимаем любое программное обеспечение, которое предназначено для отслеживания данных о ваших привычках просмотра и, на основе этого, для показа вам рекламы и всплывающих окон. Рекламное ПО собирает данные с вашего согласия и даже является законным источником дохода для компаний, которые позволяют пользователям бесплатно опробовать свое программное обеспечение, но с рекламой, показываемой при использовании программного обеспечения. Пункт о рекламном ПО часто скрыт в связанных документах с пользовательским соглашением, но его можно проверить, внимательно прочитав все, что вы принимаете при установке программного обеспечения.Присутствие рекламного ПО на вашем компьютере заметно только в этих всплывающих окнах, а иногда оно может замедлить работу процессора и скорость интернет-соединения.

Если рекламное ПО загружается без согласия пользователя, оно считается вредоносным.

Шпионское ПО работает аналогично рекламному ПО, но устанавливается на ваш компьютер без вашего ведома. Он может содержать кейлоггеры, которые записывают личную информацию, включая адреса электронной почты, пароли и даже номера кредитных карт, что делает его опасным из-за высокого риска кражи личных данных.

5. Компьютерный червь

Компьютерные черви — это вредоносные программы, которые быстро копируются и распространяются с одного компьютера на другой. Червь распространяется с зараженного компьютера, посылая себя на все контакты компьютера, а затем сразу на контакты других компьютеров.

Червь распространяется с зараженного компьютера, посылая себя на все контакты компьютера, а затем сразу на контакты других компьютеров.

Интересно, что они не всегда предназначены для нанесения вреда; есть черви, которые созданы только для того, чтобы распространяться.Передача червей также часто осуществляется путем эксплуатации уязвимостей программного обеспечения.

6. DOS и DDOS атаки

Вы когда-нибудь с нетерпением ждали онлайн-релиза продукта, который с нетерпением ждете, чтобы купить? Вы продолжаете обновлять страницу, ожидая того момента, когда продукт будет запущен. Затем, когда вы нажимаете F5 в последний раз, на странице отображается сообщение об ошибке: «Служба недоступна». Сервер должен быть перегружен!

Действительно, бывают такие случаи, когда сервер веб-сайта перегружается трафиком и просто дает сбой, иногда когда выходит новость.Но чаще всего это то, что происходит с веб-сайтом во время DoS-атаки или отказа в обслуживании, перегрузки вредоносного трафика, которая возникает, когда злоумышленники переполняют веб-сайт трафиком. Когда у веб-сайта слишком много трафика, он не может предоставить посетителям свой контент.

DoS-атака выполняется одной машиной и ее подключением к Интернету, заполняя веб-сайт пакетами и делая невозможным для законных пользователей доступ к содержимому переполненного веб-сайта. К счастью, вы больше не можете перегружать сервер одним другим сервером или ПК.В последние годы это было не так распространено, если что-то было из-за недостатков протокола.

DDoS-атака или распределенная атака типа «отказ в обслуживании» похожа на DoS, но является более мощной. Преодолеть DDoS-атаку сложнее. Он запускается с нескольких компьютеров, и количество задействованных компьютеров может варьироваться от пары до тысяч и даже больше.

Поскольку вероятно, что не все эти машины принадлежат злоумышленнику, они скомпрометированы и добавлены к сети злоумышленника с помощью вредоносного ПО.Эти компьютеры могут быть распределены по всему миру, и эта сеть скомпрометированных компьютеров называется ботнетом.

Поскольку атака осуществляется одновременно с очень многих разных IP-адресов, жертве намного сложнее обнаружить ее и защитить от DDoS-атаки.

7. Фишинг

Фишинг — это метод социальной инженерии с целью получения конфиденциальных данных, таких как пароли, имена пользователей, номера кредитных карт.

Атаки часто происходят в форме мгновенных сообщений или фишинговых писем, которые выглядят законными.Затем получателя электронного письма обманом заставляют открыть вредоносную ссылку, что приводит к установке вредоносного ПО на компьютер получателя. Он также может получить личную информацию, отправив электронное письмо, которое, похоже, было отправлено из банка, с просьбой подтвердить вашу личность, предоставив вашу личную информацию.

С помощью SecurityTrails можно легко обнаружить фишинговые домены.

8. Руткит

Rootkit — это набор программных инструментов, обеспечивающих удаленное управление и доступ на уровне администрирования через компьютер или компьютерные сети.После получения удаленного доступа руткит может выполнять ряд вредоносных действий; они оснащены кейлоггерами, программами для похищения паролей и антивирусными блокировками.

Руткиты

устанавливаются путем скрытия в легитимном программном обеспечении: когда вы даете разрешение этому программному обеспечению на внесение изменений в вашу ОС, руткит устанавливается на ваш компьютер и ждет, пока хакер не активирует его. Другие способы распространения руткитов включают фишинговые письма, вредоносные ссылки, файлы и загрузку программного обеспечения с подозрительных веб-сайтов.

9. Атака с использованием SQL-инъекции

Сегодня мы знаем, что многие серверы, хранящие данные для веб-сайтов, используют SQL. По мере развития технологий возрастают угрозы сетевой безопасности, что приводит к угрозе атак с использованием SQL-инъекций.

Атаки

SQL-инъекциями предназначены для атак на приложения, управляемые данными, путем использования уязвимостей безопасности в программном обеспечении приложения. Они используют вредоносный код для получения личных данных, изменения и даже уничтожения этих данных и могут доходить до аннулирования транзакций на веб-сайтах.Это быстро стало одной из самых опасных проблем с конфиденциальностью данных. Вы можете узнать больше об истории атак с использованием SQL-инъекций, чтобы лучше понять угрозу, которую они представляют для кибербезопасности.

10. Атаки «злоумышленник посередине»

Атаки типа Man-in-the-middle — это атаки кибербезопасности, которые позволяют злоумышленнику подслушивать обмен данными между двумя целями. Он может прослушивать сообщения, которые в обычных условиях должны быть конфиденциальными.

В качестве примера, атака «злоумышленник посередине» происходит, когда злоумышленник хочет перехватить сообщение между человеком A и человеком B.Человек A отправляет свой открытый ключ лицу B, но злоумышленник перехватывает его и отправляет поддельное сообщение лицу B, представляя себя как A, но вместо этого у него есть открытый ключ злоумышленника. B считает, что сообщение исходит от человека A, и шифрует сообщение открытым ключом злоумышленника, отправляет его обратно в A, но злоумышленник снова перехватывает это сообщение, открывает сообщение с закрытым ключом, возможно, изменяет его и повторно шифрует открытый ключ, который сначала был предоставлен человеком A. Опять же, когда сообщение передается обратно человеку A, они считают, что оно исходит от человека B, и, таким образом, у нас есть злоумышленник в середине, который подслушивает обмен данными между двумя целями.

Вот лишь некоторые из типов атак MITM:

- Подмена DNS

- Спуфинг HTTPS

- IP-спуфинг

- Спуфинг ARP

- Захват SSL

- Взлом Wi-Fi

Резюме

Может показаться сложной задачей отслеживать все существующие угрозы сетевой безопасности и новые, которые только появляются. Создают ли средства массовой информации культуру страха из-за того, что они находятся в сети и полагаются на то, что наша информация недоступна для всеобщего обозрения, или же угрозы, которые поджидают в темных уголках Интернета, действительно серьезны и могут случиться с кем угодно, лучшее все мы можем быть готовы.Невозможно быть полностью уверенным в том, что система непроницаема для угроз кибербезопасности. Нам необходимо обеспечить максимальную безопасность наших систем.

Предотвращение атак в будущем никогда не было таким простым, как сейчас, с нашими актуальными данными киберразведки. Свяжитесь с нами для получения индивидуальных решений по обогащению данных, чтобы вы всегда были готовы.

0day уязвимость (бэкдор) в прошивке для цифровых видеорегистраторов, сетевых видеорегистраторов и IP-камер на базе Xiaongmai / Хабр

Это полное раскрытие недавнего бэкдора, интегрированного в устройства DVR / NVR, построенные на базе HiSilicon SoC с прошивкой Xiaongmai.Описанная уязвимость позволяет злоумышленнику получить доступ к корневой оболочке и полный контроль над устройством. Формат полного раскрытия информации для этого отчета был выбран из-за отсутствия доверия к поставщику. Доказательство концептуального кода представлено ниже.

Предыдущая работа и исторический контекст

В самых ранних известных версиях был включен доступ по telnet со статическим паролем root, который можно было восстановить из образа прошивки с (относительно) небольшими вычислительными затратами. Об этой уязвимости говорилось в предыдущей статье автора в 2013 году.В 2017 году Иштван Тот провел всесторонний анализ прошивки цифрового видеорегистратора. Он также обнаружил уязвимость удаленного выполнения кода на встроенном веб-сервере и многие другие уязвимости. Стоит отметить, что производитель проигнорировал раскрытие информации.

В более поздних версиях прошивки по умолчанию отключены доступ через Telnet и порт отладки (9527 / tcp). Вместо этого у них был открытый порт 9530 / tcp, который использовался для приема специальной команды для запуска демона telnet и включения доступа к оболочке со статическим паролем, одинаковым для всех устройств.Такой случай освещен в следующих статьях:

В самых последних версиях встроенного ПО есть открытый порт 9530 / tcp, который прослушивает специальные команды, но для их фиксации требуется криптографическая аутентификация запрос-ответ. Это предмет фактического раскрытия.

Технические характеристики

Обсуждаемые уязвимые устройства DVR / NVR / IP-камеры работают под управлением Linux с минимальным набором утилит, предоставляемым busybox, основным видеоприложением Sofia и небольшим набором специальных дополнительных утилит, отвечающих за поддержку работы устройства.Оборудование имеет процессор на базе ARM от десятков до сотен мегабайт оперативной памяти.

Устройство с уязвимой прошивкой имеет процесс macGuarder или dvrHelper , работающий и принимающий соединения на TCP-порту 9530. Код и строки журнала предполагают, что macGuarder раньше был отдельным процессом, но позже его функции были объединены в процесс dvrHelper как отдельный поток.

Стоит отметить, что в более ранних версиях прошивки процесс dvrHelper был скомпилирован в busybox в качестве дополнительного апплета.Принимая во внимание, что busybox имеет лицензию GNU GPL, возможно, что нарушение лицензии имеет место из-за того, что программное обеспечение dvrHelper распространялось без исходного кода.

Успешный процесс активации бэкдора следующий:

- Клиент открывает соединение с портом TCP-порт 9530 устройства и отправляет строку

OpenTelnet: OpenOnceс добавлением байта, указывающего общую длину сообщения. Этот шаг является последним для предыдущих версий бэкдора. Если после этого шага ответа нет, возможно, telnetd уже был запущен. - Сервер (устройство) отвечает строкой

randNum: XXXXXXXX, гдеXXXXXXXX— случайное 8-значное десятичное число. - Клиент использует свой предварительный общий ключ и создает ключ шифрования как объединение полученного случайного числа и PSK.

- Клиент шифрует случайное число с помощью ключа шифрования и отправляет его после строки

randNum:. Ко всему сообщению добавляется байт, указывающий общую длину сообщения. - Сервер загружает тот же общий ключ из файла

/ mnt / custom / TelnetOEMPasswdили использует ключ по умолчанию2wj9fsa2, если файл отсутствует. - Сервер выполняет шифрование случайного числа и проверяет, что результат идентичен строке от клиента. В случае успеха сервер отправляет строку

verify: OKилиverify: ERRORв противном случае. - Клиент шифрует строку

Telnet: OpenOnce, добавляет к ней байты общей длины,CMD: строкуи отправляет на сервер. - Сервер извлекает и расшифровывает полученную команду. Если результат дешифрования равен строке

Telnet: OpenOnce, он отвечаетOpen: OK, включает порт отладки 9527 и запускает демон telnet.

Весь процесс аутентификации может напоминать некую разновидность аутентификации запрос-ответ HMAC, за исключением того, что он использует симметричный шифр вместо хэша. Этот конкретный симметричный шифр напоминает некоторый вариант 3DES-EDE2 для ключей длиной более 8 байтов и похож на простой DES для более коротких ключей.

Легко видеть, что все, что требуется клиентам для успешной аутентификации, — это знание PSK (который является обычным и может быть получен из прошивки в виде открытого текста) и реализация этого симметричного блочного шифра.Восстановление этой реализации симметричного шифра наиболее сложно, но это было достигнуто в ходе этого исследования. Исследования и тесты проводились с использованием этого набора инструментов:

- Ghidra 9.1.1 от NSA (https://ghidra-sre.org/) — набор для проверки исполняемого двоичного кода.

- QEMU (точнее qemu-user в Debian chroot — https://www.qemu.org/) — программное обеспечение, которое позволяет прозрачно выполнять двоичные файлы сторонней архитектуры (ARM) на хосте.

- Общие утилиты и набор инструментов GNU.

После активации демон telnet весьма вероятно, что он примет одну из следующих пар логин / пароль:

Эти пароли могут быть восстановлены как из прошивки, так и путем перебора хешей в файле / etc / passwd . Современный GPGPU потребительского уровня с hashcat способен найти предварительный образ для хэша за считанные часы.

Порт отладки 9527 принимает тот же логин / пароль, что и веб-интерфейс, а также обеспечивает доступ к оболочке и функции для управления устройством. Говоря об учетных записях веб-интерфейса, злоумышленник может сбросить пароль или получить хэши паролей из файлов / mnt / mtd / Config / Account * .Хеш-функция была описана в предыдущем исследовании Иштвана Тота.

Затронутые устройства

Предыдущее исследование показало хорошую коллекцию затронутых брендов: https://github.com/tothi/pwn-hisilicon-dvr#summary. Существуют десятки марок и сотни моделей.

Автор этого отчета, основываясь на опросе случайных IP-адресов, оценивает общее количество уязвимых устройств, доступных через Интернет, где-то между сотнями тысяч и миллионами.

Наверное, самый простой способ проверить, уязвимо ли ваше устройство, — это PoC-код, указанный ниже.

Тестирование уязвимости

PoC-код: https://github.com/Snawoot/hisilicon-dvr-telnet.

Построение программы PoC из исходного кода: запустите make в исходном каталоге.

Использование: ./hs-dvr-telnet HOST PSK

Самый распространенный PSK — стандартный: 2wj9fsa2 .

Пример сеанса:

$ telnet 198.51.100.23 Пробуем 198.51.100.23 ... telnet: невозможно подключиться к удаленному хосту: в соединении отказано $ ./hs-dvr-telnet 198.51.100.] '. Вход в LocalHost: root Пароль: IP-адрес

в приведенном выше примере — это IP-адрес из блока адресов, зарезервированный для документации RFC5737.

Устройство считается уязвимым, если:

- Порт Telnet открывается после запуска

hs-dvr-telnet. - Устройство отвечает запросом на запрос

hs-dvr-telnet. Даже если проверка не удалась из-за неправильного PSK, существует правильный PSK, извлекаемый из прошивки. - hs-dvr-telnet зависает в ожидании ответа, но порт telnet открывается (это произойдет со старыми версиями прошивки, для которых требуется только команда

OpenTelnet: OpenOnce).

Смягчение

Принимая во внимание более ранние фиктивные исправления этой уязвимости (на самом деле, бэкдор), нецелесообразно ожидать исправлений безопасности для встроенного ПО от производителя. Владельцам таких устройств следует подумать о переходе на альтернативы.

Однако, если замена невозможна, владельцы устройств должны полностью ограничить сетевой доступ к этим устройствам для доверенных пользователей. В этой уязвимости задействованы порты 23 / tcp, 9530 / tcp, 9527 / tcp, но более ранние исследования показывают, что нет уверенности, что реализация других сервисов является надежной и не содержит RCE уязвимостей.

Объекты, не охваченные данным исследованием

Анализ кода показал, что процедура аутентификации на порту 9530 расшифровывает полезную нагрузку «CMD» произвольного размера (до размера буфера, считываемого сразу из сокета) в буфер на стеке с фиксированным размером 32 байта. Целенаправленное использование этого переполнения требует знания PSK, поэтому для получения доступа более практично действовать обычным способом. С другой стороны, мусор, отправленный с командой CMD, может вызвать повреждение стека и сбой демона dvrHelper.Возможные последствия этого (потенциального) сбоя не изучались, потому что бэкдор macGuarder / dvrHelper выглядит строго превосходным и прямым подходом.

ОБНОВЛЕНИЕ (2020-02-05 02: 10 + 00: 00): Иштван Тот, автор предыдущих исследований по этому вопросу, представил свою собственную реализацию программы PoC: https://github.com/tothi/hs- dvr-telnet Данная реализация написана на чистом коде Python и реализует симметричный шифр более понятным образом. Также в нем описаны различия между вариантом шифра 3DES, используемым Xiongmai для аутентификации бэкдора, и оригинальным шифром 3DES.Эти различия могут быть выражены этим git-коммитом: https://github.com/tothi/pyDes/commit/7a26fe09dc5b57b175c6439fbbf496414598a7a2.

ОБНОВЛЕНИЕ (2020-02-05 17: 28 + 00: 00): Другие исследователи и пользователи Хабра отметили, что такая уязвимость ограничена устройствами на основе программного обеспечения Xiongmai (Hangzhou Xiongmai Technology Co, XMtech), включая продукты другие поставщики, которые поставляют продукты на основе такого программного обеспечения. На данный момент HiSilicon не может нести ответственность за бэкдор в двоичном файле dvrHelper / macGuarder.

Это поможет избежать ощутимых финансовых потерь, если злоумышленник получит доступ к данным по карте или в случае двойной блокировки денег магазином.

Это поможет избежать ощутимых финансовых потерь, если злоумышленник получит доступ к данным по карте или в случае двойной блокировки денег магазином. Все зависит от банка, выпустившего карту, или от платежной системы, которая предоставляет Вам личный электронный кошелек/виртуальную карту.

Все зависит от банка, выпустившего карту, или от платежной системы, которая предоставляет Вам личный электронный кошелек/виртуальную карту. Найти эту информацию Вы можете в настройках браузера, в разделе «Безопасность». Самыми небезопасными браузерами считаются Explorer и Google Chrome. По возможности, старайтесь не оплачивать заказы через них.

Найти эту информацию Вы можете в настройках браузера, в разделе «Безопасность». Самыми небезопасными браузерами считаются Explorer и Google Chrome. По возможности, старайтесь не оплачивать заказы через них.

Никто, даже банковские служащие и работники магазинов, не имеют право просить у Вас указать PIN-код или CVV-код по телефону или через электронную почту.

Никто, даже банковские служащие и работники магазинов, не имеют право просить у Вас указать PIN-код или CVV-код по телефону или через электронную почту.