Бесплатно рко для ип: Бесплатные расчетные счета для ИП и ООО открыть онлайн

| Описание | Пакет услуг для преодоления кризиса | Пакет услуг для преодоления кризиса | Тариф для пострадавшего бизнеса, который хочет сэкономить | Тариф для компаний, которые работают и стремятся к выгоде | Тариф для крупных компаний с большим количеством платежей |

| Открытие счета | бесплатно | бесплатно | бесплатно | бесплатно | бесплатно |

| Обслуживание в месяц | 0 ₽ | 0 ₽ | 1 ₽ в течение месяца открытия, а также 2 последующих месяца (только для новых клиентов) 350 ₽ | 1 ₽ в течение месяца открытия, а также 2 последующих месяца (только для новых клиентов) 550 ₽ | 10 000 ₽ |

| Заплатить контрагенту внутри банка | бесплатно | бесплатно | бесплатно | бесплатно | бесплатно |

| Заплатить контрагенту в другой банк | 0 ₽ 199 ₽ с 6-го платежа 199 ₽ | 0 ₽ 199 ₽ с 4-го платежа 199 ₽ | 28 ₽ | 23 ₽ | 0 ₽ |

| Перевести на счет частным лицам | 0%

до 200 000 ₽ в месяц | 0%

до 150 000 ₽ в месяц | 0.95 %

до 500 000 ₽ в месяц | 0.95 %

до 500 000 ₽ в месяц | 0.95 %

до 500 000 ₽ в месяц |

| Снять наличные | 5% | 5% | 0.95 %

до 500 000 ₽ в месяц | 0.95 %

до 500 000 ₽ в месяц | 0.95 %

до 500 000 ₽ в месяц |

| Внести наличные на счет | 0. минимум 50 ₽ | 0.09 % минимум 50 ₽ | 0.09 % минимум 50 ₽ | 0.09 % минимум 50 ₽ | 0.09 % минимум 50 ₽ |

| Внести наличные на счет через кассу банка | 0.3 % не менее 50 ₽ | 0.3 % не менее 50 ₽ | 0.1 % не менее 50 ₽ | от 0.07 %

| 0.07 % не менее 50 ₽ |

| Открыть счет | Открыть счет | Открыть счет | Открыть счет | Открыть счет |

| Рубль РФ | RUB | все офисы Банка, за исключением операционных офисов в городах: Барнаул, Вологда, Иркутск, Кемерово, Красноярск, Тольятти и Дополнительного офиса Банка «Сухаревское отделение» в Москве | все офисы Банка, за исключением операционных офисов в городах Барнаул, Вологда, Иркутск, Кемерово, Красноярск, Тольятти и Дополнительного офиса Банка «Сухаревское отделение» в Москве |

| Доллар США | USD | ||

| Евро | EUR | ||

| Фунт стерлингов Соединенного королевства GBP | GBP | офисы Банка в Москве: 1.  Центральный офис Центральный офис2. Бауманское отделение 3. Воронцовское отделение 4. Кутузовское отделение 5. Ленинградское отделение Дополнительный офис отделение Банка в городе Одинцово Операционный офис «Санкт-Петербургский» | все офисы Банка, за исключением операционных офисов в городах Барнаул, Вологда, Иркутск, Кемерово, Красноярск, Тольятти и Дополнительного офиса Банка «Сухаревское отделение» в Москве |

| Швейцарский франк | CHF | ||

| Казахстанский тенге | KZT | не предоставляется | все офисы Банка, за исключением операционных офисов в городах Барнаул, Вологда, Иркутск, Кемерово, Красноярск, Тольятти и Дополнительного офиса Банка «Сухаревское отделение» в Москве |

| Китайский юань | CNY | не предоставляется | все офисы Банка, за исключением операционных офисов в городах Барнаул, Вологда, Иркутск, Кемерово, Красноярск, Тольятти и Дополнительного офиса Банка «Сухаревское отделение» в Москве |

| Японская Йена | JPY | не предоставляется | все офисы Банка, за исключением операционных офисов в городах Барнаул, Вологда, Иркутск, Кемерово, Красноярск, Тольятти и Дополнительного офиса Банка «Сухаревское отделение» в Москве |

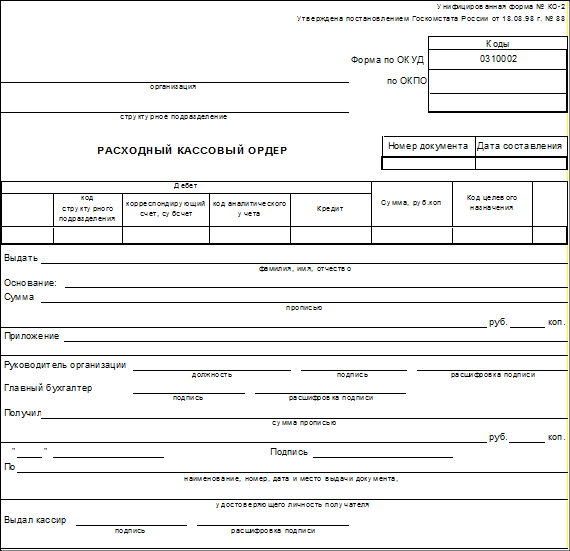

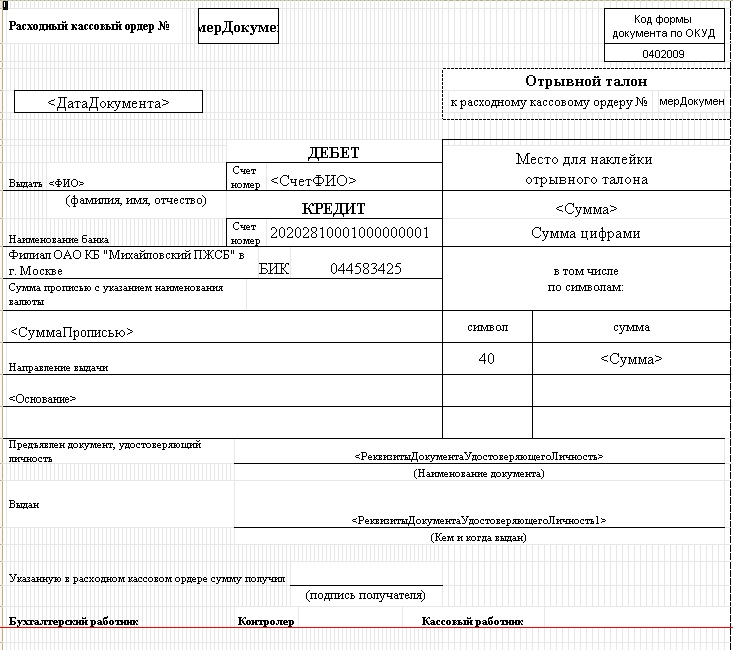

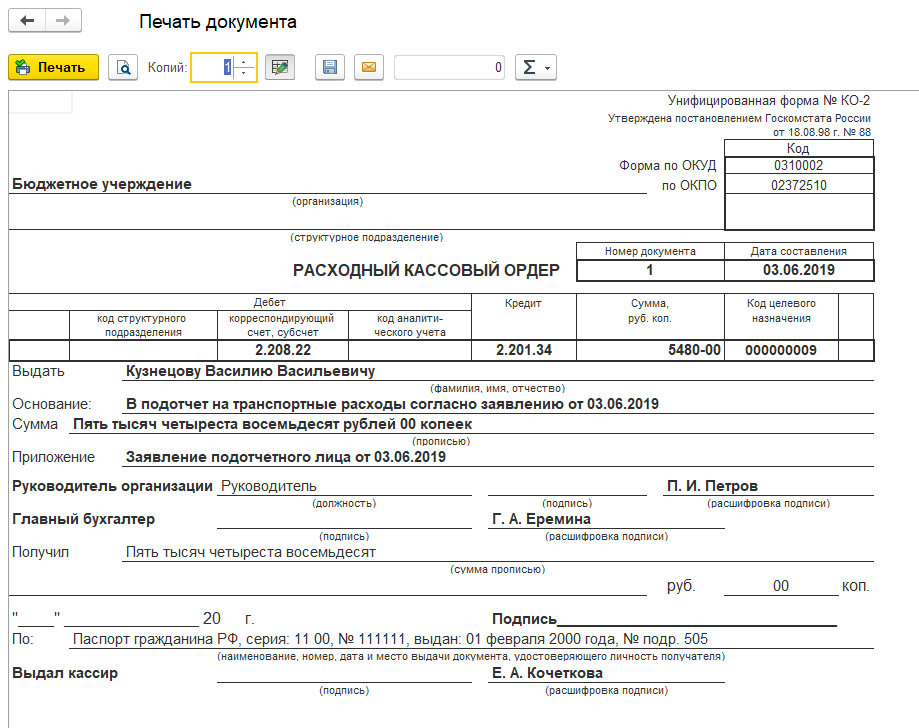

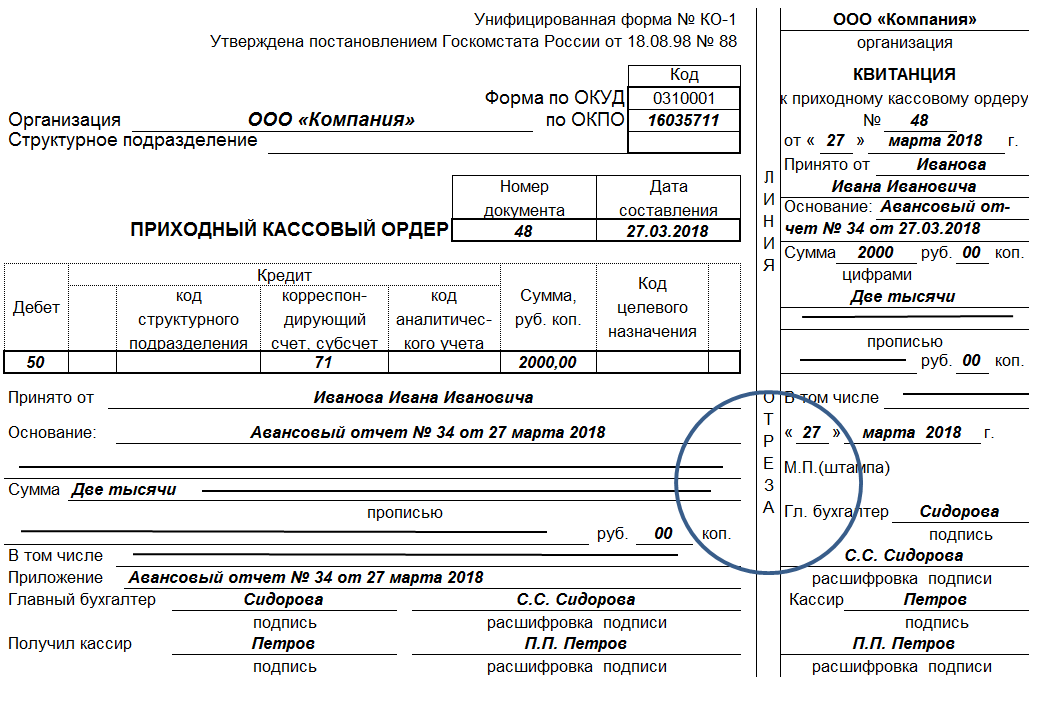

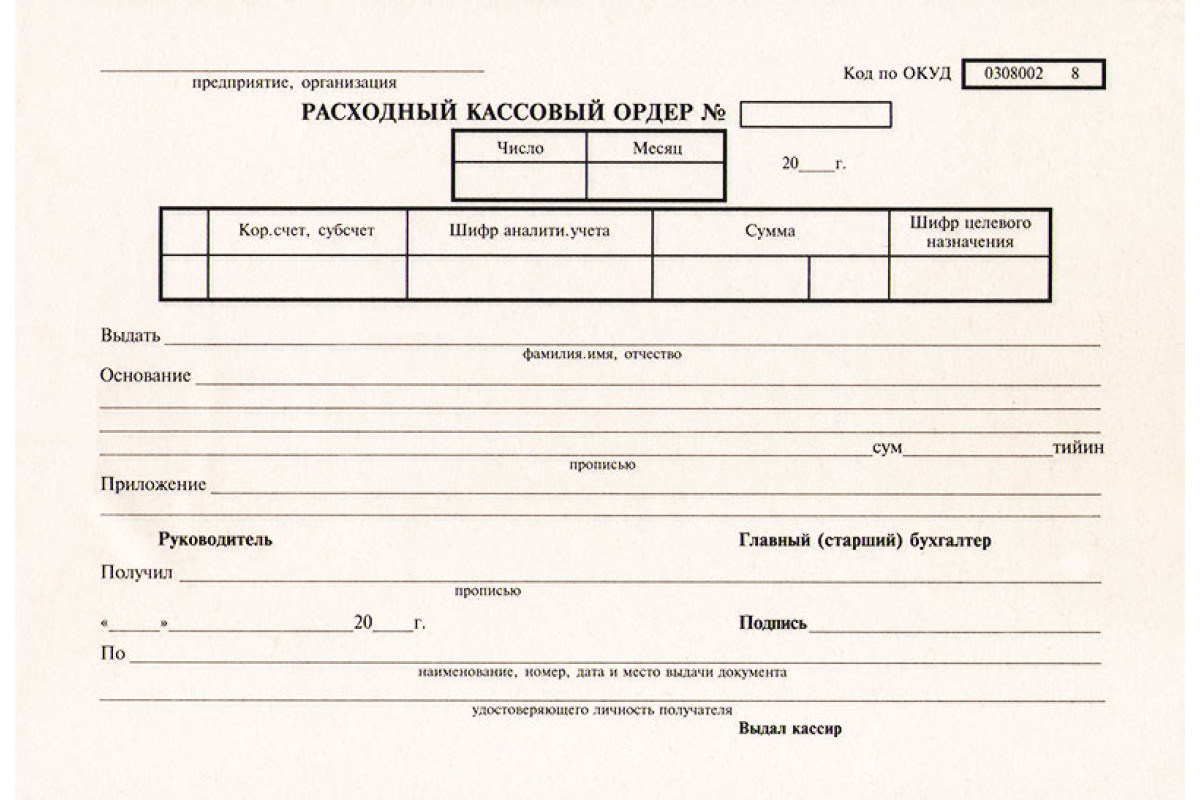

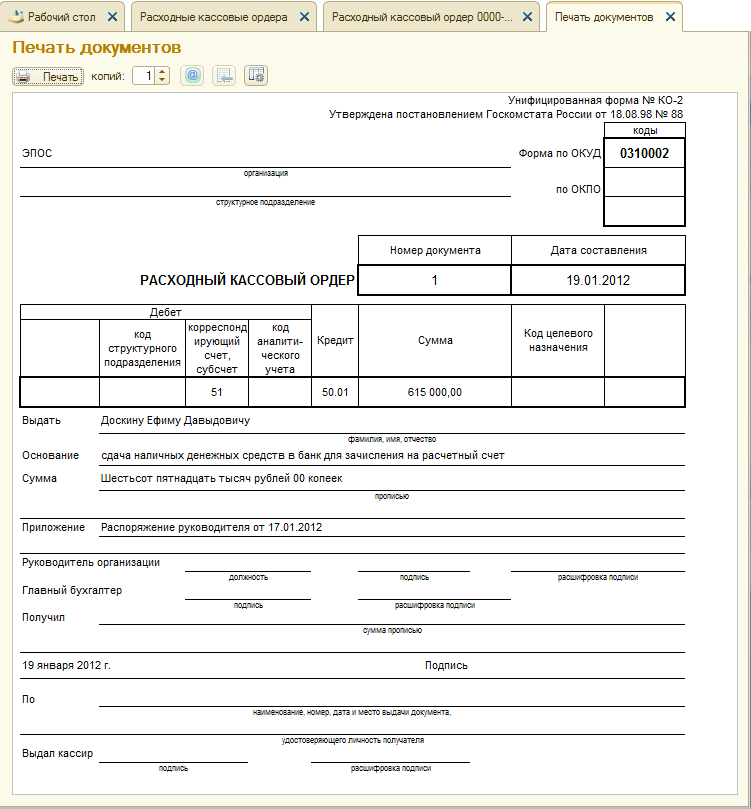

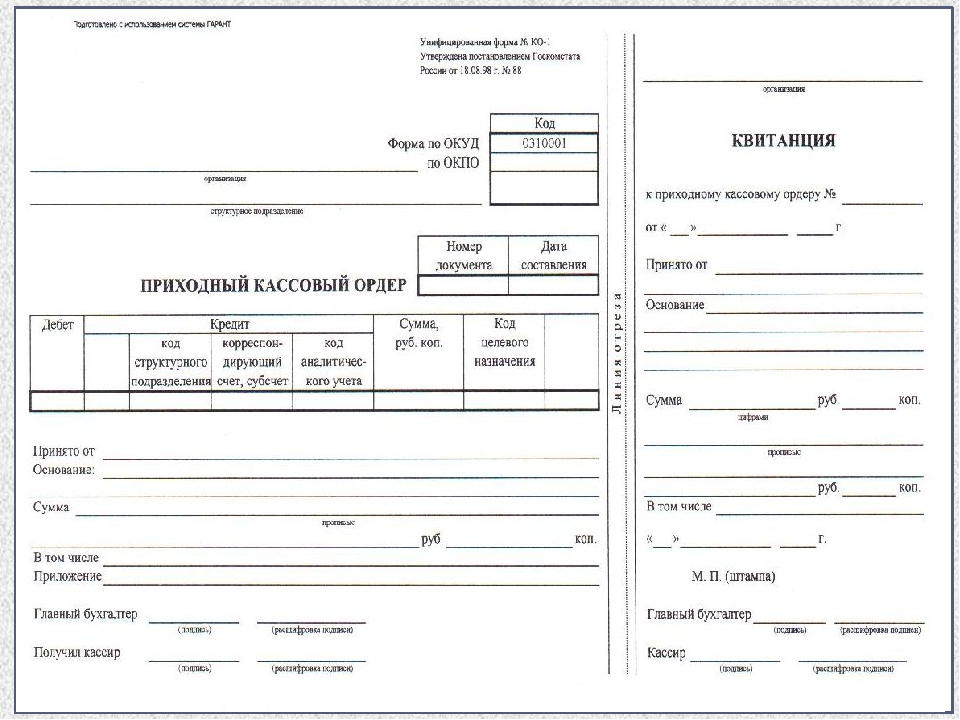

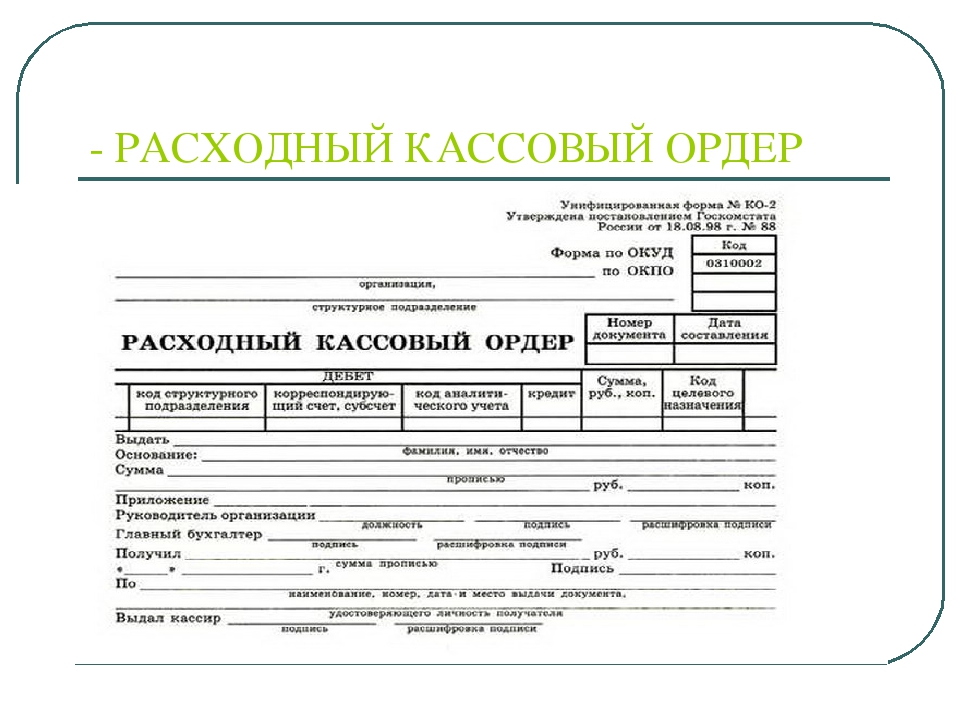

Расходный кассовый ордер (РКО)

Основным бланком, оформляемым при выдаче наличности из кассы компании, является расходный кассовый ордер (РКО). Его необходимо заполнять каждый раз, когда осуществляется расходование денег в ходе осуществления хозяйственной или иной деятельности. Порядок ведения операций по кассе разрешает не применять РКО только предпринимателям, ведущим учет в упрощенном варианте.

Его необходимо заполнять каждый раз, когда осуществляется расходование денег в ходе осуществления хозяйственной или иной деятельности. Порядок ведения операций по кассе разрешает не применять РКО только предпринимателям, ведущим учет в упрощенном варианте.

Оглавление статьи

Порядок применения расходника

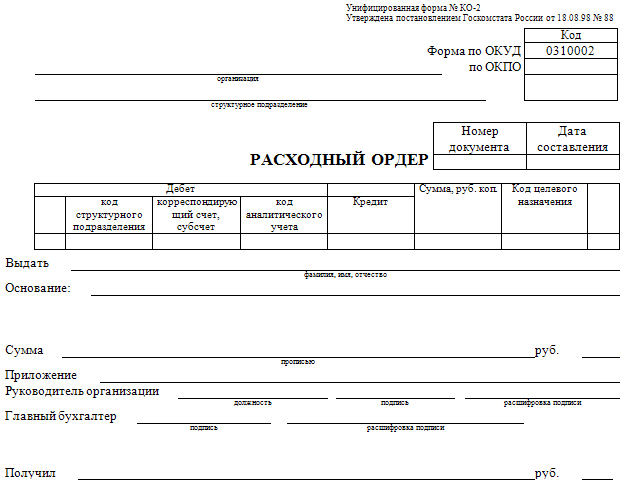

Вступивший с 2014 года нормативный акт определяет, что применять можно не только стандартную форму КО-02, но и разработанные с учетом нужд и особенностей деятельности собственные бланки.

Расходный ордер может составляться бухгалтером, в том числе главным, кассиром, руководителем фирмы (при отсутствии на предприятии бухгалтерии) или наемным специалистом, привлеченным по договору подряда. В этом случае все необходимые подписи проставляет директор организации.

Может использоваться бланк, приобретенный в типографии, а также заполненный с помощью специализированных программ. Расходник не должен содержать никаких исправлений, в противном случае он признается недействительным. Если же ошибка допущена, документ необходимо перевыпустить в правильном варианте.

Если же ошибка допущена, документ необходимо перевыпустить в правильном варианте.

Основание для расходования денег, за исключением зарплаты, служит заявление работника, подписанное директором фирмы с указанием направления расходования.

Выписанный бланк предъявляется кассиру, который принимает его, проверяет правильность заполнения, наличие всех необходимых подписей. Далее он фиксирует его в журнале регистрации.

Перед выдачей наличных должностное лицо должно затребовать у их получателя документ, удостоверяющий личность. После сверки с ним кассир в соответствующие графы вписывает реквизиты паспорта или иного документа. Затем работник кассы передает денежные средства их получателю, которому нужно их пересчитать и при правильности суммы расписаться в расходнике.

Важно! Если выдача денег осуществляется доверенному лицу, то вместе с паспортом проверяется и доверенность, после чего ее прикладывают к РКО.

Работникам зарплата может выдаваться по расчетно-платежным или платежным ведомостям. В этом случае при их закрытии также составляются расходные ордера на итоговые суммы. Затем документ передается кассиру, который на нем ставит штамп «Оплачено». Вместе с отчетом кассира в конце дня РКО сдается в бухгалтерию.

В этом случае при их закрытии также составляются расходные ордера на итоговые суммы. Затем документ передается кассиру, который на нем ставит штамп «Оплачено». Вместе с отчетом кассира в конце дня РКО сдается в бухгалтерию.

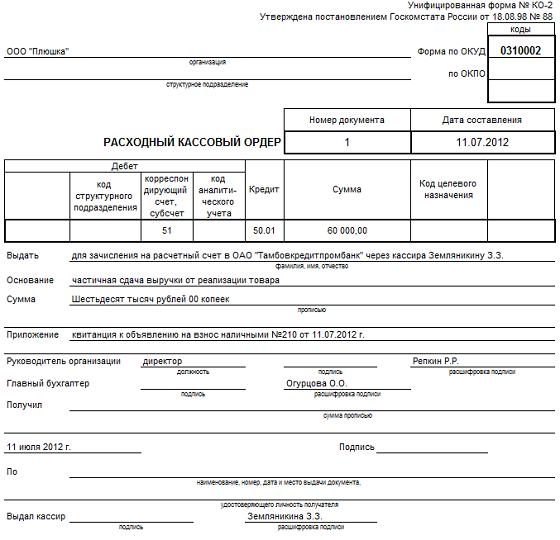

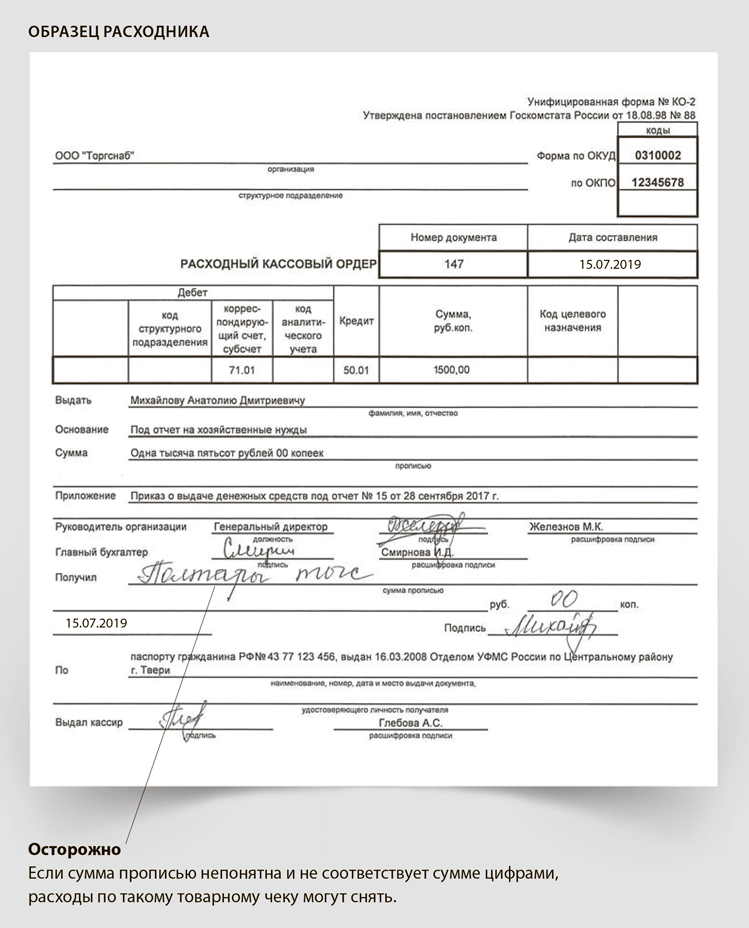

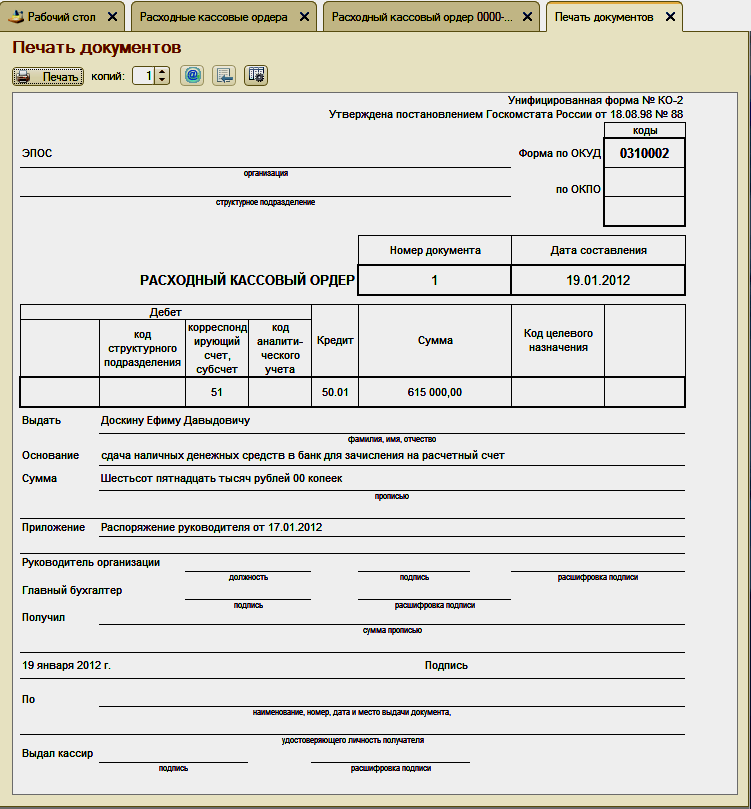

Расходный кассовый ордер образец заполнения

Рассмотрим образец заполнения РКО.

В верхней части документа пишется название фирмы и ее код согласно справочнику ОКПО. Если бланк относится к какому-либо определенному подразделению, то его название нужно указать ниже. В противном случае здесь ставится «-».

Справа от названия документа «Расходный кассовый ордер» записывается порядковый номер и дата его оформления. Последняя должна иметь вид ДД.ММ.ГГГГ.

В следующую таблицу вносятся данные бухгалтерского учета — корреспондирующие счета по дебету и кредиту, коды структурных подразделений и аналитического учета — если они используются на предприятии. Затем записывается сумма РКО цифрами. Поле «Код целевого назначения» должно заполняться только в том случае, если на фирме разработана и используется необходимая система кодирования.

В поле «Выдать» записываются полные Ф.И.О. человека, которому отпускаются денежные средства из кассы. Не допускается сюда вписывать название предприятия.

В поле «Основание» указываются причины, по которой производится выдача денег. К примеру «Зарплата», «Сдача в банк», «Суточные» и т. д.

В поле «Сумма» записывается сумма документа прописью.

В поле «Приложение» указываются наименования документов, на основании которых производится данная операция — заявление работника, платежная ведомость, квитанция и т. д.

Затем документ подписывается руководителем компании и главным бухгалтером, которые ставят свою личную подпись.

Важно! Ниже получатель денежных средств должен написать вручную получаемую сумму прописью и без сокращений, поставить дату получения и личную подпись. Затем указываются полные реквизиты документа, удостоверяющего личность — паспорта, загранпаспорта, военного билета и т. д.

Кассовый ордер подписывает работник кассы. Далее все расходные и приходные денежные операции заносятся в кассовую книгу.

Нюансы

Если денежные средства выдаются юридическому лицу, то в поле «Выдать» указываются личные данные работника — представителя. В поле «Приложение» нужно записать реквизиты доверенности на получение денег, которая прикладывается к расходному ордеру.

При сдаче наличных средств в банк в поле «Выдать» нельзя писать «Сдача выручки», поскольку это противоречит порядку ведения кассовых операций. Там нужно указывать Ф.И.О. работника, который выполняет данное действие, он же расписывается в документе в получении денег.

При выдаче зарплаты допускается составление одного документа на всю сумму. В этом случае в поле «Выдать» записывается «Работникам предприятия», а в основании реквизиты платежной ведомости. Поля «Получил», «Подпись» и «По» остаются незаполненными.

Скачать бланк расходного кассового ордера

Расходный кассовый ордер бланк скачать Word.

Расходный ордер бланк скачать, в формате Excel.

Скачать образец заполнения расходника по форме КО-2.

Форма Р21001 в 2021 году — заполнение заявления на открытие ИП

Заявление на регистрацию ИП имеет множество своих нюансов и правил заполнения. С помощью бесплатного онлайн-сервиса на нашем сайте вы сможете легко, с учетом всех правил, подготовить не только заявление по форме Р21001, но и весь пакет необходимых документов для регистрации ИП.

Обратите внимание! В ноябре 2020 года заявление на регистрацию ИП по форме Р21001 существенно изменилось. О нововведениях мы написали в этой статье.

Бланк и официальная инструкция в 2021 году

Скачать бланк заявления на регистрацию в качестве ИП в формате excel. Приведенная форма заявления Р21001 (КНД 1112501) актуальна в 2021 году.

Рекомендуем использовать наш сервис для создания заявления на открытие ИП, это поможет избежать ошибок в заполнении.

Заполнить заявление Р21001 бесплатно онлайн

Как подготовить Р21001 и другие документы с помощью нашего сервиса

youtube.com/embed/kZaG6oqLvaM?rel=0&showinfo=0″ frameborder=»0″ allow=»autoplay; encrypted-media» allowfullscreen=»»/>

Заполнить заявление Р21001 бесплатно онлайн

Основные требования по заполнению

- Заявление по форме Р21001 заполняется только заглавными буквами (шрифт Courier New, 18 пикселей).

- Сведения о себе заполняются в полном соответствии с вашим паспортом.

- ИНН физического лица обязательно указывается в форме при его наличии.

- Требуется указывать только те коды ОКВЭД (коды видов деятельности), которые содержат не менее 4-х цифровых знаков.

- На последней странице (лист Б) ФИО и подпись необходимо заполнять только в присутствии налогового инспектора при подаче документов.

- Прошивать заявление на регистрацию ИП не требуется.

- Адрес заявителя должен заполняться в соответствии с Государственным адресным реестром ФИАС (иногда может не совпадать с написанием прописки в паспорте).

- Необходимо строго соблюдать правила сокращений для наименования адресных объектов.

Инструкция и образцы заполнения первой страницы

Раздел 1. ФИО

Образец заполнения фамилии, имени и отчества (форма Р21001)

Укажите каждое слово с новой строки: фамилию, имя и отчество физлица. Если в паспорте отчество не написано, то оно не указывается. Иностранные граждане и лица без гражданства вписывают свое имя дважды: на русском языке и на латыни.

Раздел 2. ИНН

Образец заполнения ИНН, пола, сведений о рождении и гражданства (форма Р21001)

Если у вас есть ИНН, то вы должны его обязательно указать в форме. Иначе оставьте данное поле пустым. В этом случае ИФНС самостоятельно его присвоит и выдаст свидетельство о постановке на налоговый учет вместе с остальными документами ИП.

Раздел 3. Пол

Здесь все еще легче. Мужской пол просто ставит цифру «1», женский пол просто ставит цифру «2».

Раздел 4.

Сведения о рождении

Сведения о рождении

Сначала укажите дату рождения (если по какой-либо причине она не совпадет с реальной, указывайте ту, что в паспорте). Ниже граждане РФ заполняют место рождения в точном соответствии с записью в документе удостоверяющим личность. Иностранные граждане и лица без гражданства эти данные не вносят

Раздел 5. Гражданство

Для граждан РФ тут все тоже очень просто. В пункте 5 россияне ставят «1», иностранцы — «2», апатриды — «3». Последнее поле 5.1. предназначено только для иностранных граждан, которые указывают здесь код своей страны.

Инструкция и образцы заполнения второй страницы

Раздел 6. Данные документа, удостоверяющего личность

Образец заполнения сведений из паспорта (форма Р21001)

Здесь надо указать реквизиты документа, удостоверяющего личность. Для россиян это внутренний паспорт (код «21»). Впишите серию и номер паспорта, дату и орган выдачи, код подразделения.

Раздел 7. Адрес места жительства (пребывания) в РФ

Образец заполнения адреса регистрации (форма Р21001)

Образец заполнения адреса регистрации (форма Р21001)

В этом разделе формы Р21001 нужно указать адрес постоянной регистрации, в т. ч. даже если вы временно зарегистрированы по другому адресу (месту пребывания). Адрес временной регистрации указывается только, если у вас нет постоянной прописки.

ч. даже если вы временно зарегистрированы по другому адресу (месту пребывания). Адрес временной регистрации указывается только, если у вас нет постоянной прописки.

Напомним, что адрес вносится так, как указано в Государственном адресном реестре ФИАС. Иногда он может не совпадать с написанием прописки в паспорте, например, нет муниципального образования. А правила сокращения адресных объектов приводятся в приказе Минфина от 5 ноября 2015 г. № 171н. Будьте внимательны! При допущении ошибки в адресе ИФНС вынесет отказ в регистрации.

Раздел 8.

Образец заполнения раздела 8 (форма Р21001)

Зарегистрировать ИП в России могут только те иностранцы и лица без гражданства, которые получили вид на жительство или разрешение на временное пребывание. Поэтому они должны указать реквизиты документа, разрешающего им проживание в РФ. Россияне этот пункт не заполняют.

Заполнить заявление Р21001 бесплатно

Инструкция и образец по заполнению листа А

Образец заполнения листа А (форма Р21001)

Сначала заполните код вида деятельности, который будет у вас основным. Затем заполните дополнительные коды (указываются слева направо, а не по столбцам). При этом обратите внимание, что:

Затем заполните дополнительные коды (указываются слева направо, а не по столбцам). При этом обратите внимание, что:

- В 2021 году регистрация ИП производится по новому справочнику ОКВЭД 2.

- На данной странице заявления нужно указывать только коды ОКВЭД, содержащие не менее 4-х цифровых знаков.

- Если вы точно не уверены, что будете заниматься какой-либо деятельностью, то её все же лучше внести в список заявления об открытии ИП. Вы можете заниматься или не заниматься любой деятельностью, за это не предусмотрено никакой дополнительной отчетности или штрафов.

- Не рекомендуется указывать более 69 кодов (включая основной), т.е. столько, сколько помещается на одном листе А.

Инструкция и образец по заполнению листа Б

Образец заполнения листа Б (форма Р21001)

На последней странице формы Р21001 заявитель своей подписью подтверждает достоверность информации. Далее надо указать свой электронный адрес (решение ИФНС во всех случаях направляется в электронном виде). Если предприниматель хочет получить также бумажные документы о регистрации, надо проставить цифру «1» в поле ниже.

Если предприниматель хочет получить также бумажные документы о регистрации, надо проставить цифру «1» в поле ниже.

Телефон указывается без скобок, пробелов, прочерков. Российские номера должны начинаться с +7, даже стационарные.

Проставлять подпись необходимо от руки и только в присутствии налогового инспектора (либо нотариуса при подаче документов ИП через представителя или по почте).

Из-за ошибок, допущенных при оформлении формы заявления, чаще всего отказывают в регистрации ИП. Чтобы не оказаться в подобной ситуации и сэкономить своё время мы рекомендуем заполнять заявление на открытие через бесплатный онлайн-сервис.

Официальная инструкция ФНС

Официальную инструкцию ФНС по заполнению формы Р21001 вы можете скачать по этой ссылке. Данная инструкция может показаться достаточно запутанной. Поэтому советуем смотреть наше видео либо воспользоваться текстовой инструкцией с заполненными образцами выше.

Приложения из официальной инструкции ФНС

Приложение №1.

Коды субъектов Российской Федерации

Коды субъектов Российской Федерации

| Наименование субъекта Российской Федерации | Код субъекта |

|---|---|

| Республика Адыгея | 01 |

| Республика Алтай | 04 |

| Республика Башкортостан | 02 |

| Республика Бурятия | 03 |

| Республика Дагестан | 05 |

| Республика Ингушетия | 06 |

| Кабардино-Балкарская республика | 07 |

| Республика Калмыкия | 08 |

| Карачаево-Черкесская республика | 09 |

| Республика Карелия | 10 |

| Республика Коми | 11 |

| Республика Крым | 91 |

| Республика Марий Эл | 12 |

| Республика Мордовия | 13 |

| Республика Саха (Якутия) | 14 |

| Республика Северная Осетия — Алания | 15 |

| Республика Татарстан | 16 |

| Республика Тыва | 17 |

| Удмуртская республика | 18 |

| Республика Хакасия | 19 |

| Чеченская республика | 20 |

| Чувашская республика | 21 |

| Алтайский край | 22 |

| Забайкальский край | 75 |

| Камчатский край | 41 |

| Краснодарский край | 23 |

| Красноярский край | 24 |

| Пермский край | 59 |

| Приморский край | 25 |

| Ставропольский край | 26 |

| Хабаровский край | 27 |

| Амурская область | 28 |

| Архангельская область | 29 |

| Астраханская область | 30 |

| Белгородская область | 31 |

| Брянская область | 32 |

| Владимирская область | 33 |

| Волгоградская область | 34 |

| Вологодская область | 35 |

| Воронежская область | 36 |

| Ивановская область | 37 |

| Иркутская область | 38 |

| Калининградская область | 39 |

| Калужская область | 40 |

| Кемеровская область | 42 |

| Кировская область | 43 |

| Костромская область | 44 |

| Курганская область | 45 |

| Курская область | 46 |

| Ленинградская область | 47 |

| Липецкая область | 48 |

| Магаданская область | 49 |

| Московская область | 50 |

| Мурманская область | 51 |

| Нижегородская область | 52 |

| Новгородская область | 53 |

| Новосибирская область | 54 |

| Омская область | 55 |

| Оренбургская область | 56 |

| Орловская область | 57 |

| Пензенская область | 58 |

| Псковская область | 60 |

| Ростовская область | 61 |

| Рязанская область | 62 |

| Самарская область | 63 |

| Саратовская область | 64 |

| Сахалинская область | 65 |

| Свердловская область | 66 |

| Смоленская область | 67 |

| Тамбовская область | 68 |

| Тверская область | 69 |

| Томская область | 70 |

| Тульская область | 71 |

| Тюменская область | 72 |

| Ульяновская область | 73 |

| Челябинская область | 74 |

| Ярославская область | 76 |

| Москва | 77 |

| Санкт-Петербург | 78 |

| Севастополь | 92 |

| Еврейская автономная область | 79 |

| Ненецкий автономный округ | 83 |

| Ханты-Мансийский автономный округ — Югра | 86 |

| Чукотский автономный округ | 87 |

| Ямало-Ненецкий автономный округ | 89 |

Приложение №2.

Наименования адресных объектов. Субъекты Российской Федерации

Наименования адресных объектов. Субъекты Российской Федерации

| Полное наименование | Сокращённое наименование |

|---|---|

| Республика | респ. |

| Край | край |

| Область | обл. |

| Город федерального значения | г.ф.з. |

| Автономная область | а.обл. |

| Автономный округ | а.окр. |

Приложение №2. Наименования адресных объектов. Муниципальные образования

| Полное наименование | Сокращённое наименование |

|---|---|

| Муниципальный район | м.р-н |

| Муниципальный округ | м.о. |

| Городской округ с внутригородским делением | г.о. вн.д. |

| Городской округ | г.о. |

| Городское поселение | г.п. |

| Сельское поселение | с. п. п. |

| Внутригородской район | вн.р-н |

| Внутригородская территория (внутригородское муниципальное образование) города федерального значения | вн.тер.г. |

Приложение №2. Наименования адресных объектов. Административно-территориальные единицы

| Полное наименование | Сокращённое наименование |

|---|---|

| Поселение | пос. |

| Район | р-н |

| Сельсовет | с/с |

Приложение №2. Наименования адресных объектов. Населенные пункты

| Полное наименование | Сокращённое наименование |

|---|---|

| Город | г. |

| Населенный пункт | нп. |

| Дачный поселок | дп. |

| Сельский поселок | СП. |

| Поселок городского типа | пгт. |

| Рабочий поселок | рп. |

| Курортный поселок | кп. |

| Городской поселок | гп. |

| Поселок | п. |

| Аал | аал |

| Арбан | арбан |

| Аул | аул |

| Выселки | в-ки |

| Городок | г-к |

| Заимка | з-ка |

| Починок | п-к |

| Кишлак | киш. |

| Поселок при станции (поселок станции) | п. ст. |

| Поселок при железнодорожной станции | п. ж/д ст. |

| Железнодорожный блокпост | ж/д бл-ст |

| Железнодорожная будка | ж/д б-ка |

| Железнодорожная ветка | ж/д в-ка |

| Железнодорожная казарма | ж/д к-ма |

| Железнодорожный комбинат | ж/д к-т |

| Железнодорожная платформа | ж/д пл-ма |

| Железнодорожная площадка | ж/д пл-ка |

| Железнодорожный путевой пост | ж/д п. п. п. |

| Железнодорожный остановочный пункт | ж/д о.п. |

| Железнодорожный разъезд | ж/д рзд. |

| Железнодорожная станция | ж/д ст. |

| Местечко | м-ко |

| Деревня | д. |

| Село | с. |

| Слобода | сл. |

| Станция | ст. |

| Станица | ст-ца |

| Улус | у. |

| Хутор | х. |

| Разъезд | рзд. |

| Зимовье | зим. |

Приложение №2. Наименования адресных объектов. Элементы планировочной структуры

| Полное наименование | Сокращённое наименование |

|---|---|

| Берег | б-г |

| Вал | вал |

| Жилой район | ж/р |

| Зона (массив) | зона |

| Квартал | кв-л |

| Микрорайон | мкр. |

| Набережная | наб. |

| Остров | ост-в |

| Парк | парк |

| Платформа | платф. |

| Промышленный район | п/р |

| Район | р-н |

| Сад | сад |

| Сквер | сквер |

| Территория | тер. |

| Территория ведения гражданами садоводства или огородничества для собственных нужд | тер. СОСН |

| Территория садоводческих некоммерческих объединений граждан | тер. СНО |

| Территория огороднических некоммерческих объединений граждан | тер. ОНО |

| Территория дачных некоммерческих объединений граждан | тер. ДНО |

| Территория садоводческого некоммерческого товарищества | тер. СНТ |

| Территория огороднического некоммерческого товарищества | тер. ОНТ ОНТ |

| Территория дачных некоммерческих товариществ | тер. ДНТ |

| Территория садоводческих потребительских кооперативов | тер. СПК |

| Территория огороднических потребительских кооперативов | тер. ОПК |

| Территория дачных потребительских кооперативов | тер. ДПК |

| Территория садоводческих некоммерческих партнерств | тер. СНП |

| Территория огороднических некоммерческих партнерств | тер. ОНП |

| Территория дачных некоммерческих партнерств | тер. ДНП |

| Территория товарищества собственников жилья | тер. ТСЖ |

| Территория товарищества собственников недвижимости | тер. ТСН |

| Территория гаражно-строительного кооператива | тер. ГСК |

| Территория потребительского кооператива | тер. ПК |

| Усадьба | ус. |

| Территория фермерского хозяйства | тер.ф.х. |

| Юрты | ю. |

Приложение №2. Наименования адресных объектов. Элементы улично-дорожной сети

| Полное наименование | Сокращённое наименование |

|---|---|

| Аллея | ал. |

| Бульвар | б-р |

| Взвоз | взв. |

| Въезд | взд. |

| Дорога | дор. |

| Заезд | ззд. |

| Километр | км |

| Кольцо | к-цо |

| Коса | коса |

| Линия | лн. |

| Магистраль | мгстр. |

| Набережная | наб. |

| Переезд | пер-д |

| Переулок | пер. |

| Площадка | пл-ка |

| Площадь | пл. |

| Проезд | пр-д |

| Просек | пр-к |

| Просека | пр-ка |

| Проселок | пр-лок |

| Проспект | пр-кт |

| Проулок | проул. |

| Разъезд | рзд. |

| Ряд(ы) | ряд |

| Сквер | с-р |

| Спуск | с-к |

| Съезд | сзд. |

| Тракт | тракт |

| Тупик | туп. |

| Улица | ул. |

| Шоссе | ш. |

Приложение №2. Наименования адресных объектов. Идентификационные элементы объекта адресации

| Полное наименование | Сокращённое наименование |

|---|---|

| Владение | влд. |

| Гараж | г-ж |

| Дом | д. |

| Домовладение | двлд. |

| Здание | зд. |

| Земельный участок | з/у |

| Квартира | кв. |

| Комната | ком. |

| Подвал | подв. |

| Котельная | кот. |

| Погреб | п-б |

| Корпус | к. |

| Машино-место | м/м |

| Объект незавершенного строительства | ОНС |

| Офис | офис |

| Павильон | пав. |

| Помещение | помещ. |

| Рабочий участок | раб.уч. |

| Склад | скл. |

| Сооружение | соор. |

| Строение | стр. |

| Торговый зал | торг.зал |

| Цех | цех |

Приложение №3. Виды документов, удостоверяющих личность

| Код | Наименование документа |

|---|---|

| 03 | Свидетельство о рождении |

| 07 | Военный билет |

| 08 | Временное удостоверение, выданное взамен военного билета |

| 10 | Паспорт иностранного гражданина |

| 11 | Свидетельство о рассмотрении ходатайства о признании лица беженцем на территории Российской Федерации по существу |

| 12 | Вид на жительство в Российской Федерации |

| 13 | Удостоверение беженца |

| 15 | Разрешение на временное проживание в Российской Федерации |

| 18 | Свидетельство о предоставлении временного убежища на территории Российской Федерации |

| 21 | Паспорт гражданина Российской Федерации |

| 23 | Свидетельство о рождении, выданное уполномоченным органом иностранного государства |

| 24 | Удостоверение личности военнослужащего Российской Федерации |

| 91 | Иные документы |

Образцы заполнения заявления

Ниже представлен наглядный образец заполнения заявления по форме Р21001 действующий в 2021 году.

Скачать образец PDF (.pdf)

Первая страница

Вторая страница

Третья страница

Лист А

Лист Б

Раскрытие информации и Политика конфиденциальности — RKO Ideas Galore by Karen

Раскрытие информации

На этом веб-сайте можно использовать партнерские ссылки.

Любое сообщение, содержащее партнерские ссылки, будет четко указано в начале сообщения, перед партнерской ссылкой / ссылками.

Заявление об ограничении ответственности

Этот блог предназначен только для развлекательных и информационных целей.

Я не делаю никаких заявлений или гарантий любого рода, явных или подразумеваемых, относительно полноты, точности, надежности, пригодности или доступности в отношении блога или информации, продуктов и изображений, содержащихся в блоге, для каких-либо целей.

Таким образом, вы полагаетесь на такую информацию на свой страх и риск.

Все мнения, выраженные на этом сайте, принадлежат мне.

Политика конфиденциальности для rko-ideas-galore.blogspot.com

Если вы ищете дополнительную информацию или у вас есть какие-либо вопросы / запросы о нашей политике конфиденциальности, пожалуйста, свяжитесь со мной по электронной почте [email protected].

На сайте rko-ideas-galore.blogspot.com конфиденциальность наших посетителей имеет для нас огромное значение. В этом документе о политике конфиденциальности описаны типы личной информации, собираемой rko-ideas-galore.blogspot.com и его использование.

Файлы журналов

Как и многие другие веб-сайты, rko-ideas-galore.blogspot.com использует файлы журналов. Информация в файлах журнала включает IP-адреса, тип браузера, поставщика услуг Интернета (ISP), отметку даты / времени, страницы перехода / выхода и количество кликов для анализа тенденций, администрирования сайта, отслеживания передвижения пользователя по сайту, и собрать демографическую информацию. IP-адреса и другая подобная информация не связана с какой-либо информацией, позволяющей установить личность.

Файлы cookie и веб-маяки

rko-ideas-galore.blogspot.com действительно использует файлы cookie для хранения информации о предпочтениях посетителей, записи пользовательской информации, на каких страницах пользователь обращается или посещает, настройки содержимого веб-страницы в зависимости от типа браузера посетителей или другая информация, которую посетитель отправляет через свой браузер.

DoubleClick DART Cookie

»Google, как сторонний поставщик, использует файлы cookie для показа рекламы на rko-ideas-galore.blogspot.com.

»Использование Google cookie DART позволяет ему показывать рекламу вашим пользователям на основе их посещения rko-ideas-изобилие.blogspot.com и другие сайты в Интернете.

»Пользователи могут отказаться от использования файлов cookie DART, посетив политику конфиденциальности Google для рекламы и контентной сети по следующему URL-адресу — http://www.google.com/privacy_ads.html

Некоторые из наших рекламных партнеров могут использовать файлы cookie и веб-маяки на нашем сайте. Наши рекламные партнеры перечислены ниже:

Наши рекламные партнеры перечислены ниже:

»Google AdSense» Комиссионный узел »Adbrite» Widget Bucks »Kontera» Clickbank »Azoogle» Chitika »Linkshare» Amazon »Etsy

Эти сторонние рекламные серверы или рекламные сети используют технологии для рекламы и ссылки, которые появляются на rko-ideas-galore.blogspot.com отправляйте прямо в ваши браузеры. Когда это происходит, они автоматически получают ваш IP-адрес. Другие технологии (такие как файлы cookie, JavaScript или веб-маяки) также могут использоваться сторонними рекламными сетями для измерения эффективности их рекламы и / или для персонализации рекламного контента, который вы видите.

rko-ideas-galore.blogspot.com не имеет доступа или контроля над этими файлами cookie, которые используются сторонними рекламодателями.

Вам следует ознакомиться с соответствующими политиками конфиденциальности этих сторонних рекламных серверов, чтобы получить более подробную информацию об их действиях, а также инструкции о том, как отказаться от определенных действий. Политика конфиденциальности rko-ideas-galore.blogspot.com не применяется к таким другим рекламодателям или веб-сайтам, и мы не можем контролировать их деятельность.

Политика конфиденциальности rko-ideas-galore.blogspot.com не применяется к таким другим рекламодателям или веб-сайтам, и мы не можем контролировать их деятельность.

Если вы хотите отключить файлы cookie, вы можете сделать это в настройках вашего браузера. Более подробную информацию об управлении файлами cookie в конкретных веб-браузерах можно найти на соответствующих веб-сайтах браузеров.

–

Политика конфиденциальности — RKO Enterprises

Кто мы

Наш адрес сайта: https: // rkoenterprises.com.

Какие личные данные мы собираем и почему мы их собираем

Комментарии

Когда посетители оставляют комментарии на сайте, мы собираем данные, показанные в форме комментариев, а также IP-адрес посетителя и строку пользовательского агента браузера, чтобы помочь в обнаружении спама.

Анонимизированная строка, созданная из вашего адреса электронной почты (также называемая хешем), может быть предоставлена службе Gravatar, чтобы узнать, используете ли вы ее. С политикой конфиденциальности сервиса Gravatar можно ознакомиться здесь: https://automattic. com/privacy/. После одобрения вашего комментария ваше изображение профиля станет общедоступным в контексте вашего комментария.Средства массовой информации

com/privacy/. После одобрения вашего комментария ваше изображение профиля станет общедоступным в контексте вашего комментария.Средства массовой информации

Если вы загружаете изображения на веб-сайт, вам следует избегать загрузки изображений со встроенными данными о местоположении (EXIF GPS). Посетители веб-сайта могут загружать и извлекать любые данные о местоположении из изображений на веб-сайте.

Контактные формы

Печенье

Если вы оставляете комментарий на нашем сайте, вы можете включить сохранение своего имени, адреса электронной почты и веб-сайта в файлах cookie. Это для вашего удобства, чтобы вам не приходилось снова вводить свои данные, когда вы оставляете еще один комментарий. Эти файлы cookie хранятся в течение одного года.Если вы посетите нашу страницу входа в систему, мы установим временный файл cookie, чтобы определить, принимает ли ваш браузер файлы cookie. Этот файл cookie не содержит личных данных и удаляется при закрытии браузера.

Когда вы входите в систему, мы также настраиваем несколько файлов cookie, чтобы сохранить вашу информацию для входа и варианты отображения экрана. Файлы cookie для входа хранятся в течение двух дней, а файлы cookie для параметров экрана — в течение года. Если вы выберете «Запомнить меня», ваш логин будет сохраняться в течение двух недель. Если вы выйдете из своей учетной записи, файлы cookie для входа будут удалены.Если вы редактируете или публикуете статью, в вашем браузере будет сохранен дополнительный файл cookie. Этот файл cookie не содержит личных данных и просто указывает идентификатор публикации статьи, которую вы только что отредактировали. Срок его действия истекает через 1 день.

Файлы cookie для входа хранятся в течение двух дней, а файлы cookie для параметров экрана — в течение года. Если вы выберете «Запомнить меня», ваш логин будет сохраняться в течение двух недель. Если вы выйдете из своей учетной записи, файлы cookie для входа будут удалены.Если вы редактируете или публикуете статью, в вашем браузере будет сохранен дополнительный файл cookie. Этот файл cookie не содержит личных данных и просто указывает идентификатор публикации статьи, которую вы только что отредактировали. Срок его действия истекает через 1 день.

Встроенный контент с других сайтов

Статьи на этом сайте могут включать встроенный контент (например, видео, изображения, статьи и т. Д.). Встроенный контент с других веб-сайтов ведет себя точно так же, как если бы посетитель посетил другой веб-сайт.

Эти веб-сайты могут собирать данные о вас, использовать файлы cookie, встраивать дополнительное стороннее отслеживание и отслеживать ваше взаимодействие с этим встроенным контентом, включая отслеживание вашего взаимодействия со встроенным контентом, если у вас есть учетная запись и вы вошли на этот сайт. Аналитика

Аналитика

С кем мы делимся вашими данными

Как долго мы храним ваши данные

Если вы оставите комментарий, он и его метаданные сохранятся на неопределенный срок. Это сделано для того, чтобы мы могли автоматически распознавать и одобрять любые последующие комментарии вместо того, чтобы держать их в очереди на модерацию.

Для пользователей, которые регистрируются на нашем веб-сайте (если таковые имеются), мы также храним личную информацию, которую они предоставляют в своем профиле пользователя. Все пользователи могут просматривать, редактировать или удалять свою личную информацию в любое время (за исключением того, что они не могут изменить свое имя пользователя).Администраторы веб-сайта также могут просматривать и редактировать эту информацию.

Какие права вы имеете на свои данные

Если у вас есть учетная запись на этом сайте или вы оставили комментарии, вы можете запросить получение экспортированного файла с личными данными, которые мы храним о вас, включая любые данные, которые вы нам предоставили. Вы также можете потребовать, чтобы мы удалили любые личные данные, которые мы храним о вас. Сюда не входят данные, которые мы обязаны хранить в административных, юридических целях или в целях безопасности.

Вы также можете потребовать, чтобы мы удалили любые личные данные, которые мы храним о вас. Сюда не входят данные, которые мы обязаны хранить в административных, юридических целях или в целях безопасности.

Куда мы отправляем ваши данные

Комментарии посетителей могут быть проверены с помощью автоматической службы обнаружения спама.Ваши Контактные Данные

Дополнительная информация

Как мы защищаем ваши данные

Какие процедуры по защите данных у нас есть

От каких третьих лиц мы получаем данные

Какие автоматизированные решения и / или профилирование мы делаем с пользовательскими данными

Отраслевые нормативные требования к раскрытию информации

https://banks-rko.ru/borisoglebsk/raschetnyy-schet-dlya-ip// | ANY.RUN — Бесплатная песочница для вредоносных программ онлайн

924

chrome.exe

C: \ Users \ admin \ AppData \ Local \ Google \ Chrome \ User Data \ Default \ Code Cache \ js \ 3164689ef99a945a_0

двоичный

MD5:

d014b6658f58fbe9c80f38b5fb669333

SHA256:

76ecd6d87f446433d15812a31fe400ee5af55e74b489b86b9c2efe93c9316164

924

хром. exe

exe

C: \ Users \ admin \ AppData \ Local \ Google \ Chrome \ User Data \ Default \ Code Cache \ js \ 99fde35c52c41a76_0

двоичный

MD5:

cc966eec762fd67677d8ff7dce25b367

SHA256:

1fd32438e8fc132da16c6b6f870c0df3e3e07692a3e2c1ab2d8b619ade3ceb83

924

chrome.exe

C: \ Users \ admin \ AppData \ Local \ Google \ Chrome \ User Data \ Default \ Code Cache \ js \ 5d986732abacda91_0

двоичный

MD5:

c1543156a1c894bcb35713adc3f758e4

SHA256:

253a5aaec10b9da9990df8ab20a8b1afb954147d7ea237a6ee0bf658d6269082

924

хром.exe

C: \ Users \ admin \ AppData \ Local \ Google \ Chrome \ User Data \ Default \ Code Cache \ js \ c08b90ca7f4e7fff_0

двоичный

MD5:

725d15c7ec9b6e32e344efdf97a4659d

SHA256:

afc07bc2463fb1ae95bf3fe117f44cb4ae9312fd440469f90a1f81ca68d05cae

924

chrome. exe

exe

C: \ Users \ admin \ AppData \ Local \ Google \ Chrome \ User Data \ Default \ Code Cache \ js \ 3005063e4bd76e7c_0

двоичный

MD5:

d9ff6ae741a84915d5d50c946bf93888

SHA256:

456c031e66549493d2fd9e3d0ddd4a7137a2ade12ce08dbe3917d4744e53a7c9

924

хром.exe

C: \ Users \ admin \ AppData \ Local \ Google \ Chrome \ User Data \ Default \ Code Cache \ js \ 2ddee35144dc0701_0

двоичный

MD5:

81b9142a2e6226a8f4a3998abd87ac50

SHA256:

641a7bbf0f4aaecaf43e01f93492ce03c0f57b2e0954c0

827ea83c9abb0

924

chrome.exe

C: \ Users \ admin \ AppData \ Local \ Google \ Chrome \ User Data \ Default \ Code Cache \ js \ 1f2be4129e63df93_0

двоичный

MD5:

4fd0476521ad968e53b55398c51c34fe

SHA256:

1e30f904dcd3a51f984f2b7212c97515ba597a494ed6e0ee9a5345a3cb669465

924

хром. exe

exe

C: \ Users \ admin \ AppData \ Local \ Google \ Chrome \ User Data \ Default \ Code Cache \ js \ a080d4c6b7de8462_0

двоичный

MD5:

b02bfeb1efe1438de1a7857e94f1a997

SHA256:

cbf1ce71fb36128f08386bf9988c98a1b6a3d0d52da7682cf443f6090ec66ba8

924

chrome.exe

C: \ Users \ admin \ AppData \ Local \ Google \ Chrome \ User Data \ Default \ Code Cache \ js \ 96dceff920bac6c4_0

двоичный

MD5:

d05f65c9bbb073f3798c78a3de10e318

SHA256:

8521fa16d8820009fa34f2a2d89d545658414045c020bf5ea30eca07bf874001

924

хром.exe

C: \ Users \ admin \ AppData \ Local \ Google \ Chrome \ User Data \ Default \ Code Cache \ js \ f9e2f4a6601eddce_0

двоичный

MD5:

24a03aadcfc6dc59d4afbf7ab54e7a49

SHA256:

cc897452d0f6c6ddeb89f1500b9e5cf0ca19b7da2ffd61f04ad69a828b247156

924

chrome. exe

exe

C: \ Users \ admin \ AppData \ Local \ Google \ Chrome \ User Data \ Default \ Code Cache \ js \ 8c9a86170adf72fb_0

двоичный

MD5:

b2b9e298d54e58d27511b

78160b

SHA256:

9370b4c77aaabaf5dc74375c334b3e587e316908eb132988a4d17ca21563dff5

924

хром.exe

C: \ Users \ admin \ AppData \ Local \ Google \ Chrome \ User Data \ Default \ Code Cache \ js \ 8549e91db388fd65_0

двоичный

MD5:

82a693f25c340a5affa91cb745bd59c5

SHA256:

e750ab31471c8340c1ccc7fdee0599616f66b19ab3069f4efd9a23348c9dea56

924

chrome.exe

C: \ Users \ admin \ AppData \ Local \ Google \ Chrome \ User Data \ Default \ Code Cache \ js \ 96dceff920bac6c4_0

двоичный

MD5:

4ff0b3e94bea489209b3d69c6855b8ad

SHA256:

6e70d38e357b43f32c154d3f5648d0a771ee27b979aed44266b124e4f0a7fac2

924

хром. exe

exe

C: \ Users \ admin \ AppData \ Local \ Google \ Chrome \ User Data \ Default \ Code Cache \ js \ f9e2f4a6601eddce_0

двоичный

MD5:

f8339d7ce8116c75efc1a92aced9ec59

SHA256:

88f08050fee294f9d2f2a30ecb96e02745fc950f6735397ec019c5106af7644e

924

chrome.exe

C: \ Users \ admin \ AppData \ Local \ Google \ Chrome \ User Data \ Default \ Code Cache \ js \ 2ddee35144dc0701_0

двоичный

MD5:

4affd4a5c0a09d4c0a56f4d118508c02

SHA256:

2a80e4a1a3ec0f39f2c3d510956fecf5f91b80593e27dc288285cdc13e76d936

924

хром.exe

C: \ Users \ admin \ AppData \ Local \ Google \ Chrome \ User Data \ Default \ Code Cache \ js \ 3164689ef99a945a_0

двоичный

MD5:

267a73652324b06ba570c3d5a0281f3b

SHA256:

3ad14400140f9b4136c2f7adbf583af0a8fb9cd5203c5e854411b3a4f0005e28

924

chrome. exe

exe

C: \ Users \ admin \ AppData \ Local \ Google \ Chrome \ User Data \ Default \ Code Cache \ js \ a080d4c6b7de8462_0

двоичный

MD5:

0c477253ecbe252c6eacdb79ecb812dd

SHA256:

b815b52e4fa87cceb34a6bfe14751800b6242702fb69535bdb05261717d23f8d

924

хром.exe

C: \ Users \ admin \ AppData \ Local \ Google \ Chrome \ User Data \ Default \ Code Cache \ js \ 866647f87f95c78b_0

двоичный

MD5:

40acda658e636783235a270951222e45

SHA256:

d5c855a378ef82aaeed4926774efcfe074c46a1299d4d8e3065a97cd21bd79bb

924

chrome.exe

C: \ Users \ admin \ AppData \ Local \ Google \ Chrome \ User Data \ Default \ Code Cache \ js \ 1f2be4129e63df93_0

двоичный

MD5:

7c1c994f0616e0181000f62c345c1405

SHA256:

4ec8323d376267bda442ffa19e2a7a9061bc88d79e4bc5ae331683353abf10f1

924

хром. exe

exe

C: \ Users \ admin \ AppData \ Local \ Google \ Chrome \ User Data \ Default \ Code Cache \ js \ 8c9a86170adf72fb_0

двоичный

MD5:

e242ea89c7e27a511340c93d220b19c5

SHA256:

846ae5598f51d79c2fb025b3b9ae402c8a1cb094e10632aaef3847a29e3b87ee

924

chrome.exe

C: \ Users \ admin \ AppData \ Local \ Google \ Chrome \ User Data \ Default \ Code Cache \ js \ b714766b3d584db3_0

двоичный

MD5:

fb423d8b725ed380db2198fe247381d1

SHA256:

4479f5bcb3dc13d974737bb7410df893f46d8e0261d1a43e84f0397b5c2cbb0c

924

хром.exe

C: \ Users \ admin \ AppData \ Local \ Google \ Chrome \ User Data \ Default \ Code Cache \ js \ 8549e91db388fd65_0

двоичный

MD5:

13c88c3c02099cc02c5f42901f8af4d0

SHA256:

ae6c588051e050cd5d345aadce6f7341128809e55313521c69340717a40177cf

924

chrome. exe

exe

C: \ Users \ admin \ AppData \ Local \ Google \ Chrome \ User Data \ Default \ Code Cache \ js \ 8c9a86170adf72fb_0

двоичный

MD5:

86068bd81fcf579fe9878d47154749d4

SHA256:

1b17a8dcaf60cc35e27946b46f1cdb04f130a25d3e485e71352abf66549fd7fa

924

хром.exe

C: \ Users \ admin \ AppData \ Local \ Google \ Chrome \ User Data \ Default \ Code Cache \ js \ 984b1f9abf931cfc_0

двоичный

MD5:

2378fca36eb332e4c95ae06558a23276

SHA256:

4d253c64833794c60979f0ed5b12210b0697d7e4157d0567fa150ef703812603

1504

chrome.exe

C: \ Users \ admin \ AppData \ Local \ Google \ Chrome \ User Data \ Default \ TransportSecurity

текст

MD5:

cb9f7d5d1a07e6ddca06fb8d1e116e6b

SHA256:

80609cbc9a190cd833306c2b6a0592b2a19973a974eb96d1e7a1559105ba4670

1504

хром.exe

C: \ Users \ admin \ AppData \ Local \ Google \ Chrome \ User Data \ Default \ TransportSecurity ~ RF157597. TMP

TMP

текст

MD5:

cb9f7d5d1a07e6ddca06fb8d1e116e6b

SHA256:

80609cbc9a190cd833306c2b6a0592b2a19973a974eb96d1e7a1559105ba4670

1504

chrome.exe

C: \ Users \ admin \ AppData \ Local \ Google \ Chrome \ User Data \ Default \ c39e09bf-0603-427d-ac9c-4d3d6ccbed08.tmp

––

MD5:

––

SHA256:

––

924

хром.exe

C: \ Users \ admin \ AppData \ Local \ Google \ Chrome \ User Data \ Default \ Code Cache \ js \ 71cd230fbe5c3ad9_0

двоичный

MD5:

7c7247fbc15d0383ad2aa80bb6f32951

SHA256:

7a288dc5e376da15f5dfb3a4d47fceb27187cdb7a0dbed4047f9e2cb2e8a8f81

924

chrome.exe

C: \ Users \ admin \ AppData \ Local \ Google \ Chrome \ User Data \ Default \ Code Cache \ js \ 7c511d28cbf24c0b_0

двоичный

MD5:

90fa3a7cbd231c1e19a01c39c30d9249

SHA256:

75d984ca2d23f0e1572b69835aa95feec34d51c97c5022cd342e55d6d1a77a9e

924

хром. exe

exe

C: \ Users \ admin \ AppData \ Local \ Google \ Chrome \ User Data \ Default \ Code Cache \ js \ 985c1b0225aff5cb_0

двоичный

MD5:

5103e823838cb7245db823423c45380c

SHA256:

2ab13e31db00ccdd40af0a3d14914ac1ad4e81ee538b09c7b7fb0a64c9da2af9

924

chrome.exe

C: \ Users \ admin \ AppData \ Local \ Google \ Chrome \ User Data \ Default \ Code Cache \ js \ 87fc3c4b789d6bbc_0

двоичный

MD5:

189c49950c5d10fc857b3f7d60fcf6c1

SHA256:

6fca478ffb9605bac6af65fa5accf99a68dbd33c9

8ec231696a3218f02b

1504

хром.exe

C: \ Users \ admin \ AppData \ Local \ Temp \ Tar6C32.tmp

––

MD5:

––

SHA256:

––

1504

chrome.exe

C: \ Users \ admin \ AppData \ Local \ Temp \ Cab6C31.tmp

––

MD5:

––

SHA256:

––

1504

chrome.exe

C: \ Users \ admin \ AppData \ LocalLow \ Microsoft \ CryptnetUrlCache \ MetaData \ 07CEF2F654E3ED6050FFC9B6EB844250_27F2F3EAE5ACF629E280F218628D1935

двоичный

MD5:

a2308712fd0ad897fdade9390b6f0918

SHA256:

c1e68bb4a82221a57ec4f71cb5aae755f0333076a9246e9d4f5e82fd9f589f22

1504

хром.exe

C: \ Users \ admin \ AppData \ LocalLow \ Microsoft \ CryptnetUrlCache \ Content \ 07CEF2F654E3ED6050FFC9B6EB844250_27F2F3EAE5ACF629E280F218628D1935

der

MD5:

514f75f6e4d3d494657116ac8a6ac7c1

SHA256:

d268a18ce1adba01aa37973862d0e9744de6ce6bfb31f809fb71aa3169510474

924

chrome.exe

C: \ Users \ admin \ AppData \ Local \ Google \ Chrome \ User Data \ Default \ Preferences

текст

MD5:

1014b594909c0dc2abe12321e8b143f0

SHA256:

dd80ab3e15eb880103641b330b3a56e8148cf5d6af67873f004f205c8361bbd7

924

хром.exe

C: \ Users \ admin \ AppData \ Local \ Google \ Chrome \ User Data \ Default \ Preferences ~ RF1568b6.TMP

текст

MD5:

1014b594909c0dc2abe12321e8b143f0

SHA256:

dd80ab3e15eb880103641b330b3a56e8148cf5d6af67873f004f205c8361bbd7

924

chrome.exe

C: \ Users \ admin \ AppData \ Local \ Google \ Chrome \ User Data \ Default \ 6b61f8e8-53ca-4640-bc6c-0221a5964ef0.tmp

––

MD5:

––

SHA256:

––

924

хром.exe

C: \ Users \ admin \ AppData \ Local \ Google \ Chrome \ User Data \ Local State

текст

MD5:

e2c19bec1fcb3faa9d948cbd9f3d4767

SHA256:

8817f8fc774b3e22ca8ca9cad0dc996ada7f241311d23f469b19783bb2afd279

924

chrome.exe

C: \ Users \ admin \ AppData \ Local \ Google \ Chrome \ User Data \ Local State ~ RF15680a.TMP

текст

MD5:

e2c19bec1fcb3faa9d948cbd9f3d4767

SHA256:

8817f8fc774b3e22ca8ca9cad0dc996ada7f241311d23f469b19783bb2afd279

924

хром.exe

C: \ Users \ admin \ AppData \ Local \ Google \ Chrome \ User Data \ 5b0037b2-f882-4ab0-a1dd-f05054a76c42.tmp

––

MD5:

––

SHA256:

––

924

chrome.exe

C: \ Users \ admin \ AppData \ Local \ Google \ Chrome \ User Data \ Default \ Code Cache \ js \ b7e8afe7c5ac2e05_0

двоичный

MD5:

d6d16d56c6fa7b99c40e38f511590cd7

SHA256:

f556c5183

6bd95acf40a835037d215034b9f918ed81fc5d389a1894018e

924

хром.exe

C: \ Users \ admin \ AppData \ Local \ Google \ Chrome \ User Data \ Default \ Code Cache \ js \ 2d07512a99d1b3e5_0

двоичный

MD5:

dd812a857c7c69cc961b601454f6a0d6

SHA256:

813927a68dd3af0c8e72c3a2fb2592ec512ba91d2a9829af98425eefd0e4c8cf

924

chrome.exe

C: \ Users \ admin \ AppData \ Local \ Google \ Chrome \ User Data \ Default \ Code Cache \ js \ 0c63edfeae6bface_0

двоичный

MD5:

fde7a7feb8012aec09a50bcd0178deed

SHA256:

81d48c6ea54b3a9e458587bff3d72cead0e8d2d80ce6b8815134062ddb4aeca9

924

хром.exe

C: \ Users \ admin \ AppData \ Local \ Google \ Chrome \ User Data \ Default \ Code Cache \ js \ 528a8589084c1b68_0

двоичный

MD5:

aa2ca56c4a70b3684da5db7ac1ea515f

SHA256:

8ffe6c63083bebf9b26d2fa8e3a8d9b5384c1e4b8418f6a97f8a84064ec92250

924

chrome.exe

C: \ Users \ admin \ AppData \ Local \ Google \ Chrome \ User Data \ Default \ File System \ Origins \ CURRENT

текст

MD5:

46295cac801e5d4857d09837238a6394

SHA256:

0f1bad70c7bd1e0a69562853ec529355462fcd0423263a3d39d6d0d70b780443

924

хром.exe

C: \ Users \ admin \ AppData \ Local \ Google \ Chrome \ User Data \ Default \ File System \ Origins \ 000001.dbtmp

––

MD5:

––

SHA256:

––

924

chrome.exe

C: \ Users \ admin \ AppData \ Local \ Google \ Chrome \ User Data \ Default \ File System \ Origins \ MANIFEST-000001

двоичный

MD5:

5af87dfd673ba2115e2fcf5cfdb727ab

SHA256:

f9d31b278e215eb0d0e9cd709edfa037e828f36214ab7906f612160fead4b2b4

924

хром.exe

C: \ Users \ admin \ AppData \ Local \ Google \ Chrome \ User Data \ Default \ Code Cache \ js \ b714766b3d584db3_0

двоичный

MD5:

99e6e528f318d285254e621d4071d79f

SHA256:

b26b0b1999ee47624ecd02e0a94aad3bbc6b7936dd807740f18a0d9e911fc798

924

chrome.exe

C: \ Users \ admin \ AppData \ Local \ Google \ Chrome \ User Data \ Default \ Code Cache \ js \ c7bdbefb7bedb4b9_0

двоичный

MD5:

a5463ef0b0dfdbb74f4319c6712ab41f

SHA256:

5eeb117160207eb14b10fb2cf44f8d47af24c451e04bf5b8abb02edc273e71c4

924

хром.exe

C: \ Users \ admin \ AppData \ Local \ Google \ Chrome \ User Data \ Default \ Code Cache \ js \ 2ae5cf1e6082e054_0

двоичный

MD5:

d7ce41f7c692047f713672f2adb21c78

SHA256:

385a75f2901ded186d0f696224f0545f79a64a70e97378277e5975379bcf8347

924

chrome.exe

C: \ Users \ admin \ AppData \ Local \ Google \ Chrome \ User Data \ Default \ Code Cache \ js \ e4d1c4000625144a_0

двоичный

MD5:

f3d832d9543fa3bfe62bc9cbc0a5006c

SHA256:

6db5646f6923e7a439f9a3a8b66686a5ea94f607a5665f18eb0bcd33423ff3e5

924

хром.exe

C: \ Users \ admin \ AppData \ Local \ Google \ Chrome \ User Data \ Default \ Code Cache \ js \ e9f0aee0ec556bf7_0

двоичный

MD5:

671ef2c6bb47275d3fdeb3cfdf33345f

SHA256:

a2e035b5470a414397f44974d15cd089aa1fa60448ec2d478c8b4d0d8527290b

924

chrome.exe

C: \ Users \ admin \ AppData \ Local \ Google \ Chrome \ User Data \ Default \ Code Cache \ js \ d98ae614c159fb9e_0

двоичный

MD5:

80c8aca50a93c47a54e0ce2703c6ab73

SHA256:

6af19ff810479a39eb8c3aa3e79fe6ea

9d4bbb80135fac936d9502aab1d

924

хром.exe

C: \ Users \ admin \ AppData \ Local \ Google \ Chrome \ User Data \ Default \ Code Cache \ js \ 017995406899c223_0

двоичный

MD5:

a6af5bfbaa637b0e4431436cb180141c

SHA256:

7c3bf6dc7a53e2a34e138cb28935481d708e968225762f33be498b31b8b4a355

924

chrome.exe

C: \ Users \ admin \ AppData \ Local \ Google \ Chrome \ User Data \ Default \ Code Cache \ js \ 87970b076ecf6aba_0

двоичный

MD5:

2e96c6b4a0b376a309cbfcaded5130bb

SHA256:

21b1a64723b0af151059efc3d992ce5848e6442c3e1ab08fc522f8a9bdd4f5bf

924

хром.exe

C: \ Users \ admin \ AppData \ Local \ Google \ Chrome \ User Data \ Default \ Code Cache \ js \ f5cbd94ede95f0ef_0

двоичный

MD5:

2b2d476dba68d4bc7017b827d8da5b7e

SHA256:

77f638a3ff64c407ec1e394ac44eb9e23466f310185da41318

2beabb8bf

924

chrome.exe

C: \ Users \ admin \ AppData \ Local \ Google \ Chrome \ User Data \ Default \ Code Cache \ js \ 70f07accc176f471_0

двоичный

MD5:

c368bca6b8620ef2d00f21c1dc4fe61f

SHA256:

4d90b5fdc9bcb4f58deea22623e5411ee7493871c15f8d7182af26c9a2e4d279

924

хром.exe

C: \ Users \ admin \ AppData \ Local \ Google \ Chrome \ User Data \ Default \ Extension State \ LOG.old

текст

MD5:

ec302f6b15779508f1f8bdb79778e1af

SHA256:

583a1a451868dab90a46bfcc4e8c8c72c1516c63380e0472fa51c90df970439b

924

chrome.exe

C: \ Users \ admin \ AppData \ Local \ Google \ Chrome \ User Data \ Default \ Extension State \ LOG.old ~ RF154b6a.TMP

текст

MD5:

ec302f6b15779508f1f8bdb79778e1af

SHA256:

583a1a451868dab90a46bfcc4e8c8c72c1516c63380e0472fa51c90df970439b

924

хром.exe

C: \ Users \ admin \ AppData \ Local \ Google \ Chrome \ User Data \ Default \ Last Session

двоичный

MD5:

1b9b3420fab158720b68cd1beb45dfa1

SHA256:

629658a0414baa7a9177f0c685c7b3bef8d504d08f28b6dbd0b6b0234ef0b4cf

924

chrome.exe

C: \ Users \ admin \ AppData \ Local \ Google \ Chrome \ User Data \ Default \ Sync Extension Settings \ pkedcjkdefgpdelpbcmbmeomcjbeemfm \ LOG.old

текст

MD5:

776fee091aa98ea4c8a6d48b0f99d4c8

SHA256:

6cfd5a2deb1ea58dec6f715adaeab0630cf726fc8cd31e37069e8059385ee1f6

924

хром.exe

C: \ Users \ admin \ AppData \ Local \ Google \ Chrome \ User Data \ Default \ Sync Extension Settings \ pkedcjkdefgpdelpbcmbmeomcjbeemfm \ LOG.old ~ RF1547b1.TMP

текст

MD5:

776fee091aa98ea4c8a6d48b0f99d4c8

SHA256:

6cfd5a2deb1ea58dec6f715adaeab0630cf726fc8cd31e37069e8059385ee1f6

924

chrome.exe

C: \ Users \ admin \ AppData \ Local \ Google \ Chrome \ User Data \ Default \ Local Storage \ leveldb \ LOG.old

текст

MD5:

fec3fd9d66370f89b614ce72ae9555cd

SHA256:

6b66890cd9d32d160ea2b21634a2a46499d0c6777a009eaf3ea6b5455d726459

924

хром.exe

C: \ Users \ admin \ AppData \ Local \ Google \ Chrome \ User Data \ Default \ Local Storage \ leveldb \ LOG.old ~ RF154734.TMP

текст

MD5:

fec3fd9d66370f89b614ce72ae9555cd

SHA256:

6b66890cd9d32d160ea2b21634a2a46499d0c6777a009eaf3ea6b5455d726459

924

chrome.exe

C: \ Users \ admin \ AppData \ Local \ Google \ Chrome \ User Data \ Default \ Feature Engagement Tracker \ AvailabilityDB \ LOG

текст

MD5:

44c667e5d5a8786d0493ff6d130cae98

SHA256:

99815a8821908ce43ea95756d298168126984cb507ddb74e43fe7c0bf9959851

924

хром.exe

C: \ Users \ admin \ AppData \ Local \ Google \ Chrome \ User Data \ Default \ Feature Engagement Tracker \ AvailabilityDB \ 000003.log

двоичный

MD5:

9fe07a071fda31327fa322b32fca0b7e

SHA256:

e02333c0359406998e3fed40b69b61c9d28b2117cf9e6c0239e2e13ec13ba7c8

924

chrome.exe

C: \ Users \ admin \ AppData \ Local \ Google \ Chrome \ User Data \ Default \ shared_proto_db \ LOG.old

––

MD5:

––

SHA256:

––

924

хром.exe

C: \ Users \ admin \ AppData \ Local \ Google \ Chrome \ User Data \ Default \ shared_proto_db \ LOG.old ~ RF15439a.TMP

––

MD5:

––

SHA256:

––

924

chrome.exe

C: \ Users \ admin \ AppData \ Local \ Google \ Chrome \ User Data \ Default \ shared_proto_db \ metadata \ LOG.old

текст

MD5:

33d5f5b076df84d87591c04629d35599

SHA256:

e8aa31384081d2edf8282ef19ebc827d795364856656229e179398733b8a185e

924

хром.exe

C: \ Users \ admin \ AppData \ Local \ Google \ Chrome \ User Data \ Default \ Platform Notifications \ LOG.old

текст

MD5:

81bb923a0911de7f4d4db38755abbe7c

SHA256:

4eeb1738eb0576afe2b1c304111153035a70cc2eebf9053b031e71cd698b3318

924

chrome.exe

C: \ Users \ admin \ AppData \ Local \ Google \ Chrome \ User Data \ Default \ Platform Notifications \ LOG.old ~ RF15435c.TMP

текст

MD5:

81bb923a0911de7f4d4db38755abbe7c

SHA256:

4eeb1738eb0576afe2b1c304111153035a70cc2eebf9053b031e71cd698b3318

924

хром.exe

C: \ Users \ admin \ AppData \ Local \ Google \ Chrome \ User Data \ Default \ shared_proto_db \ metadata \ LOG.old ~ RF15435c.TMP

текст

MD5:

33d5f5b076df84d87591c04629d35599

SHA256:

e8aa31384081d2edf8282ef19ebc827d795364856656229e179398733b8a185e

924

chrome.exe

C: \ Users \ admin \ AppData \ Local \ Google \ Chrome \ User Data \ Default \ Session Storage \ LOG.old

текст

MD5:

73d23e129c733ccc599f9ace77eb7f72

SHA256:

871981ecc6e3324f89cff0a85196cfb4a7c9e97347459aac36bc04243a83eb0b

924

хром.exe

C: \ Users \ admin \ AppData \ Local \ Google \ Chrome \ User Data \ Default \ Session Storage \ LOG.old ~ RF1542ee.TMP

текст

MD5:

73d23e129c733ccc599f9ace77eb7f72

SHA256:

871981ecc6e3324f89cff0a85196cfb4a7c9e97347459aac36bc04243a83eb0b

924

chrome.exe

C: \ Users \ admin \ AppData \ Local \ Google \ Chrome \ User Data \ Default \ Feature Engagement Tracker \ AvailabilityDB \ LOG.old

текст

MD5:

f1220a80653b6b89b42dfd1b2e8155c3

SHA256:

36bbbc13cc1901cf269b4ce36e2ee08946806dfa58474ae88287ca8e9da9725d

924

хром.exe

C: \ Users \ admin \ AppData \ Local \ Google \ Chrome \ User Data \ Default \ Feature Engagement Tracker \ AvailabilityDB \ LOG.old ~ RF1542b0.TMP

текст

MD5:

f1220a80653b6b89b42dfd1b2e8155c3

SHA256:

36bbbc13cc1901cf269b4ce36e2ee08946806dfa58474ae88287ca8e9da9725d

924

chrome.exe

C: \ Users \ admin \ AppData \ Local \ Google \ Chrome \ User Data \ Default \ data_reduction_proxy_leveldb \ CURRENT

текст

MD5:

74d4db05a4d3e7263e8ae314dedd8df1

SHA256:

67bf9950e818713e054268d40bed61a22d324385ce98e89ddf406a405b870802

924

хром.exe

C: \ Users \ admin \ AppData \ Local \ Google \ Chrome \ User Data \ Default \ data_reduction_proxy_leveldb \ CURRENT ~ RF1542a0.TMP

текст

MD5:

74d4db05a4d3e7263e8ae314dedd8df1

SHA256:

67bf9950e818713e054268d40bed61a22d324385ce98e89ddf406a405b870802

924

chrome.exe

C: \ Users \ admin \ AppData \ Local \ Google \ Chrome \ User Data \ Default \ data_reduction_proxy_leveldb \ 000048.dbtmp

––

MD5:

––

SHA256:

––

924

хром.exe

C: \ Users \ admin \ AppData \ Local \ Google \ Chrome \ User Data \ Default \ Feature Engagement Tracker \ EventDB \ LOG.old ~ RF154281.TMP

текст

MD5:

1c97b70a4bad7c026f79467c7d496afa

SHA256:

c5a02e4984de3f30dadfc0a89a93f45418c06653c3962eaa94c93909e51d272d

924

chrome.exe

C: \ Users \ admin \ AppData \ Local \ Google \ Chrome \ User Data \ Default \ Feature Engagement Tracker \ EventDB \ LOG.old

текст

MD5:

1c97b70a4bad7c026f79467c7d496afa

SHA256:

c5a02e4984de3f30dadfc0a89a93f45418c06653c3962eaa94c93909e51d272d

924

хром.exe

C: \ Users \ admin \ AppData \ Local \ Google \ Chrome \ User Data \ Default \ Last Tabs

двоичный

MD5:

e815400f953ea8db8a98d52737c9a50d

SHA256:

e9f064927a1

b7365f51c9cd0763a6a8e68a8b866aced39aa0e72c3ead85

924

chrome.exe

C: \ Users \ admin \ AppData \ Local \ Google \ Chrome \ User Data \ Default \ 1c70f86d-ef8e-486f-80aa-e589c0176141.tmp

––

MD5:

––

SHA256:

––

924

хром.exe

C: \ Users \ admin \ AppData \ Local \ Google \ Chrome \ User Data \ Default \ BudgetDatabase \ LOG.old ~ RF154242.TMP

текст

MD5:

67f45caa18c889645f50cd6216c81e65

SHA256:

33ed82cdddffd55a5059c147c6cd20f66c6712314f890a39576d3c10914d0029

924

chrome.exe

C: \ Users \ admin \ AppData \ Local \ Google \ Chrome \ User Data \ Default \ data_reduction_proxy_leveldb \ LOG.old

текст

MD5:

fb5b20517a0d1f7dad485989565bee5e

SHA256:

99405f66edbeb2306f4d0b4469dcadff5293b5e1549c588ccfacea439bb3b101

924

хром.exe

C: \ Users \ admin \ AppData \ Local \ Google \ Chrome \ User Data \ Default \ data_reduction_proxy_leveldb \ LOG.old ~ RF154213.TMP

текст

MD5:

fb5b20517a0d1f7dad485989565bee5e

SHA256:

99405f66edbeb2306f4d0b4469dcadff5293b5e1549c588ccfacea439bb3b101

924

chrome.exe

C: \ Users \ admin \ AppData \ Local \ Google \ Chrome \ User Data \ Default \ BudgetDatabase \ LOG.old

текст

MD5:

67f45caa18c889645f50cd6216c81e65

SHA256:

33ed82cdddffd55a5059c147c6cd20f66c6712314f890a39576d3c10914d0029

924

хром.exe

C: \ Users \ admin \ AppData \ Local \ Google \ Chrome \ User Data \ Default \ Sync Data \ LevelDB \ LOG.old

текст

MD5:

c2ddba63e4a2bd2e39a8b6c2c6384aae

SHA256:

6d5c1c78341c6f84

5d970addb0ec3499f8bf7fade062122a22209ce67d9

924

chrome.exe

C: \ Users \ admin \ AppData \ Local \ Google \ Chrome \ User Data \ Default \ База данных характеристик сайта \ LOG.old

текст

MD5:

d4322eebac92d1b8f7a6f5e39f6264b7

SHA256:

a3eedf21b850dcc7ce5ae04395ecdd2d29da4ea549c8a185dd9e8b552a87b8c2

924

хром.exe

C: \ Users \ admin \ AppData \ Local \ Google \ Chrome \ User Data \ Default \ Sync Data \ LevelDB \ LOG.old ~ RF1541e5.TMP

текст

MD5:

c2ddba63e4a2bd2e39a8b6c2c6384aae

SHA256:

6d5c1c78341c6f84

5d970addb0ec3499f8bf7fade062122a22209ce67d9

924

chrome.exe

C: \ Users \ admin \ AppData \ Local \ Google \ Chrome \ User Data \ Default \ База данных характеристик сайта \ LOG.old ~ RF1541e5.TMP

текст

MD5:

d4322eebac92d1b8f7a6f5e39f6264b7

SHA256:

a3eedf21b850dcc7ce5ae04395ecdd2d29da4ea549c8a185dd9e8b552a87b8c2

924

хром.exe

C: \ Users \ admin \ AppData \ Local \ Google \ Chrome \ User Data \ Default \ data_reduction_proxy_leveldb \ LOG.old

––

MD5:

––

SHA256:

––

924

chrome.exe

C: \ Users \ admin \ AppData \ Local \ Google \ Chrome \ User Data \ BrowserMetrics \ BrowserMetrics-5FB68413-39C.pma

––

MD5:

––

SHA256:

––

924

хром.exe

C: \ Users \ admin \ AppData \ Local \ Google \ Chrome \ User Data \ Last Version

текст

MD5:

1a89a1bebe6c843c4ff582e7ed33ca1f

SHA256:

65099ca087b66aa8ca420ab121daad713e1db5a61c5a574d9b1c0df24f012520

924

chrome.exe

C: \ Users \ admin \ AppData \ Local \ Google \ Chrome \ User Data \ Crashpad \ settings.dat

двоичный

MD5:

9c016064a1f864c8140915d77cf3389a

SHA256:

0e7265d4a8c16223538edd8cd620b8820611c74538e420a88e333be7f62ac787

3284

хром.exe

C: \ Users \ admin \ AppData \ Local \ Google \ Chrome \ User Data \ CrashpadMetrics.pma

двоичный

MD5:

b59113c2dcd2d346f31a64f231162ada

SHA256:

1d97c69aea85d3b06787458ea47576b192ce5c5db9940e5eaa514ff977ce2dc2

RKO в заявлении об отказе в суммарном судебном решении

10 ноября 2020 г., вторник

Недавнее решение окружного суда США о нарушении авторских прав снова привлекло внимание к проблеме воссоздания татуировок в видеоиграх и поставило под сомнение более раннее постановление другого окружного суда в другом судебном округе.

Гравамен футляра представлял собой цифровое изображение пяти татуировок профессионального борца и действующего чемпиона WWE Рэнди Ортона из серии профессиональных видеоигр о рестлинге «WWE 2K». Истец, татуировщик Кэтрин Александер, подала иск против ответчиков (совместно именуемых «Take-Two»), которые разрабатывали серию видеоигр WWE 2K и стремились воссоздать татуировки Ортона в цифровом формате. В то время как Take-Two получил разрешение на использование образа Ортона в видеоигре, Александр заявил о нарушении авторских прав в соответствии с 17 U.S.C., § 501 в отношении татуировок Ортона, и утверждала, что ее согласие на включение татуировок Ортона требовалось, но не было предоставлено. Важно отметить, что ранее у Александра были зарегистрированные авторские права на каждую из рассматриваемых татуировок.

Александр подал ходатайство о частичном упрощенном судебном решении по вопросу об авторском праве, а Take-Two подал собственное встречное ходатайство о упрощенном судебном решении, утверждая, что иск Александра о нарушении авторских прав является недостаточным с точки зрения закона, и просил суд отклонить иск соответственно.Судья Стейси Яндл Окружного суда США Южного округа Иллинойса (седьмой округ) удовлетворила ходатайство Александра, но отклонила ходатайство Take-Two.

Закон об авторском праве 1976 г.

Претензии Александра основаны на Законе об авторском праве от 1976 г., 17 U.S.C. §§ 101-810, которые составляют основу закона об авторском праве в США. Закон об авторском праве защищает «оригинальные авторские произведения», включая, среди прочего, литературные произведения, музыкальные произведения, звукозаписи, мультимедийные произведения, а также живописные, графические и скульптурные произведения.

В соответствии с этим федеральным законом нарушение авторских прав происходит, когда кто-либо нарушает исключительные права владельца авторских прав. Истец должен установить два элемента, чтобы предъявить иск о нарушении авторских прав. Во-первых, истец должен владеть действующим авторским правом. Во-вторых, должно быть копирование составляющих оригинальных элементов произведения.

Судебный регламент по упрощенному судебному решению

В своем решении суд сначала рассмотрел ходатайство Александра о вынесении решения в порядке упрощенного судопроизводства и неоспоримые факты по делу.Поскольку не было споров о том, что у Александра есть действующие авторские права на татуировки, и что Take-Two скопировал эти татуировки в видеоигре WWE 2K без ее согласия, применение фактов к закону было простым: Александр удовлетворил элементы нарушения авторских прав.

Согласно закону, если истец может продемонстрировать, что ответчик использовал произведения истца, бремя доказательства того, что использование было разрешено, ложится на ответчика — в данном случае Take Two.

Чтобы удовлетворить это бремя доказывания, ходатайство Take-Two об упрощенном судопроизводстве представило три утвердительных аргумента в пользу оправдания использования татуировок и демонстрации того, что такое использование было разрешено.Это были: (1) подразумеваемая лицензия (2) добросовестное использование и (3) использование De Minimis.

(1) Подразумеваемая лицензия

Во-первых, Take-Two утверждала, что у них была «подразумеваемая лицензия» на использование произведения, защищенного авторским правом. Подразумеваемая лицензия существует, когда удовлетворены три элемента. Лицензиат (Orton) должен запросить создание произведения, лицензиар (Александр) должен сделать это конкретное произведение и доставить его лицензиату, который запросил его, и лицензиар (Александр) должен иметь намерение, чтобы лицензиат (Orton) скопировал и распространял работа.

С учетом имеющихся фактов Суд установил, что не было споров относительно удовлетворения первых двух элементов. Ортон запросил татуировки, и Александр сделал их на своем теле. В отношении третьего элемента Take-Two утверждал, что Александр никогда не говорил Ортону, что дальнейшее использование татуировок будет представлять собой нарушение. Таким образом, Ортон впоследствии предоставил WWE право лицензировать свое сходство с третьими лицами, а затем WWE лицензировала Take-Two на использование образа Ортона, включая его татуировки, в видеоиграх.

В защите лицензии

Take-Two было отказано. Суд заявил, что вопрос о том, согласовали ли Александр и Ортон допустимые формы копирования татуировок или какая-либо подразумеваемая лицензия включала права сублицензирования, неясен, частично из-за противоречивых показаний свидетелей. В результате доказательства подняли «поддающийся рассмотрению вопрос факта», что означало, что благоприятное решение по упрощенному судебному решению не было разрешено и что дело должно быть рассмотрено перед присяжными.

(2) Добросовестное использование

Доктрина добросовестного использования является исключением из правил защиты авторских прав, содержащихся в Законе об авторском праве 1976 г., и разрешает использование материалов, защищенных авторским правом, даже без разрешения владельца.Закодировано в 17 U.S.C. § 107 доктрина добросовестного использования применяется, когда материалы, защищенные авторским правом, используются в ограниченных и преобразующих целях, например, для комментирования, критики, использования в новостях, обучения и других образовательных и информационных целей. Другими словами, несанкционированное использование произведения, защищенного авторским правом, является «справедливым» в той степени, в которой ответчик изменяет произведение, защищенное авторским правом, или иным образом использует его в другом контексте, так что произведение преобразуется в новое произведение, и является ли такое использование не -коммерческая и образовательная, а не коммерческая цель.

Закон призывает суды учитывать следующие четыре фактора при определении применимости доктрины:

- Цель и характер использования;

- Характер работы, защищенной авторским правом;

- Количество и существенность части, использованной в отношении работы, защищенной авторским правом, в целом; и

- Влияние использования на потенциальный рынок или стоимость работы, защищенной авторским правом.

На этапе упрощенного судебного разбирательства планка для успешной защиты добросовестного использования высока, и требует, чтобы разумный проверяющий факты сделал только один вывод по делу.Take-Two не соответствовал этому стандарту, и Суд пришел к выводу, что в целом факторы не повлияли на предоставление защиты правомерного использования в порядке упрощенного судебного разбирательства. Например, между сторонами возникли существенные фактические споры относительно цели и характера использования татуировок Take-Two (например, использовал ли Take-Two татуировки с той же целью, что и Александр; для отображения на теле Ортона), было ли массовое копирование татуировок необходимо для достижения цели использования Take-Two изображения сходства Ортона, и может ли в этом случае пострадать соответствующий рынок.Однако Суд отметил, что искусство создания татуировки, естественно, требует творческих и выразительных усилий, что дает татуировкам законную защиту авторских прав в соответствии с федеральным законодательством.

(3) Минимальное использование

Наконец, Take-Two утверждал, что использование татуировок было тривиальным и de minimis . Защита de minimis разрешает использование произведений, защищенных авторским правом, если копирование настолько минимально, что оно не достигает порога существенного сходства; я.е. использование слишком тривиально, чтобы заслуживать вмешательства суда. Примечательно, что не все федеральные судебные органы признают это исключение из защиты авторских прав.

В этой защите Take-Two подчеркнул, что Ортон был одним из многих борцов, представленных в игре, было трудно четко увидеть татуировки во время игрового процесса, и что татуировки составляли лишь незначительную часть игровых данных.

И снова Take-Two не удалась. Отвергая ходатайство Take-Two в отношении этой защиты, Суд подчеркнул, что ни одна из сторон не представила никаких прецедентов или доказательств, свидетельствующих о том, что Седьмой округ признал защиту de minimis .Кроме того, Суд подчеркнул, что предыдущие ходатайства защиты в других цепочках были успешными в разрешении копирования небольших частей произведений, защищенных авторским правом, а не полного копирования произведений полностью, как это имело место в этом деле.

Противоречивое решение по делу NBA 2K

Это решение особенно поразительно, учитывая предыдущий судебный процесс, в котором участвовал Take-Two и который получил четкое упрощенное судебное решение в их пользу по аналогичным фактам (как сообщалось в нашем блоге Global IP & Technology Law Blog в апреле этого года) .

В этом случае тату-компания Solid Oak Sketches LLC подала иск о нарушении авторских прав в соответствии с Законом об авторском праве 1976 года в отношении материалов, защищенных авторским правом, используемых в серии видеоигр «NBA 2K». В центре внимания этого иска была особенность татуировок нескольких игроков НБА в играх. Иск был подан в Объединенный окружной суд Южного округа Нью-Йорка (Второй округ) в марте этого года. Take-Two подала ходатайство о вынесении упрощенного судебного решения с целью отклонить иск о нарушении авторских прав и вынести в Суд дальнейшее решение в пользу Take-Two по его аргументам de minimis , подразумеваемой лицензии и справедливого использования.

Несмотря на сходство фактов с иском, поданным Александром в Южном округе Иллинойса (Седьмой округ), Южный округ Нью-Йорка принял резко противоположное решение и вынес решение в порядке упрощенного производства в пользу Take-Two. Однако важно отметить, что истцом в иске Южного округа Нью-Йорка были не сами татуировщики. В данном случае истцами выступила компания Solid Oak Sketches LLC, которая впоследствии получила лицензии от каждого татуировщика.

В отношении аргумента de minimis Суд пришел к выводу, что ни один разумный эксперт по факту не может сделать вывод о том, что внешний вид татуировок в игре по существу аналогичен самим рисункам татуировок. В своем анализе Суд отметил, что только трое из 400 доступных игроков имеют указанные татуировки; что настоящая игра вряд ли будет включать таких игроков; и, даже если пользователь видеоигры действительно выбирает одного из рассматриваемых игроков, отображение татуировок будет маленьким и нечетким, проявляясь как быстро движущиеся визуальные элементы в более крупной игре.Суд также отметил, что татуировки не фигурируют ни в каких маркетинговых материалах. Соответственно, Суд вынес решение по этой защите в порядке упрощенного производства.

Суд также установил, что игроки подразумевали лицензии на использование татуировок как часть их подобия. Как и в иске Александра, определение сводилось к третьему элементу; намерен ли лицензиар, чтобы лицензиат копировал и распространял их работу. В этом деле Суд пришел к выводу, что фактические данные подтверждают разумный вывод о том, что татуировщики знали, что игроки, которых никогда не просили и не соглашались ограничить показ своих татуировок, скорее всего, появятся на публике и в средствах массовой информации.Таким образом, у игроков были подразумеваемые лицензии на использование татуировок, которые являются частью их подобия, что предшествовало лицензиям, полученным истцом.

Наконец, что касается добросовестного использования, Суд установил, что разумный исследователь фактов определит, что использование Take-Two татуировок в видеоиграх представляет собой добросовестное использование. Назначение и характер использования считались разными, поскольку татуировки изначально были нанесены чернилами для выражения статуса, в то время как Take-Two скопировал их с целью аутентичности.Также убедительным было то, что татуировки присутствовали только у трех из более чем 400 игроков в игре и не могли быть четко видны во время игрового процесса, что также было ключевым в установлении защиты Take-Two de minimis . Характер работы, защищенной авторским правом, в отличие от случая WWE, не считался творческим или выразительным, поскольку татуировки содержали элементы, скопированные с рисунков и изображений, которые татуировщики не создавали. Эта точка зрения была подтверждена заявлениями каждого из соответствующих татуировщиков, которые были выдвинуты Take-Two.Второй окружной суд также установил, что нет никаких доказательств того, что рынок лицензирования татуировок для использования в видеоиграх или других средствах массовой информации может развиваться.

В дальнейшем эти два противоречащих друг другу мнения о суммарном судебном решении по схожим фактам могут привести к дальнейшим расхождениям во мнениях о том, как федеральные судебные органы США анализируют жалобы об авторском праве на упрощенное судебное решение.

Этот пост написал Саймон Уоттс-Морган.

© Copyright 2020 Squire Patton Boggs (US) LLP, National Law Review, Volume X, Number 315

Классические фильмы RKO теперь принадлежат BBC iPlayer

Захватывающие новости для любителей кино. Некоторые из самых известных фильмов золотого века Голливуда теперь размещены на BBC iPlayer.

Двадцать три фильма RKO Pictures доступны для бесплатного просмотра на iPlayer. Теперь у вас есть шанс заново открыть для себя (или открыть для себя) такие жемчужины кинематографа, как Citizen Kane, King Kong, Top Hat и Bringing Up Baby, и это лишь некоторые из них.

В подборке фильмов 30-х, 40-х и 50-х годов снимаются некоторые из крупнейших звезд Голливуда, включая Фреда Астера, Джинджер Роджерс, Кэри Грант и Кэтрин Хепберн.