Ответы на вопросы (FAQ). Реассоциация узлов ваша карта не имеет данной функциональности

CommView for WiFi - анализ и мониторинг беспроводных сетей

Это главная закладка в приложении, которая используется для контроля захвата пакетов, показа детальной информации о точках доступа, ассоциированных станциях, а также статистики использования каналов и графического представления спектра беспроводной сети.

Окно содержит несколько изменяемых по размеру панелей, которые описаны ниже.

Панели «Захват» и «Индикатор канала»

Панель Захват позволяет выбрать два режима захвата: Одноканальный режим или Режим сканирования. Если вы выберете Одноканальный режим, приложение будет захватывать пакеты на одном канале (или на нескольких каналах, если вы используете несколько поддерживаемых USB-карт; подробная информация приведена ниже), который вы можете выбрать в выпадающем списке. Если вы выберет Режим сканирования, приложение будет проходить через каналы по кругу, т.е. приложение будет проводить захват на первом канале, после этого переключится на следующий канал и так далее, до тех пор, пока не дойдет до последнего канала, после чего начнется новый цикл сканирования. Для того чтобы сконфигурировать набор каналов для сканирования, нажмите кнопку Конфигурировать и проставьте флажки, чтобы выбрать или убрать определенные каналы. В зависимости от страны и регулятивного домена, установленного в вашем адаптере, список поддерживаемых каналов может различаться. Данный вопрос детально описан в главе FAQ. Для того чтобы сконфигурировать время, которое приложение тратит на сканирование каждого канала, используйте поле редактирования Секунд на канал.

В нижней части панели вы можете видеть две другие опции, которые контролируют захват пакетов. Опция Втор. канал ниже первичного в режиме 40МГц определяет позицию вторичного канала, когда используется связывание каналов (channel bonding) в диапазоне 2,4 ГГц. По умолчанию, вторичный канал 40 МГц в сетях 802.11 имеет более высокую частоту, чем первичный канал. Если вы проводите захват пакетов в сетевом окружении, где вторичный канал имеет более низкую частоту, поставьте флажок в этой опции. Флажок не будет иметь эффекта, если вторичный канал не может располагаться ниже первичного; это происходит, например, тогда, когда вы проводите захват с канала 1, 2, 3 или 4 на в диапазоне 2,4 МГц. Данная опция доступна только если ваш адаптер поддерживает захват каналов на частоте 40 МГц. Если включена опция Активное обнаружение узлов, приложение периодически посылает пакеты PROBE REQUEST. Такие пакеты облегчают поиск тех точек доступа, которые не транслируют свои SSID. Данная опция доступна только если ваш адаптер поддерживает генерацию пакетов.

После того, как вы сконфигурировали опции захвата, нажмите на кнопку Начать захват на панели инструментов. Если вы хотите переключиться на новый канал в то время, как у вас включен режим Одноканальный режим, или переключиться в Режим сканирования, вы можете сделать это без остановки захвата. Панель Индикатор канала отражает текущий канал и частоту в то время, пока приложение проводит захват пакетов.

Использование нескольких адаптеров для захвата нескольких каналов

Если вам нужно захватывать пакеты на нескольких каналах одновременно, вы можете сделать это, используя несколько USB-адаптеров. В таком режиме выпадающий список для выбора каналов предоставляет множественный выбор, что позволяет вам выбрать несколько каналов путем удержания клавиши Ctrl. Панель Индикатор канала при такой конфигурации отразит несколько индикаторов канал/частота. Обратите внимание, что использование нескольких адаптеров поддерживается только ограниченным числом моделей адаптеров. Подробная информация приведена в главе Многоканальный захват.

Список узлов

После того, как вы начали захват пакетов, программа начинает добавлять обнаруженные беспроводные узлы в список. Механизм анализа пакетов, используемый программой, детектирует и показывает все точки доступа, обнаруженные на просканированных каналах, станции в режиме ad hoc, а также ассоциированные станции в режиме infrastructure. Важно понимать, что радиомодуль беспроводного адаптера может принимать данные только с одного канала в любой момент времени. Поэтому, когда вы выбираете для мониторинга определенный канал, эта таблица будет содержать данные о точках доступа и станциях, ведущих обмен данными в рамках одного выбранного канала. Вы можете выбрать другой канал и повторно запустить процесс захвата в любой момент без сброса данных в таблице, или же включить режим Сканирования, чтобы приложение просканировало каналы так, чтобы вы могли увидеть активные узлы на различных каналах.

Значения колонок в таблице описаны ниже:

SSID/Стандарт/Канал – в зависимости от метода группировки, который вы выбрали (доступ осуществляется через контекстное меню Группировать по), первая колонка содержит беспроводные узлы, сгруппированные по SSID, стандарту 802.11 или каналу. Каждый беспроводный узел представлен своими MAC-адресами или псевдонимами. Станции, ассоциированные с точками доступа, показываются как "дочерние" узлы, соединенные с родительскими, которые являются точками доступа.

Канал – канал, на котором работает данная точка доступа. Если точка доступа использует связывание каналов (channel bonding, каналы шириной 40, 80 или 160 MГц), первичный канал указывается первым, затем в скобках следует информация о дополнительных каналах.

Тип – тип узла. Возможные значения: AP (точка доступа), STA (станция в режиме инфраструктуры) и AD HOC (для станций в режиме ad hoc).

SSID – идентификатор сервиса. Уникальная строка, которая отличает одну беспроводную локальную сеть от другой.

Стандарт – стандарт 802.11 для точки доступа. Возможные значения: 802.11a, 802.11b, 802.11g, 802.11n, 802.11an и 802.11ac.

Шифрование – показывает, использует ли узел шифрование WEP или WPA. Для точек доступа в этой колонке будут показаны доступные методы шифрования.

Сигнал – уровень сигнала в формате минимальный/средний/максимальный. Среднее значение вычисляется с того момента, когда содержимое таблицы было сброшено в последний раз. За более подробной информацией обратитесь к главе Об уровне сигнала.

Максимальная скорость – максимальная физическая скорость передачи данных (PHY data rate), которую может предоставить точка доступа.

Потоки – количество пространственных потоков, поддерживаемых точкой доступа.

Скорость (Tx и Rx) – скорость передачи данных формате минимальный/средний/максимальный. Среднее значение вычисляется с того момента, когда содержимое таблицы было сброшено в последний раз.

Байт (Tx и Rx) –количество байтов, переданных и принятых узлом.

Пакеты (Tx и Rx) – количество пакетов, переданных и принятых узлом.

Повтор (Tx и Rx) – количество пакетов с выставленным флагом Retry (повтор).

Фрагментированые (Tx и Rx) – количество пакетов с выставленным флагом Fragmented (фрагментированные).

Вы можете показать или скрыть отдельные колонки, кликнув правой кнопки мыши на заголовок колонки или использовать меню Вид=> Колонки узлов. Расположение колонки можно изменить, просто "перетащив" ее на требуемое место. Клик правой кнопкой мыши в списке узлов вызывает меню со следующими командами:

Детали… – показывает окно Детальная информация по точкам доступа и станциям.

Быстрый фильтр – отфильтровывает и показывает в новом окне пакеты, пересылаемые в/из выбранного узла, а также те пакеты, в которых значение МАС-адреса выбранного узла равно значению BSSID-адреса.

Копировать MAC-адрес – копирует MAC-адрес узла в буфер обмена.

Создать псевдоним – открывает окно, где можно назначить легко запоминаемые псевдонимы MAC-адресу.

Сохранить узлы как – позволяет сохранять содержимое закладки Узлы в виде HTML-отчета.

Очистить узлы – очистить таблицу.

Дополнительная статистика – показывает окно со статистикой распределения протоколов и данных.

Группировать по – группирует список по SSID, каналу или стандарту 802.11.

Панели «Использование» и «Уровень сигнала»

Эти панели, расположенные слева в закладке Узлы, показывают графики использования каждого канала (два отдельных графика для каналов 2,4 ГГц и 5 ГГц). В дополнение к текущим уровням данные графики также отражают исторические максимумы, которые показываются приглушенным цветом.

Панель «Каналы и спектр»

Эта панель, расположенная в нижней части закладки Узлы, выполняет две функции:

| · | Содержит графическое представление активных точек доступа, где каждая точка доступа показана с использованием линии, обозначающей ее приблизительную спектральную маску. Ширина маски зависит от ширины канала, поддерживаемой точкой доступа, а высота маски зависит от текущего уровня сигнала. |

| · | Показывает спектральные данные, если подключен спектральный USB-анализатор Wi-Spy от MetaGeek. Спектральный анализатор проводит мониторинг полос частот, используемых беспроводными устройствами Wi-Fi. Поскольку что эти частоты нелицензированные, они часто используются источниками сигнала, использующими стандарты данных, отличных от Wi-Fi, например, такими как беспроводные камеры, микроволновые печи или беспроводные телефоны, что создает помехи. Назначение спектрального анализа – детектировать и идентифицировать источники помех, устранять их и/или идентифицировать каналы беспроводных сетей, где помехи будут минимальны. Информация подробно описана в главе Спектральный анализ. |

www.tamos.ru

commview for wifi как пользоваться

СommView For WiFi — это программа класса «снифферов», то есть мощный инструмент для анализа беспроводных сетей, применяющийся, в основном, в сфере сетевой безопасности. В этой статье вы узнаете главное о CommView for WiFi как пользоваться этим чудом программисткой мысли, и как работать с программой в быту.

СommView For WiFi: инструкция по установке

CommView for WiFi использует для работы встроенный в ваш ноутбук передатчик или любое подключенное к вашему ПК Wi-Fi-устройство (даже обычный «свисток» подойдет для работы). Однако при установке программа использует свой драйвер и работает далеко не со всеми устройствами.

Полный список поддерживаемых драйверов можно посмотреть здесь http://www.tamos.ru/download/main/ca.php.

CommView for WiFi — платная программа, но есть также официальная бесплатная версия с некоторыми ограничениями. Наиболее заметные «проблемы» демо-версии — постоянное напоминание о покупке и лимит в 5 минут на сканирование, в остальном же софт вполне «пригоден» для работы в домашних условиях.

Также стоит отметить, что как только вы включите программу — у вас пропадет WiFi: это необходимо для корректной работы СommView For WiFi.

СommView For WiFi: что это за программа?

С помощью данной программы вы сможете:1. Узнать всю доступную и недоступную информацию о Wi-Fi-сетях, находящихся в зоне покрытия вашего передатчика.2. Перехватывать и проводить дешифрацию IP-пакетов, например, для дальнейшего подбора пароля.3. Перехватывать также пакеты протокола VoIP — IP-телефонии.4. Инициировать разрыв связи для подключенных устройств, а также «вклинится» в сеанс связи и отправить собственный пакет данных и многое другое.

Также нередко «юзеры» CommView for WiFi спрашивают: «как пользоваться взломом WiFi». На самом деле хоть программа действительно предоставляет немало информации о соседских устройствах, а все пакеты данных проходят мимо вас — взломать и расшифровать их, без каких-либо навыков, у вас не получится.

Как пользоваться программой commview for wifi?

Сканирование производится путем перехвата пакетов и чтения не скрываемой ими информации — их вы найдете на вкладке «Пакеты», где указаны также настройки логирования и записи сеанса связи в отдельный файл, для последующего анализа.

Во вкладке «Инструменты» присутствует также несколько интересных функций:1 . «Реассоциация узлов» позволяет разорвать сеанс связи, а затем перехватить и расшифровать данные, посланные устройством для его возобновления.2. «Генератор пакетов» — полезный инструмент для т.н. «Атаки MitM»

Однако «классическим» использованием программы CommView for WiFi в домашних сетях является сканирование всех подключенных девайсов.

Как только вы нажмете «Начать Захват» — на главном экране появится список всех соседских устройств вместе с SSID, MAC-адресом/IP-адресом отправителя и получателя, типом шифрования, а также список подключенных устройств к ним устройств [ноутбуки, смартфоны], данные о скорости передачи и мощности передатчика.

С помощью такого сканера легко можно узнать степень загруженности «эфира» в определенном месте квартиры, для того, чтобы грамотно расположить свой маршрутизатор и нотбук для повышения скорости сети и выбрать оптимальный частотный канал.

С помощью такого сканера легко можно узнать степень загруженности «эфира» в определенном месте квартиры, для того, чтобы грамотно расположить свой маршрутизатор и нотбук для повышения скорости сети и выбрать оптимальный частотный канал.

tvoi-setevichok.ru

CommView for WiFi - анализ и мониторинг беспроводных сетей

В этой главе вы можете найти ответы на некоторые из наиболее часто задаваемых вопросов. Свежий FAQ всегда доступен на http://www.tamos.ru/products/commwifi/faq.php.

В. Я подключен к беспроводной сети и хочу мониторить входящий и исходящий трафик своего компьютера. Какой продукт мне нужен, обычная версия CommView или CommView for WiFi?

О. Вам потребуется обычная версия CommView. Она позволит вам мониторить ваш собственный трафик, однако вы не увидите трафик других станций WLAN. В отличие от обычной версии CommView, CommView for WiFi позволяет отслеживать трафик других беспроводных хостов, перехватывать управляющие фреймы, анализировать уровень сигнала и т.п.

В. Потребуется ли специальное оборудование для использования CommView for WiFi?

О. Вам потребуется карта для беспроводной сети, совместимая с CommView for WiFi. Список совместимых карт размещен по адресу http://www.tamos.ru/products/commwifi/. Для активации функции мониторинга вашего беспроводного адаптера вам потребуется специальный драйвер, который включен в данный продукт. Если CommView for WiFi не запущен, ваш адаптер сможет обмениваться данными с другими беспроводными хостами или точками доступа, как будто вы пользуетесь оригинальным драйвером, предоставленным производителем вашей карты. Если CommView for WiFi запущен, то ваш адаптер будет переведен в пассивный режим мониторинга в режиме "promiscuous".

В. Моя беспроводная карта не включена в ваш список поддерживаемого оборудования. Что мне делать?

О. Наш список поддерживаемого оборудования содержит только те карты, которые мы сами проверили в нашей тестовой лаборатории. Конечно же, существуют и другие карты, которые могут быть совместимы с CommView for WiFi. Если вы хотите узнать, совместима ли ваша карта с CommView for WiFi, пожалуйста, скачайте и запустите нашу утилиту Adapter Test Utility. Если у вас установлена совместимая карта, эта утилита отобразит ее название. Перед тем, как вы запустите нашу утилиту, убедитесь, что на вашем компьютере установлены самые последние версии драйверов для вашей сетевой карты. При необходимости скачайте и установите последние версии с веб-сайта соответствующего производителя сетевого оборудования. Это важно, поскольку результаты тестов очень сильно зависят от используемых версий драйверов сетевых карт. Чем новее версия драйвера, тем больше шансов, что карта будет совместима с CommView for WiFi. Вы также можете приобрести совместимую карту, они совсем не дороги, или заказать коробочную версию CommView for WiFi, которая включает совместимый адаптер.

В. Какой адаптер вы рекомендуете использовать для работы с вашей программой?

О. Ознакомьтесь с нашим списком совместимого оборудования по адресу http://www.tamos.ru/products/commwifi/adapterlist1.php . В этом списке вы сможете найти адаптер, наиболее полно отвечающий вашим требованиям к его форм-фактору (USB, встроенный, и т.д.), чувствительности, частотным 802.11-стандартам и поддерживаемым Windows. На наш взгляд наилучшим выбором был бы 802.11ac-совместимый USB-адаптер.

В. У каких поддерживаемых адаптеров есть внешние антенные разъемы?

О. К сожалению, сейчас таких адаптеров существует не так много. Если говорить об устаревших устройствах, поддерживающих стандарт 802.11n, то внешние антенные разъемы имеют все адаптеры Ubiquiti Networks (SR71C, SR71X, SR71-USB и SRC), а также CACE Technologies AirPcap (Ex и NX). Что касается адаптеров, поддерживающих стандарт 802.11ac, вы можете попробовать Amped Wireless ACA1, но наши тесты показали, что качество приема у этого адаптера достаточно низкое.

В. Возможен ли одновременный захват данных с нескольких каналов?

О. Да, если вы используете два и более совместимых USB-адаптеров. Более подробная информация доступна в главе Многоканальный захват настоящего руководства.

В. Я установил драйвер для моего адаптера, и теперь он не может соединиться с беспроводной сетью после закрытия CommView for WiFi. В чем может быть проблема?

О. Когда вы переустанавливаете драйвер вашего адаптера, настройки конфигурации (включая настройки выбранных беспроводных сетей, паролей и т.д.) могут быть утеряны, поэтому вам, возможно, потребуется настроить адаптер заново. Если ваш адаптер настроен, и вы все еще не можете соединиться, попробуйте отключить, а затем снова включить адаптер в Диспетчере Устройств, после чего связь должна восстановиться.

В. Некоторые каналы в Сканере недоступны для выбора. Это нормально? Как быть, если я хочу работать с этими каналами?

О. В зависимости от страны ваш адаптер может не поддерживать все каналы, указанные в окне Сканера. Для каждой страны набор каналов разный – это регламентируется законодательством. Например, в США, правила FCC (Федеральное агентство по связи) разрешают использовать только каналы с 1 по 11 на частоте 2,4 ГГц. Встроенное программное обеспечение беспроводных адаптеров, которое продается в США, обычно конфигурируется таким образом, чтобы отсечь каналы 12 и 13. Это не всегда удобно, поскольку при поездках в разные точки мира вам может понадобиться мониторинг каналов, разрешенных в данной стране. Вы можете купить адаптер на месте, но также можете использовать специальную утилиту, которая позволяет изменить регуляторную область (regulatory domain) и код страны в некоторых адаптерах. Перед тем, как скачать утилиту, имейте в виду, что:

| · | Изменение regulatory domain может привести к его повреждению. Действуйте на свой страх и риск. |

| · | Изменение regulatory domain может быть незаконным в вашей стране, поэтому сначала проконсультируйтесь с юристом. |

| · | Мы не осуществляем технической поддержки для данной утилиты. |

| · | До использования данной утилиты вы должны установить драйверы, идущие в поставке с CommView for WiFi. |

| · | Утилита работает ТОЛЬКО с адаптерами на базе чипсетов Atheros. |

Эта утилита не поддерживает работу с USB-адаптерами. При работе CommView for WiFi с USB-адаптерами доступны все поддерживаемые ими каналы, поэтому в изменении regulatory domain нет необходимости.

Нажмите здесь, чтобы скачать утилиту. Для адаптеров, выполненных не на чипсете Atheros, возможно включение 12-го и 13-го каналов посредством изменения некоторых настроек. Свяжитесь с нами, если вам нужна помощь.

В. Могу ли я быть уверенным, что программа перехватит каждый отправленный или полученный пакет во время мониторинга беспроводной сети?

О. Нет, и вот в чем причина. Когда беспроводная станция подключилась к сети и авторизовалась, станция и беспроводной коммутатор(ы) используют механизм, позволяющий им пересылать пакеты, которые по какой либо причине (например, радиопомехи) не были получены другой стороной или были повреждены. В случае с CommView for WiFi беспроводной адаптер переходит в пассивный режим мониторинга. Таким образом, адаптер не может отправить запросы на повторную отправку пакетов и он также не может подтвердить успешное получение пакетов. В результате этого возникают потери пакетов. Доля потерянных пакетов может изменяться. В целом, чем ближе вы находитесь к другим станциям или беспроводным коммутаторам, тем меньше пакетов будет потеряно.

В. Может ли программа расшифровывать пакеты, зашифрованные при помощи WPA/WPA2?

О. Да, в режиме WPA-PSK. Поддерживаются как TKIP (WPA), так и AES/CCMP (WPA2).

В. Я работаю в беспроводной локальной сети с большим объемом трафика и поэтому мне сложно изучать отдельные пакеты, когда программа принимает сотни и тысячи пакетов в секунду, и старые пакеты быстро исчезают из циркулярного буфера. Можно с этим что-нибудь сделать?

О. Да, нажмите кнопку Открыть текущий буфер в новом окне в нижней панели инструментов в закладке Пакеты. Таким образом вы сможете создавать копии окна в любой момент времени, с любым интервалом и изучать пакеты не торопясь.

В. Я запустил программу, выбрал канал и начал мониторинг, однако пакеты не отображаются. Пожалуйста, помогите!

О. Во-первых, перейдите на закладку Пакеты. Закладка IP-статистика может быть пустой, если сеть использует шифрование WEP или WPA. Если закладка Пакеты также пуста, посмотрите на строку состояния программы (status bar). Если счетчик пакетов увеличивается, это означает, что у вас активированы правила, которые не позволяют программе отображать пакеты. Выберите Правила => Сбросить все, затем нажмите три кнопки на панели инструментов: Захватывать data-пакеты, Захватывать management-пакеты и Захватывать control-пакеты. Если счетчик пакетов в строке состояния не увеличивается, скорее всего программа не обнаружила активные точки доступа. Если вы абсолютно уверены, что в зоне охвата находятся активные точки доступа, сообщите нам об этой проблеме.

В. Может ли CommView for WiFi читать файлы формата NCF, созданные обычной версией CommView? А наоборот?

О. Да, CommView for WiFi может читать файлы формата NCF, созданные обычной версией CommView. Обычная версия CommView может читать файлы формата NCF, созданные CommView for WiFi, но (а) вам потребуется CommView 4.0 сборка 296 или выше, и (б) вы не увидите колонки, относящиеся к беспроводным сетям, такие как сила сигнала или номер канала.

В. Работает ли CommView for WiFi на многопроцессорных системах?

О. Да.

В. Похоже, невозможно сохранить более 5000 пакетов из пакетного буфера. Есть ли способ решить эту проблему?

О. На самом деле такого ограничения нет. Для сохранения перехваченных пакетов в программе используется кольцевой (циркулярный) буфер. По умолчанию в буфере может содержаться до 5000 пакетов, но это значение можно поменять в окне Установки. Максимальный размер буфера составляет 20000 пакетов (буфер не может быть бесконечным по очевидным причинам – объем оперативной памяти на вашем компьютере тоже не бесконечен). Вы можете записать содержимое буфера в файл из закладки Log-файлы. Тем не менее, данное ограничение на размер буфера ни коим образом не ограничивает ваши возможности по сохранению любого количества пакетов. Вам всего лишь следует включить опцию автосохранения на закладке Log-файлы. Таким образом, программа будет непрерывно записывать в файл(ы) все перехваченные пакеты, и вы сможете установить любое ограничение на объем перехваченных данных.

В. Во время использования CommView for WiFi мой брандмауэр сообщает, что программа "пытается получить доступ в Internet". Я знаю, что некоторые сайты способны отслеживать пользователей, собирая информацию, посылаемую их программами через интернет. Зачем CommView пытается получить доступ в интернет?

О. Ваш файрволл могут заставить сработать 3 события. Во-первых, может иметь место попытка преобразования IP-адресов в имена хостов. Поскольку CommView for WiFi обращается к вашим DNS-серверам для выполнения DNS-запроса, неизбежно возникнет предупреждение со стороны файрволла. Вы можете это отключить (Настройка=>Установки=>Отключить распознавание DNS), но в этом случае в окне последних соединений не будут показаны имена хостов. Во-вторых, вы могли настроить программу таким образом, что она автоматически проверяет наличие обновлений или новых версий. Для этого CommView for WiFi соединяется с сайтом www.tamos.com. Вы можете это отключить (Настройка=>Установки=>Разное=>Включить автоматическую проверку обновлений). В-третьих, после покупки программы требуется ее активация. Если вы выберете онлайн-активацию, то программа сама подключится к www.tamos.com. Этого можно избежать, выбрав активацию вручную. Это единственные виды соединений, которые может устанавливать CommView for WiFi. Программа не ведет никакого скрытого обмена данными – мы не продаем spyware.

В. Зачастую я вхожу как пользователь без административных прав. Следует ли мне каждый раз выходить и заходить вновь уже как администратор?

О. Нет. Откройте папку с CommView for WiFi и, удерживая нажатой клавишу Shift, щелкните правой кнопкой мышки на CV.exe и выберите в меню пункт "Запустить как". Введите административные логин/пароль и нажмите OK для запуска программы. Под операционными системами Windows Vista и старше CommView for WiFi автоматически запускается с повышенными правами.

В. Я реконструировал TCP-сессию, содержащую HTML-страницы на японском или китайском языке, но я не вижу текста!

О. Для того чтобы иметь возможность просматривания восточных языков, вам нужно установить соответствующие шрифты. Откройте Панель управления => Язык и региональные стандарты, выберите пункт "Языки" и включите опцию "Установить поддержку языков с письмом иероглифами".

В. Мне непонятны типы лицензий для CommView for WiFi. Не могли бы Вы объяснить разницу между ними?

О. В настоящее время для CommView for WiFi есть два вида лицензий: стандартная лицензия и VoIP-лицензия. Наиболее дорогая VoIP License активизирует все функции программы, включая анализатор VoIP, в то время как стандартная лицензия не имеет функции анализатора VoIP.

Более подробная информация о лицензировании доступна в лицензионном соглашении, сопровождающем продукт.

В . Поддерживает ли анализатор VoIP экспорт аудио-информации в WAV или MP3?

О. Напрямую – нет, но на рынке представлено достаточное количество программ, которые могут решить эту задачу. Фактически, вам нужен "виртуальный аудио-кабель", т.е. возможность сохранения в файл всего, что проигрывается через вашу аудио-карту. К примеру, вы можете использовать программу Xilisoft Sound Recorder (используйте режим "What you hear").

www.tamos.ru

Ломаем Wi-Fi сети (WPA/WPA2) - Хакерские уроки и программы

Всем привет! Сегодня я расскажу вам про взлом Wi-Fi.

Тема сложная, так что готовтесь увидить многа букаф и, возможно, перечитать статью не один раз. Хотя если внимательно читать должно все дойти и получитсься с первого раза.

И еще: в статье будет немного теории! Читать обязательно, иначе все будет непонятно. Рассказывать я буду все сам, никакого копипаста с Википедии и прочих сайтов, так что читаться будет легко. Начнем!

Существует 2 основных типа шифрования Wi-Fi сетей — WEP и WPA.

WEP — шифрование старое, сейчас практически не используется, пароль состоит из цифр, букв и символов и имеет длину в 5 знаков или 13 знаков. Ломается без словаря, длительность взлома 1-70 минут. Его в этом уроке рассматривать не будем.

WPA — (так же может иметь приставки "2", "PSK", "Personal", "CCMP" и т. д.) — новое шифрование, которое сейчас используется везде, имеет много разновидностей, но техника взлома у всех одинаковая. Пароль также состоит из цифр, букв и символов и имеет длину 8-63 символов, ломается по словарю методом перебора, длительность взлома от 1 минуты до 8 лет. Все зависит от сложности пароля, например, пароль "qwertyui" взломается за 5 минут, а "=6.j1-9+" ломатся будет примерно 7 лет. Но большинство владельцев роутеров ставят простой пароль. В это уроке речь пойдет как раз про взлом WPA.

Договоримся о терминологии и некоторых понятиях.

Все данные передаются в виде пакетов. Пакет равен 1Kb и в нем содержится только один тип данных (DATA, EAPOL, CTRL и т. д.)

DATA — сами данные (странички, файлы, картинки, музыка).

EAPOL — специальный пакет с паролем.

CTRL — сервисный пакет в котором хранится имя сети, время аренды, IP адреса клиентов, настройки и т. д.

Нас интересует только EAPOL.

Кстати, для того чтоб взломать сеть к ней должен быть подключен клиент!

Как устроено шифрование WPA?

1. Клиент отправляет запрос роутеру на соединение

2. Роутер с клиентом обменюваются 4 пакетами EAPOL, в которых закодирован пароль к сети. Именно в этот момент передается пароль!

3. Идет обмен данными DATA. Во время обмена данными перехватить пароль нельзя, т. к. не передаются пакеты EAPOL.

Теперь о технике взлома. Порядок действий.

Первый раз, перед запуском CommView необходимо запустить файл настроек (я создал специальную программу, которая сама установить все необходимые настройки). Скачать программу можно в конце урока.

Запускаем CommView for WiFi.

При первом запуске он предложит установить драйвер. Если он обнаружил вашу Wi-Fi карту нажимаем «Далее» -> «Далее» -> «Далее». Если карточка не обнаружилась установить драйвер будет сложнее. Напишите мне в комментариях и я помогу.

Открываем вкладку «Узлы» и справа, там где «Захват» выбираем «Режим сканирования», секунд на канал — 2 секунды. Нажимаем «Play» (вверху слева).

В колонке SSID мы видем названия сетей, в колонке КАНАЛ мы видим радиоканал, на котором работает сеть. Переключаем «Режим сканирования» на «Одноканальный режим» и выбираем канал, на котором работает сеть. В моем случае это сеть «Big Family» (работает на канале 7).

Мы видим сеть (иконка роутера) и то, что от него отходит два пункта (иконка телефона) — это клиенты.

К сети подключены клиенты, на вкладке «Пакеты» можно увидеть что сеть обменивается пакетами с клиентами. Только там идут одни DATA пакеты, а нам нужен EAPOL. Т. е. нужно чтоб клиенты подключились заново к сети и мы словили эти пакеты EAPOL, но для этого нужно ждать невесть сколько.

Поэтому есть замечательный инструмент «Реасоциация узлов», который отключает клиентов от сети. Телефон (или ноутбук, клиент вобщем) заново подключится к сети и мы словим EAPOL (пакет с паролем, который передается в начале связи).

Итак, запускаем наш чудный инструмент «Инструменты» -> «Реасоциация узлов» и выбираем нашу сеть там где «Послать запрос на деаунтификацию...» и нажимаем «Послать сейчас».

И видим как пролетели пакеты EAPOL.

Выделяем все пакеты (Ctrl + A) и нажимем иконочку трех окошек (внизу слева) и видим все пакеты в номом окне.

Далее в новом окне нажимем «Файл» -> «Экспорт лог-файла» -> «Формат Wireshark / TcpDump» и сохраняем на диск C.

Запускаем Aircrack-NG. В поле «Filename» указываем наш файл с пакетами, «Encryption» выбираем WPA, в «Wordlist» указываем наш словарик, далее нажимаем «Advanced options» и «Specify ESSID». Туда (в «Specify ESSID») указываем имя сети. Потом нажимаем на «Specify BSSID» и вставляем туда MAC-адрес сети (в CommView for WiFi открываем вкладку «Узлы», ПКМ по нашей сети и нажимаем «Копировать MAC-адрес»). Нажимаем «Launch».

Если вы все правильно ввели и словили 4 корректных пакета EAPOL начнется взлом сети.

Через некоторое время вы увидим сообщение об успешном взломе.

Возможно, с первого раза у вас взломать сеть не получится. Не отчаивайтесь, я тоже несколько дней изучал программу, до того как смог взломать первую сеть. Зато, когда вы научитесь и взломаете первую сеть радость будет неописуемая  И тогда вас точно будут считать хакером!

И тогда вас точно будут считать хакером!

Если что-то не получается или чего-то где-то нет — пишите в комментариях! Буду рад помочь!

В этом примере сеть была зашифрована относительно несложным паролем («31131331») поэтому взломали сеть мы быстро. Вы должны понимать, что не все сети можно взломать, вернее, взломать можно все, но взлом будет длится много лет, хотя сети с цифренными паролями или известными буквенно-цифренными комбинациями («iloveyou», «qweqweqwe», «wifiwifi» и т. д.) ломаются за несколько часов.

Хотя, у меня есть словарь со всеми буквенно-цифренными паролями (8 символов), который я сгенерировал программой за 8 дней непрерывной работы мощного компьютера. Словарь весит в сумме 11Gb, но разбит на 11 словариков по 1Gb (что логично). С помощью него можно взломать даже пароль «cr8le7rn» или например, «f85kvj2o». Цена словаря (всего) — 35 грн. Отправлю через торрент в архиве с паролем. Также я могу перебрать ваш CAP-файл на своем сервере (два восьмиядерных процессора Intel Xeon 2.8GHz и 16GB оперативки) за два дня. Цена — 30 грн. Купить словарь или услугу перебора можно написав мне в комментарии.

Остальные словари отдаю бесплатно.

Программы необходимые для взлома:

1. CommView for WiFi 7.0

2. Кряк для CommView for WiFi 7.0 + инструкция

3. Настройки для CommView for WiFi

4. Aircrack-NG 1.2

5. Набор словарей + описание

Спасибо за внимание, всем пока!

hackarticles.mypage.ru

Платежная EMV-карта. Механизмы обеспечения безопасности платежа / Хабр

Платежные карты прочно вошли в нашу жизнь. Еще совсем недавно повсеместно использовались только карты с магнитной полосой. Сегодня же никого не удивишь картой с чипом. Всем известно, что чиповая, микропроцессорная или, созвучнее, платежная EMV-карта – современный и надежный способ доступа к расчетному счету. Она безопаснее карты с магнитной полосой и ее практически невозможно подделать. Однако детали реализации «внутренностей» EMV-карты мало известны. Всем кому интересно как работает EMV-карта, почему технология EMV обеспечивает безопасность платежей и насколько стоит всему этому доверять – добро пожаловать под кат.

1. Введение

О каких картах пойдет речь?Сегодня международные платежные системы (МПС) используют стандарт EMV для проведения операций по банковским картам. Одними из наиболее известных МПС, стоящих у истоков разработки этой технологии, являются компании «VISA Inc» и «MasterCard Worldwide». Поскольку в основе микропроцессорных карт этих компаний лежит общая технология EMV, мы будем рассматривать обобщенную EMV-карту, не вдаваясь в детали реализации той или иной компании.

Стоит сразу отметить, что спецификация EMV достаточно большая, поэтому статья не претендует на полное описание стандарта. Многие вещи будут представлены в упрощенной форме без использования специфической терминологии. Так как стандарт является открытым, при желании всегда можно ознакомиться и разобраться в деталях на сайте EMVCo.

Описывая платежные транзакции и функциональность EMV-карты, мы будем ссылаться на других участников системы. Помимо самой платежной системы в процессе проведения транзакции участвуют:

- банк-эмитент – банк, который выпустил платежную карту, и счет которой находится в этом банке

- банк-эквайер – банк, который обслуживает терминал платежной точки

- платежный терминал – устройство, которое обеспечивает работу с платежной картой

Рассматривая подробнее платежную EMV-карту, мы будем концентрировать внимание не только на возможностях микропроцессора. Технология EMV подвергла изменениям как сами карты, так и сообщения, которыми обмениваются участники системы; расширила функциональность приложений для терминалов, банков-эквайров и эмитентов.

2. Аутентификация магнитной и EMV-карты

Одна из основных задач банка, выпустившего карту – это аутентификация карты в ходе ее использования. В данном случае под аутентификацией понимается процесс доказательства того, что данная карта (или приложение на карте) выпущена банком, авторизированным на это соответствующей платежной системой.Как происходит процесс аутентификации карты?

В общем случае, прочитав данные карты, терминал отправляет их через банк-эквайер и платежную систему банку-эмитенту. Эмитент на основании данных карты определяет ее подлинность.

В этом процессе заключается одна из основных проблем безопасности платежей по магнитным картам. С одной стороны, целостность данных магнитной карты надежно защищена кодом CVV/CVC (CVC – Card Verification Code, CVV – Card Verification Value) и модифицировать их бесполезно. С другой стороны, довольно просто скопировать всю карту целиком.

2.1 Аутентификация магнитной карты на основе статических данных

Для аутентификации в транзакциях по магнитной карте используются статические данные карты. Эти данные карты каждый раз передаются в банк-эмитент и не меняются на протяжении всего срока действия карты. Вдобавок, платежный терминал практически не оценивает риски транзакций по картам с магнитной полосой. В итоге – в случае полного копирования карты – банк-эмитент не сможет достоверно определить подлинность такой карты. Соответственно, вероятность проведения мошеннической операции достаточно высока.

2.2 Аутентификация EMV-карты на основе динамических данных

Как этот вопрос решают EMV-карты?Решением вышеописанной проблемы является цифровая подпись статических данных карты и данных транзакции, которые отправляются эмитенту. Поскольку цифровая подпись является уникальной для каждой транзакции, подделка или копирование EMV-карты является нетривиальной задачей.

Рассмотрим подробнее, как происходит динамическая аутентификация карты в ходе EMV-транзакции. Процесс транзакции начинается в момент установки карты в терминал. Терминал передает карте данные транзакции (сумма, валюта, страна и т.д.). Затем карта и терминал производят взаимную проверку рисков транзакции. Если оба устройства все «устраивает» то карта подписывает данные транзакции, а терминал заполняет полученными данными поле (таг или тэг) «DE 55» и отправляет его в банк-эквайер. Тот, в свою очередь, отправляет сообщение банку-эмитенту.

Эмитент, получив поле «DE 55», проверяет подлинность подписи (далее криптограммы) карты, которая рассчитана на основании динамических данных текущей транзакции, тем самым проверяя подлинность самой карты.

Описанный выше процесс является сильно упрощенной моделью EVM-транзакции. Однако он раскрывает главный аспект безопасности EVM-платежей – использование для аутентификации карты динамических данных вместо статических.

Стоит отметить, что у эмитента появляются новые возможности:

- проверка динамической криптограммы карты

- взаимная аутентификация: эмитент может выслать свою криптограмму карте

- возможность обновить данные карты после аутентификации (например, заблокировать карту или сменить лимит).

3. Внутренняя структура и безопасность EMV-карты

По большему счету, микропроцессорная карта стандарта EMV является обычной смарт-картой (почитать раз, два, три), в основе которой лежат стандарты ISO/IEC 7816 или ISO/IEC 14443 (для бесконтактной).Реализация EMV-карты может быть выполнена как на базе JavaCard и GlobalPlatform, так и с помощью нативных методов смарт-карты. Аналогично обычными операционными системами (ОС), карточные ОС также имеют файловую структуру и приложения. В контексте этой статьи, наиболее интересны именно платежные приложения EMV-карты. Поэтому будем рассматривать именно их.

Что представляет собой платежное EMV- приложение?

C точки зрения пользователя (терминала или банкомата), платежное EMV-приложение – это программный продукт с интерфейсом, детально описанным в стандарте EMV.

Интерфейс представляет собой серию команд для проведения транзакций и управления EMV-приложениями. Подробную информацию можно найти в «EMV Book 3 Application Specification». Несмотря на существование стандарта, платежные приложения компаний Visa и MasterСard имеют отличия в реализации. Также могут отличаться и разные приложения одной компании. Например, «M/Chip 4» и «M/Chip Advance» компании MasterСard.

Вне зависимости от реализации, каждое приложение имеет свой собственный идентификатор, так называемый AID (Application Identifier). Он указывает к какому типу платежной системы относится приложение. По идентификатору приложения AID терминал определяет возможность проведения транзакции или, в случае нескольких приложений строит список поддерживаемых приложений и предлагает выбрать одно из них.

Если на карте реализована файловая структура и управление приложениями, какие же механизмы обеспечивают безопасность данных от доступа извне?

Тут стоит разделить время жизни карты до момента выпуска банком, и после.

Первичный доступ к чистой карте обычно регламентируется производителем чипов. Чаще всего каждая партия карт имеет свой ключ карты, с помощью которого необходимо аутентифицироваться с картой в ходе ее прошивки.

На следующем этапе доступ к файловой системе и приложениям обычно регулируется операционной системой. Она также имеет свой собственный ключ, и, соответственно, для доступа требуется аутентификация.

Далее установленное приложение проходит процесс персонализации карты. Персонализация представляет собой загрузку параметров и ключей приложения, которые определяют безопасность EMV-транзакций. Для доступа к этому процессу также требуется аутентификация с помощью ключа приложения.

После установки приложения и его персонализации вышеперечисленные доступы обычно закрываются навсегда. Что исключает возможность проникновения «внутрь» после выпуска карты.

Итого: ключ карты, ключ ОС и ключ приложения защищают карту от стороннего вмешательства на различных стадиях ее производства. В случае если в ходе изготовления часть карт будет дискредитирована (например, украдена), эти ключи защитят карты от вмешательства извне. А без знания ключей карты становится практически полностью бесполезными.

Некоторые данные приложения могут быть модифицированы и после выпуска карты. Изменения могут быть выполнены так называемыми скриптовыми командами. Исключительные права на внедрение изменений принадлежат эмитенту. Такая возможность предусмотрена, чтобы в любой момент времени, эмитент мог заблокировать или разблокировать карту, обновить лимиты или настройки карты. Обновление данных производится терминалом или банкоматом только после успешной онлайн транзакции (аутентификации с банком). Данные приходят на карту от эмитента в чистом виде, однако имеют в себе аналог цифровой подписи – MAC, который гарантирует целостность данных. Для расчета MAC используется соответствующий ключ приложения (один из трех DES ключей загружаемых в приложение).

Отдельными пунктами являются модификация оффлайн пин-кода (offline PIN) и счетчика лимита неудачных вводов пин-кода (PinTryLimit). Эти изменения также выполняются скриптовой командой с MAC-подписью. Однако, при смене пин-кода эти команды дополнительно шифруются с помощью специального ключа, предназначенного исключительно для выполнения описанного процесса.

4. Данные EMV-приложения

Аналогично картам с магнитной полосой, EMV-приложения также имеют открытые данные доступные для чтения. И хотя само приложение прочитать невозможно, как невозможно добраться и до ключей и пин-кода – доступ к открытым данным приложения всегда открыт.Данные EMV приложения

О каких данных идет речь?

На картинке выше приведен ориентировочный список данных, хранящихся внутри EMV-приложения. Конечно, для каждого конкретного приложения он может несколько отличаться. На данном этапе важно отметить, что персональная информация клиента не хранится в EMV-приложении. Действительно, больший объем памяти чипа позволяет платежным системам и банкам хранить на карте больше информации – однако персональной информации клиента там нет.

Предыдущая картинка наглядно иллюстрирует факт того, что на карте хранится множество технических данных, необходимых для эффективного проведения операций и доступа к счету. Данные EMV-приложения размещаются в записях (рекордах или треках). Их список можно получить в ответ на команду «Get Processing Options». Конкретную запись можно прочитать с помощью команды «Read Record». Внутри могут находиться: сертификаты ключей, номер карты (PAN – Primary Account Number), списки методов проверки карты (CVM list– Card Verification Methods list) и множество другой информации. Чтение этих записей очень похоже на чтение треков с магнитной полосы. Данные технических настроек карты, счетчики и лимиты можно получить командой «Get Data», указав требуемый тип.

Интересно, что практически все данные о счете держателя карты и настройках приложения можно вычитать из карты без каких либо трудностей. Единственное до чего не добраться – это ключи приложения и значение пин-кода.

Можно ли скопировать данные на с одной чиповой карты на другую?

Если у вас есть карта с «чистым» (не персонализированным) приложением, то технически это реализуемо. Однако за счет отсутствия возможности сделать копию ключей карты – приложение будет генерировать неверные подписи транзакции. В результате – эмитент будет отклонять любые онлайн-операции. Также отсутствие ключей не позволит провести CDA /DDA аутентификацию. Единственная брешь — это SDA офлайн. Однако на данный момент этот метод в виде единственного метода аутентификации считается устаревшим. Далее будет детально рассмотрено, как защищена EMV-транзакция.

Можно ли скопировать данные EMV-приложения на магнитную полосу?

Из данных EMV-приложения можно составить треки для карты с магнитной полосой, за исключением одного небольшого параметра – кода обслуживания (Service Code). В качестве данных для EMV-приложения, код обслуживания указывает терминалу, что транзакция должна быть проведена с использованием приложения карты. Если взять этот код «как есть» и скопировать на магнитную дорожку – терминал будет пытаться выполнить транзакцию с помощью приложения. Казалось бы, можно отредактировать код обслуживания, но целостность данных защищена кодом CVV/CVC кодом. Он является ближайшим аналогом цифровой подписи.

Создается ощущение, что EMV-карта защищена от копирования со всех сторон. Хотя все-таки известна одна тривиальная возможность. Для режима совместимости производители выпускают EMV-карты комбинированного типа – то есть с микропроцессором и магнитной полосой. Существует возможность скопировать данные магнитной полосы на другую комбинированную карту с нерабочим чипом (чистым или сожженным) и попытаться провести так называемый fallback (при невозможности считать чип, терминал проводит операцию по магнитной полосе). В данный момент такие операции не приветствуется платежными системами, а риск по этим операциям ложится на эквайра или эмитента.

5. Безопасность EMV-транзакции

Существует два разных (хотя и выполняющих одну и ту же функцию) варианта проведения платежной транзакции – онлайн и офлайн. Выше мы в общих чертах рассматривали онлайн-транзакцию, которую эмитент подтверждает в режиме реального времени. Офлайн-транзакция проводится терминалом без моментального подтверждения банком. Такие транзакции используются для операций с низким уровнем риска или в случае, например, отсутствия связи с банком-эмитентом.Для этих двух видов транзакций существует соответственно два вида аутентификаций – онлайн и офлайн. В случае выполнения онлайн-аутентификации, операция производится с участием эмитента, а офлайн-аутентификация подтверждается платежным терминалом. Стоит уточнить, что во время проведения онлайн- транзакции может выполняться как онлайн-, так и офлайн-аутентификация одновременно (если и карта, и терминал это поддерживают). Несмотря на избыточность схемы, на этапе аутентификации не всегда понятно в каком режиме будет проходить транзакция.

Порядок выполнения транзакции карта – терминал

Функции безопасности, рассматриваемые ниже, являются только частью EMV-транзакции. Помимо аутентификации, к функциям безопасности можно отнести: оценку рисков проведения транзакции и верификацию держателя карты (онлайн и офлайн-пин, размер суммы транзакции, страна, валюта, прочее).

5.1 Онлайн EMV-транзакция

Основным методом подтверждения подлинности карты в онлайн-транзакциях является аутентификация карты онлайн. В основе данного метода лежит генерация картой криптограммы ARQC (Authorisation Request Cryptogram) для каждой платежной операции. Давайте рассмотрим этот процесс подробнее.Онлайн EMV-транзакция

В основе генераций и проверок криптограмм лежит алгоритм 3DES. Эмитент и карта владеют общим секретным ключом MKac (Application Cryptogram Master Key). В начале транзакции карта генерирует на основе MKac сессионный ключ SKac (Application Cryptogram Session Key). Криптограмма ARQC длинной 8 байт генерируется картой с помощью алгоритма MAC, на сессионном ключе SKac с использованием данных транзакции.

В процессе транзакции, сгенерированная картой криптограмма ARQC, отправляется в банк-эмитент, Банк сверят пришедшую ARQC с криптограммой которую, рассчитал самостоятельно. Для этой операции банком генерируется сессионный ключ, затем на основании пришедших данных транзакции, рассчитывается собственный ARQC. Если собственный (сгенерированный эмитентом) ARQC и ARQC карты сходятся – карта подлинная.

Далее эмитент по похожему алгоритму на основе динамических данных транзакции и данных ответа генерирует ARPC (Authorisation Response Cryptogram) и отсылает эту криптограмму назад карте. В тот момент, когда карта подтвердит пришедший ARPC, взаимная аутентификация карты и эмитента – выполнена.

Выше описан основной механизм аутентификации карты, который используется для онлайн-транзакций. Как уже было сказано, в онлайн-транзакции может присутствовать офлайн-аутентификация. Однако, чтобы не усложнять, рассмотрим детальное описание офлайн-аутентификации в контексте офлайн-транзакции.

Следующим методом безопасности являются расширенные данные в Field/DE 55 которые передаются в банк-эмитент. Field/DE 55 содержит результаты работы карты и терминала, оценки рисков и анализа транзакции.

Как показано на изображении выше, в Field/DE 55 содержится важная информация. Например, Terminal Verification Result, Сard Verification Result, которые в сумме с остальными данными помогают понять эмитенту и платежной системе как происходит транзакция и предоставляют множество дополнительных деталей для оценки рисков транзакции.

5.2 Офлайн EMV-транзакция

Особенность офлайн-транзакции заключается в том, что транзакция проводится картой и терминалом без обращения к банку и платежной системе. В процессе такой транзакции карта может одобрить транзакцию в пределах установленного лимита, а терминал, в свою очередь, отправляет информацию в банк позже по расписанию, либо когда появится связь с банком. Такие офлайн-транзакции предоставляют дополнительные преимущества как банку-эмитенту, так и владельцу карты. Например, владелец может расплатиться даже, если связи с банком нет. Либо же, если сумма небольшая – операция пройдет намного быстрее.Как происходит аутентификация карты при офлайн-транзакции?

Ранее упоминалось, что онлайн- и офлайн-аутентификации используют разные технологии. Если онлайн использует криптографический алгоритм 3DES, то в случае с офлайн используется RSA c ассиметричными ключами. Зачем же использовать такие разные технологии? Все дело в том, что при онлайн-аутентификации, ключи хранят только карта и банк. В случае же офлайна – ключ нужно доверить терминалу. Учитывая наличие большого количества терминалов, существует вероятность, что секретный ключ доверенный терминалам недолго останется секретным.

Т.к. детальное описание офлайн-аутентификации карты достаточно большое, рассмотрим упрощенную модель.

Static Data Authentication

Во главе всего стоит платежная система (точнее центр сертификации), которая выпускает пару ключей: приватный ключ (красный) и публичный ключ (синий). Банк-эмитент также имеет свою пару ключей. Для своих ключей эмитент специальным образом генерирует сертификат (Issuer Public Key Certificate), который содержит в себе публичный ключ эмитента. Этот сертификат подписан (зашифрован) приватным ключом платежной системы. В процессе персонализации этот сертификат загружается на карту.

Когда платежный терминал устанавливают в торговую точку и подключают к системе, публичный ключ платежной системы через банк-эквайер загружается в терминал.

В процессе офлайн-транзакции терминал производит офлайн-аутентификацию карты. Сначала терминал вычитывает из карты Issuer Public Key Certificate, и с помощью публичного ключа платежной системы проверяет правильность подписи сертификата (т.е. расшифровывает). Если подпись верна – извлекается публичный ключ эмитента. Далее, с помощью публичного ключа эмитента, проверяется подпись критических данных карты, чем и подтверждается ее подлинность.

Описанный выше метод относится к статической аутентификации SDA (Static Data Authentication). В настоящее время чаще используются динамические аутентификации: DDA (Dynamic Data Authentication) и CDA (Combined Data Authentication), которые включают в себя SDA и дополнительно, по аналогии с онлайн, подписывают данные, которые курсируют между терминалом и картой. Данные подписываются приватным ключом карты, который загружается на карту в процессе персонализации. Подпись проверяется терминалом с помощью публичного ключа, восстановленного из соответствующего сертификата.

Технология SDA позволяет терминалу проверить, что данные на карте не модифицированы. Однако, она не позволяет полностью идентифицировать подлинность карты (существует возможность скопировать SDA-данные). В свою очередь, технологии DDA и CDA позволяют подтвердить подлинность карты, потому что карта является носителем уникального приватного ключа, чей сертификат (публичный ключ) подписан приватным ключом эмитента (сертификат эмитента (его публичный ключ) подписан приватным ключом платежной системы).

Диаграммы SDA,DDA и CDA, EMV Book 2Диаграмма SDAДиаграмма DDA/CDA

Технологии DDA и CDA уже содержат в себе SDA и в целом сходны. Оба алгоритма используют уникальный ключ карты и динамические данные. DDA-аутентификация является отдельной операцией и выполняется до основного цикла процесса транзакции. CDA выполняется в основном цикле транзакции, а в качестве подписываемых данных дополнительно используется криптограмма карты. В целом, сегодня, технология DDA более распространена, хотя CDA является более предпочтительной в использовании.Помимо цифровой подписи, терминал и карта умеют оценивать риски транзакции. Для офлайн-транзакции карта может оперировать несколькими видами счетчиков транзакций и аккумуляторов офлайн-сумм, валютами и странами, офлайн-пином и его лимитами, а также дополнительными правилами. В процессе персонализации карты эмитент имеет возможность ограничить максимальное количество последовательных офлайн-транзакций и/ или максимальную сумму транзакции (нижними и верхними лимитами), таким образом определяя уровень риска.

Для каждой из реализаций приложения конкретной платежной системы существует свой набор правил, на основании которых карта может принимать решения проводить офлайн, онлайн или отклонять транзакцию. Список этих правил достаточно гибкий и может по-разному настраиваться эмитентом для каждого карточного продукта. В процессе решения могут участвовать результаты предыдущих транзакций, офлайн-счетчики, результаты проверки пина и т.д.

6. Проверка держателя карты CVM (Cardholder verification method)

Практически вся статья была посвящена транзакциям и процессу аутентификации карты, а пользователю карты уделялось мало внимания. С появлением технологии EMV проверка держателя карты не слишком видоизменились. В данный момент наиболее популярными методами проверки являются: проверка пин-кода (онлайнового и/или офлайнового) и подпись владельца карты. Так сложилось, что с приходом EMV не все платежные терминалы обладают одинаковыми возможностями проверки держателя карты (например, по причине возраста оборудования). В свою очередь, разные EMV приложения также могут быть ограничены в возможностях. Поэтому терминалу и карте приходится выбирать подходящий метод проверки держателя карты. Для этого используются так называемые CVM-списки. В CVM-списке определены методы проверки держателя карты и их приоритеты. И платежное приложение, и терминал имеют свои собственные списки. Итоговый список определяется путем объединения списков терминала и приложения. Из полученного итогового списка терминал выбирает общий CVM- метод с наибольшим приоритетом и осуществляет проверку держателя карты.Пример такого списка представлен на картинке выше. Например, если карта вставлена в банкомат – будет запрошен онлайн-пин, если в терминал – офлайн-пин. В случае, если устройство не имеет пин-пада – будет запрошена проверка подписи. Во всех остальных случаях проверка держателя карты производиться не будет.

Заключение

В данной статье былы поверхностно рассмотрены платежное EMV-приложение и хранимые в нем данные, описаны основные отличия в процессах проведения транзакций по магнитным и EMV-картам. Также были рассмотрены процедуры проведения онлайн и офлайн-транзакций и механизмы обеспечения их безопасности. Конечно же, каждый аспект технологии EMV, имеет гораздо большую глубину и степень сложности. Однако, надеюсь, что статья дала общее понимание принципа работы платежных EMV-карт и проведения платежей с их помощью.В заключении можно сказать, что платежная EMV-карта сложный и высокотехнологичный продукт, надежно защищающий доступ к вашему счету в банке. Микропроцессорную EMV-карту практически невозможно скопировать, а каждая транзакция защищена уникальной цифровой подписью. Любые действия, происходящие внутри карты, регламентируются строгим набором правил с указаниями как поступать в каждом конкретном случае. В процессе создания платежные EMV-приложения проходят обязательную многоуровневую сертификацию и получают разрешение от платежной системы на их использование. Программировать такие карты сложно и интересно. Впрочем, описание этого процесса может растянуться еще не на одну статью.

Спасибо за внимание!

P.S. Буду рад ответить на ваши вопросы в комментариях

habr.com

Взлом сетей Wi-Fi (WLAN) в Windows

Понадобиться:• ОС Windows • Aircrack-ng - скачать • CommView for Wi-Fi - скачать - список поддерживаемых адаптеров

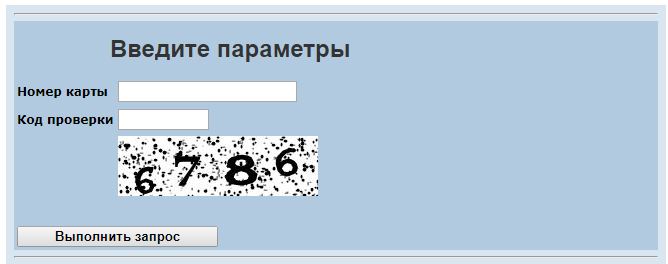

Перед установкой CommView for Wi-Fi проверьте поддерживается ли ваш беспроводной адаптер. Для взлома WPA необходима поддержка «Реассоциации узлов»

Установка и настройка:• Устанавливаем CommView for Wi-Fi (обязательно установите драйвер для вашей карты, если это требуется) и разархивируем Aircrack-ng в любую папку. Запускаем CommView for Wi-Fi, при первом запуске соглашаемся пропатчить драйвера и перезагрузиться. • Мы собираемся использовать программу только для сбора шифрованных data-пакетов выбираем меню "правила" и ставим там галочки на захват data-пакетов и игнорирование beacon-пакетов остальные галочки снимаем. Заходим в настройки и ставим там все, как на скринах:

• В главном окне программы заходим во вкладку Log-файлы, ставим галочку на автосохранение и указываем максимальный размер каталога мб этак на 200 и средний размер файла около 5 мб.Взлом:

• В главном окне программы заходим во вкладку Log-файлы, ставим галочку на автосохранение и указываем максимальный размер каталога мб этак на 200 и средний размер файла около 5 мб.Взлом:• Все готово. Приступим ко взлому. Нажимаем "начать захват". Появится следующее окно, в котором выбираем "начать сканирование":

• Будет происходить поиск всех сетей в зоне действия. Выбираем нашу жертву, смотрим тип шифрования и нажимаем "захват"

• Будет происходить поиск всех сетей в зоне действия. Выбираем нашу жертву, смотрим тип шифрования и нажимаем "захват"Если шифрование WEP

• Берем в руки пиво и сухарики и ждем пока наловится нужное количество пакетов (от 100000 до 2000000 в зависимости от длинны ключа), придется немного подождать. • После того, как пакеты собрались, жмем Ctrl+L в появившемся окне: "Файл > загрузить log-файлы CommView" и выбираем все файлы что видим. Потом в меню "правила" выбираем "применить текущие" (только дата пакеты). Теперь экспортируем пакеты в формате TCPdump ("Файл > Экспорт log-файлов").

Если шифрование WPA

• Ждем пока клиенты подключаться к «вражеской» точке. Дальше выбираем "Инструменты > Реассоциация узлов" • В реассоциации узлов выбираем вражескую точку доступа (AP) и проверяем наличие клиентов, подключенных к этой точке:

• Нажимаем кнопку «Послать сейчас». Закрываем это окно и переходим к закладке «Пакеты», нажимаем Ctrl+L

• Экспортируем пакеты в формате TCPdump ("Файл > Экспорт log-файлов").Подбор пароля:

• Нажимаем кнопку «Послать сейчас». Закрываем это окно и переходим к закладке «Пакеты», нажимаем Ctrl+L

• Экспортируем пакеты в формате TCPdump ("Файл > Экспорт log-файлов").Подбор пароля:• Теперь нам необходимо подобрать пароль. Для этого используем aircrack-ng, а именно открываем "Aircrack-ng GUI.exe" (находится в папке "bin").

Если шифрование WEP

• Filename: Указываем файл, в котором мы сохранили пакеты • Encryption: WEP • Key size: по очереди от меньшего к большему • Если захватили достаточно ARP пакетов, то можно поставить галочку USE PTW attack. • Нажимаем Launch.

Если шифрование WPA

• Filename: Указываем файл, в котором мы сохранили пакеты • Encryption: WPA • Wordlist: указываем файлы словарей • Specify (ESSID,BSSID): Указываем имя сети и MAC-адрес соответственно. • Нажимаем Launch.

Найденный пароль будет в строке вида "Key Found! [ xxxxxxxx ]". Если пароль не удалось подобрать, пробуем другие словари.aircrack.at.ua

Взлом Wi Fi - 9 Июня 2010 - Блог

Сразу оговорюсь ...что надо реально представлять для чего это вам нужно и нужно ли вообще ....мне вот данная тематика оказалась интересна для поиска защиты от взлома ведь чтоб знать как защититься надо знать как можно сломать ...и так меньше лирики =)Взлом Wi-Fi: С чего начать?

Вы решили проверить безопасность своей беспроводной сети или сети соседа:-) С чего же начать? Можно скачать огромное количество программ для взлома, купить по совету продавца супер-пупер wi-fi карту, обратиться к другу «кул-хакеру» за помощью. А можно сначала, прочитать эту статью…

Внимание! Перед взломом wifi сети, пожалуйста, узнайте законно ли это, автор экспериметировал только с собственной сетью. Взлом чужой сети может повлечь уголовную ответсвенность…

И так, поехали:

Для взлома wi-fi сети необходимо минимум три составляющие: 1. Беспроводная карта, совместимая с программой для взлома! (Если для вашей карты нет специального драйвера, то все попытки использовать программы для взлома wi-fi сети будут заканчиваться неудачей). 2. Специальный драйвер. 3. Набор программ для взлома WLAN сети.

Эта статья — инструкция по взлому WEP , WPA шифрования wi-fi сети. Хоть это и первая статья по взлому, в ней нет базовых понятий о беспроводных сетях, думаю, они еще появятся в будущем на сайте. Мы будем использовать: ОС Windows, CommView for Wi-Fi и aircrack-ng 0.9.3 win.

Нам нужно запастись софтом

итак переходим по ссылке http://www.tamos.ru/download/main/ и скачиваем программу CommView for Wi-Fi и нам понадобиться еще одна програмка aircrack-ng 0.9.3 win качаем отсюда http://niochem.ru/download/wi-fi/index.html

Устанавливаем CommView for Wi-Fi по умолчанию (обязательно установите драйвер для вашей карты, если это требуется!), разархивируем Aircrack-ng 0.9.3 win в любую удобную папку, но я рекомендую на диск C:/. Все мы можем работать.

В пакет aircrack-ng входит хороший снифер airodump-ng, но при использование этого снифера под виндой могут возникнуть некоторые трудности. ОС Windows имеет одну неприятную особенность: она не позволяет стандартными средствами (официальные драйвера) перевести Wi-Fi карточку в режим снифера (режим при котором карточка собирает все доступные пакеты), можно воспользоваться драйверами сторонних производителей (что обычно и делают) или модификациями официальных, но это чревато глюками и неприятными последствиями в виде отказа карты подключаться к точке доступа. Это легко исправляется установкой стандартного драйвера.

Хочу предложить вам другой, по мнению Choix с сайта wardriving.ru, более удобный вариант — это использование связки снифера CommView for Wi-Fi и Aircrack-ng для взлома WEP ключа. Основной плюс такой связки — это отсутствие необходимости при переводе карты в режим снифера и обратно каждый раз устанавливать драйвер. CommView for Wi-Fi так же поддерживает некоторые карты, например встроенный адаптер Intel PRO/Wireless 2200BG, которые не поддерживаются под windows airodump-ом.

Запускаем CommView for Wi-Fi, при первом запуске он предложит пропатчить драйвера и перезагрузиться. Смело везде соглашаемся. Далее если мы собираемся использовать программу только для сбора шифрованных DATA пакетов выбираем меню ПРАВИЛА и ставим там галочки на захват DATA пакетов и игнор BEACON пакетов остальные галочки снимаем. Жмем сохранить текущее правило (сохраняем прозапас). Заходим в настройки и ставим там, как на рисунке:

Вкладка использование памяти:

Почти все:-) Скоро начнем ломать)) Настройка делается один раз так что не пугайтесь, что так много всего надо нажимать.Еще осталось зайти в главном окне программы во вкладку Log-файлы поставить галочку на автосохранение и указать Максимальный размер каталога метров на 200 и средний размер файла около 5 метров.

Далее жмем кнопку *Захват* и в появившемся окне жмем *начать сканирование*. Справа появляется список точек которые находятся в зоне доступа с уровнем сигнала и другой дополнительной информацией. Выбираем точку нашей жертвы и жмем захват. Теперь берем в руки пиво и сухарики и ждем пока наловится нужное количество пакетов (от 100000 до 2000000 в зависимости от длинны ключа), придется немного подождать.

Ура!!! Пакеты собрались. Теперь жмем Ctrl+L в появившемся окне: файл, загрузить лог файлы commview и выбираем все файлы что видим. Потом меню правила и загружаем то, что сохраняли (только дата пакеты). Теперь экспортируем пакеты в формате TCPdump. ( скорость набора пакетов зависит от активности использования сетки и может занять от 15 минут до неcкольких часов набрать надо от 200 000 пакетов )

Обратите внимание на протокол шифрования соединения WEP или WPA можно осмотреть в CommView

Итак если протокол шифрования WEP

То нам больше никаких телодвижений с Сommview не нужно совершать можете смело ее закрываться и запускать Aircrack

Используем AirCrack задаем ему параметры и указываем путь на наш файл с пакетами из CommView, который в формате TCPdump. Для запуска графического интерфейса aircrack-ng вам нужно, чтобы был установлен пакет Microsoft.NET FrameWork 2.0 (1 и 3 не подойдут).

Выбираем Encryption: WEP, Key size: по очереди от меньшего к большему. Если захватили достаточно ARP пакетов, то можно поставить галочку USE PTW attack. Нажимаем Launch.

Если ключ найден, то вы увидите примерно вот это:

Если же ключ не найден, пробуйте менять параметры до успешного финала. Успехов вам!

Взлом Wi-Fi в windows #2 WPA

Статья о взломе беспроводных сетей, защищенных WPA ключом. Нам, как и в первой статье, потребуется: ОС Windows, CommView for Wi-Fi и Aircrack-ng 0.9.3 win.

Внимание! Ваша Wi-Fi карта должна полностью поддерживаться программой CommView for Wi-Fi. Обязательно должен работать инструмент «Реассоциация узлов»! Отличие протокола шифрования WPA от WEP

WPA – это замена устаревшему WEP протоколу, протоколы WPA/WPA2 являются в некоторой степени надстройками над WEP, в том смысле, что основной формат пакета и алгоритм шифрования (для WPA) не поменялись. Основные уязвимости WEP связаны с малой длиной IV — пакетов, примитивном алгоритме получения per-packet key, уязвимостями самого RC4 алгоритма и его потоковой природой. В WPA/WPA2 протоколах проблемы WEP практически решены, на данный момент нет методов взлома WPA ключей, кроме подбора ключей «в лоб» (brute-force). Это означает, что для поиска WPA-ключа нам надо его подбирать, например по словарю (радует, что не вручную, но даже на мощных компьютерах этот процесс занимает много времени). Минимальная длина WPA ключа 8 символов, поэтому в словаре должны быть слова, состоящие минимум из восьми символов.

К сожалению, взлом wpa шифрования может закончиться неудачей, например, если пароль очень длинный и не несет смысловую нагрузку (случайный набор цифр и букв). Прежде чем начать взлом, подумайте: «вам это точно надо?»

Настрой Commview ничем не отличается от взлома WEP смотрите выше

различия начинаются после того как мы начинаем захват пакетов

Взлом сети

Далее жмем кнопку «Начать захват» и в появившемся окне жмем «Начать сканирование». Слева появляется список точек которые находятся в зоне доступа с уровнем сигнала и другой дополнительной информацией. Выбираем точку, которую будем взламывать и нажимаем «Захват».

Ждем пока клиенты подключаться к «вражеской» точке. Дальше выбираем в инструментах «Реассоциацию узлов».

В реассоциации узлов выбираем вражескую точку доступа (AP) и проверяем наличие клиентов, подключенных к этой точке: (зы клиентов можно прождать долго поэтому мой вам совет выбирать время в прайм тайм ну или рабочей перерыв смотря что точку вы взяли под прицел )

Нажимаем кнопку «Послать сейчас». Закрываем это окно и переходим к закладке «Пакеты», нажимаем Ctrl+L, в появившемся окне выбираем

Сохраняем собранные пакеты в файл в формате TCPdump.

Используем AirCrack задаем ему параметры и указываем путь на наш файл с пакетами из CommView, который в формате TCPdump. Для запуска графического интерфейса aircrack-ng вам нужно, чтобы был установлен пакет Microsoft.NET FrameWork 2.0 (1 и 3 не подойдут).

(ESSID -название сети которую ломаем .BSSID- МАС-адресс точки доступа . и то и другое можно посмотреть в Commview мас-адресс можно скопировать прямо оттуда )

поле Wordlist необходимо указать хороший словарь с популярными паролями, я использовал очень небольшой словарик. Обязательно заполняем поля ESSID и BSSID, имя беспроводной сети и MAC-адрес соответственно. Нажимаем кнопку Launch.

( на счет словарей ...я не стал заморачиваться загуглил нашел с десяток словарей и объединил в один в результате у меня получился текстовый файл весом в 32мегабайта им я и пользовался для взлома всех сетей на которых пробовал Скачать мой словарь паролей ) Если вам повезло, то через некоторое время вы увидите:

Если ключ не найден, надо пробывать другой словарь. Если у вас есть под рукой суперкластер или вычислительная сеть, то можно воспользоваться Elcomsoft Distributed Password Recovery. Программа позваляет подбирать любые комбинации, но время подбора значительно больше, чем по словарю. Повезло владельцам видеокарт nVidia, их мощьности можно использовать при подборе.

Основа статьи взята с сайта niochem.ru под авторством Тимофей (с)

flaco.ucoz.ru